Pytanie 1

Regenerator (repeater) to element sieciowy służący do

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Regenerator (repeater) to element sieciowy służący do

Standard DDR (ang. Double Data Rate) dla komputerów osobistych określa

Główną właściwością protokołów routingu wykorzystujących metrykę stanu łącza (ang. link state) jest

Jaką maksymalną wartość ma szerokość pasma, które może być wykorzystywane przez asymetryczny system VDSL w Europie?

Rezystancja telefonu analogowego podłączonego do centrali telefonicznejnie może przekroczyć

Jaki komunikat w protokole SNMP (Simple Network Management Protocol) jest przesyłany z zarządcy do agenta w celu uzyskania wartości obiektu z bazy MIB (Management Information Base)?

Z dokumentacji technicznej stacjonarnego telefonu wynika, że posiada on funkcję CLIP w systemie FSK/DTMF. Czym jest ta funkcja?

Komunikat S.M.A.R.T.: Harddisk failure is imminent wskazuje, że

W systemie Windows 7, aby odinstalować aplikację lub zmienić jej ustawienia przez dodanie lub usunięcie wybranych opcji, należy otworzyć okno

Jak brzmi nazwa protokołu typu point-to-point, używanego do zarządzania tunelowaniem w warstwie 2 modelu ISO/OSI?

Jakim materiałem jest liniowo związane napięcie elektryczne z natężeniem prądu elektrycznego?

Emisja sygnału zajętości w łączu abonenckim ma charakterystykę

Węzeł w systemie telekomunikacyjnym to

Jaki program jest używany do monitorowania ruchu w sieci?

Zakres fal radiowych oznaczony jako UHF (Ultra High Frequency) obejmuje częstotliwości w przedziale

Jak można zweryfikować wersję BIOS aktualnie zainstalowaną na komputerze, nie uruchamiając ponownie urządzenia z systemem Windows 10, wykonując polecenie w wierszu poleceń?

Jaki parametr jednostkowy linii długiej jest podany w μS/km?

Przyczyną niekontrolowanego zapełniania przestrzeni dyskowej w komputerze może być

Jakie jest protokół routingu, który wykorzystuje algorytm oparty na wektorze odległości?

Jak powstaje sygnał dyskretny?

Rysunek przedstawia przełącznicę światłowodową

Jaki adres IPv6 odnosi się do hosta lokalnego?

Dioda, która na obudowie modemu zewnętrznego sygnalizuje nadawanie danych oznaczona jest symbolem literowym

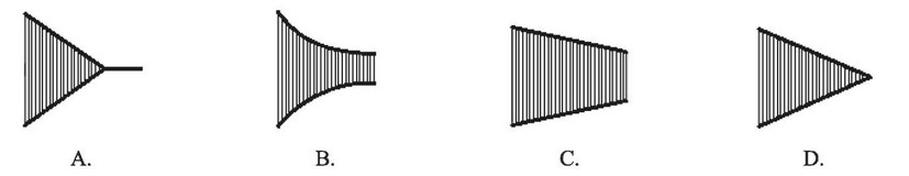

Który z rysunków przedstawia sygnał zmodulowany o współczynniku głębokości modulacji m=1 (m=100%)?

Optymalna wartość tłumienia prawidłowo zrealizowanego spawu światłowodu telekomunikacyjnego (SiO₂) powinna mieścić się w zakresie

Jakie polecenie systemu operacyjnego z rodziny Windows powinno zostać umieszczone w pliku wsadowym, aby podczas jego uruchamiania na monitorze pojawił się tekst Witaj?

Zjawisko, które polega na modyfikacji częstotliwości analogowego sygnału nośnego w zależności od zmian amplitudy analogowego sygnału informacyjnego, nosi nazwę modulacja

Zgodnie z protokołem IPv6 każdy interfejs sieciowy powinien posiadać adres link-local. Który prefiks określa adresy typu link-local?

Który składnik panelu sterowania pozwala na zarządzanie aktualizacjami w systemie Windows 7?

Możliwość używania fal nośnych o identycznych częstotliwościach w komórkach systemu telefonii komórkowej, które nie sąsiadują ze sobą, stanowi przykład zastosowania zwielokrotnienia

Wartość rezystancji jednostkowej, symetrycznej pary linii długiej przedstawionej w formie schematu zastępczego, zależy m.in. od

Aby zrealizować rejestrację telefonu VoIP w lokalnej sieci, trzeba ustawić na urządzeniu adres IP, który będzie zgodny z siecią ustaloną w serwerze telekomunikacyjnym oraz stworzyć i skonfigurować

Usługa UUS (User to User Signalling) stanowi przykład usługi w obszarze technologii

W systemach operacyjnych obsługujących wiele zadań, co oznacza skrót PID?

System oceniający i kontrolujący działanie dysku twardego to

W dokumentacji technicznej dotyczącej okablowania danego pomieszczenia występuje oznaczenie FTP 4x2x0,52 kat 5e. Oznacza to kabel telekomunikacyjny składający się z 4 par skręconych żył izolowanych

Jak powinno się postępować podczas korzystania z komputera w domu w trakcie burzy z intensywnymi wyładowaniami atmosferycznymi?

Ustawienia zarządzania energią

W cyfrowych łączach abonenckich do transmisji danych pomiędzy stacjami końcowymi a węzłem komutacyjnym stosuje się sygnalizację

W celu określenia całkowitego tłumienia toru światłowodowego najczęściej stosuje się