Pytanie 1

W dokumentacji jednego z komponentów komputera zawarto informację, że urządzenie obsługuje OpenGL. Jakiego elementu dotyczy ta dokumentacja?

Wynik: 14/40 punktów (35,0%)

Wymagane minimum: 20 punktów (50%)

W dokumentacji jednego z komponentów komputera zawarto informację, że urządzenie obsługuje OpenGL. Jakiego elementu dotyczy ta dokumentacja?

W laserowej drukarce do utrwalania wydruku na papierze stosuje się

Sprzętem, który umożliwia wycinanie wzorów oraz grawerowanie w różnych materiałach, takich jak drewno, szkło i metal, jest ploter

Zarządzanie partycjami w systemach operacyjnych Windows

Moduł Mini-GBiCSFP pełni funkcję

Który z komponentów komputera można wymienić bez konieczności wyłączania zasilania?

Gniazdo na tablicy interaktywnej jest oznaczone tym symbolem. Które złącze powinno być wykorzystane do połączenia tablicy z komputerem?

Wartość sumy liczb binarnych 1010 i 111 zapisana w systemie dziesiętnym to

Na przedstawionym schemacie wtyk (złącze męskie modularne) stanowi zakończenie kabla

W systemie Windows XP, aby zmienić typ systemu plików z FAT32 na NTFS, należy użyć programu

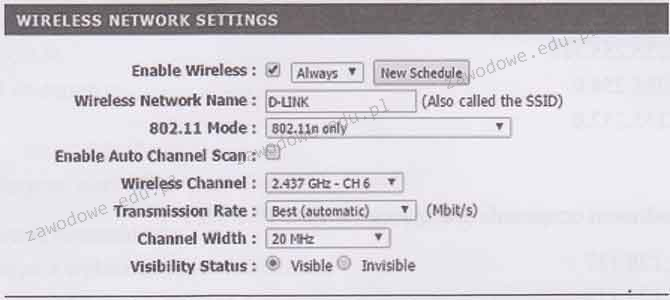

Który z parametrów w ustawieniach punktu dostępowego działa jako login używany podczas próby połączenia z punktem dostępowym w sieci bezprzewodowej?

Osobiste prawo autorskie twórcy do software'u

Narzędzie używane do przechwytywania oraz analizy danych przesyłanych w sieci, to

Użycie trunkingowego połączenia między dwoma przełącznikami umożliwia

Aby zapewnić, że komputer uzyska od serwera DHCP określony adres IP, należy na serwerze zdefiniować

Jaki adres IPv4 wykorzystuje się do testowania protokołów TCP/IP na jednym hoście?

Zużyty sprzęt elektryczny lub elektroniczny, na którym znajduje się symbol zobrazowany na ilustracji, powinien być

Jeśli adres IP komputera roboczego przyjmuje formę 176.16.50.10/26, to jaki jest adres rozgłoszeniowy oraz maksymalna liczba hostów w tej sieci?

W dokumentacji technicznej głośników komputerowych producent może zamieścić informację, że największe pasmo przenoszenia wynosi

Funkcja diff w systemie Linux pozwala na

GRUB, LILO oraz NTLDR to:

Minimalną wartość długości hasła użytkownika w systemie Windows można ustawić poprzez komendę

Jakim interfejsem można uzyskać transmisję danych o maksymalnej przepustowości 6 Gb/s?

Chusteczki namoczone w płynie o działaniu antystatycznym są używane do czyszczenia

Wypukłe kondensatory elektrolityczne w module zasilania monitora LCD mogą doprowadzić do uszkodzenia

Pierwszym krokiem koniecznym do ochrony rutera przed nieautoryzowanym dostępem do jego panelu konfiguracyjnego jest

W komputerach obsługujących wysokowydajne zadania serwerowe, konieczne jest użycie dysku z interfejsem

Jaką konfigurację sieciową może mieć komputer, który należy do tej samej sieci LAN, co komputer z adresem 10.8.1.10/24?

Jaką szerokość ma magistrala pamięci DDR SDRAM?

Na ilustracji pokazano komponent, który stanowi część

Użytkownik drukarki samodzielnie i poprawnie napełnił pojemnik z tonerem. Po jego zamontowaniu drukarka nie podejmuje się próby drukowania. Co może być przyczyną tej usterki?

Standard WIFI 802.11 b/g używa pasma

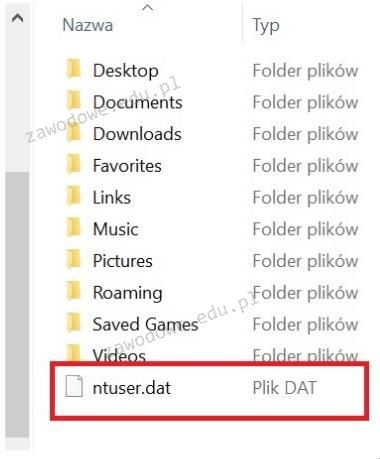

Aby zmienić profil na obowiązkowy, trzeba zmodyfikować rozszerzenie pliku ntuser.dat na

Administrator sieci komputerowej pragnie zweryfikować na urządzeniu z systemem Windows, które połączenia są aktualnie ustanawiane oraz na jakich portach komputer prowadzi nasłuch. W tym celu powinien użyć polecenia

Standardowe napięcie zasilające dla modułów pamięci RAM DDR4 wynosi

W złączu zasilania SATA uszkodzeniu uległ żółty kabel. Jakie to ma konsekwencje dla napięcia, które nie jest przesyłane?

Adres IP jest zapisany jako cztery grupy liczb, które są oddzielone kropkami

Aby na Pasku zadań pojawiły się ikony z załączonego obrazu, trzeba w systemie Windows ustawić

Zidentyfikowanie głównego rekordu rozruchowego, który uruchamia system z aktywnej partycji, jest możliwe dzięki

W systemach Linux, aby wprowadzić nowe repozytorium, należy wykorzystać komendy