Pytanie 1

Jaka jest maksymalna liczba komputerów, które mogą być zaadresowane w podsieci z adresem 192.168.1.0/25?

Wynik: 36/40 punktów (90,0%)

Wymagane minimum: 20 punktów (50%)

Jaka jest maksymalna liczba komputerów, które mogą być zaadresowane w podsieci z adresem 192.168.1.0/25?

Sieć komputerowa, która obejmuje wyłącznie urządzenia jednej organizacji, w której dostępne są usługi realizowane przez serwery w sieci LAN, takie jak strony WWW czy poczta elektroniczna to

Jakie jest tworzywo eksploatacyjne w drukarce laserowej?

Jakie typy połączeń z Internetem mogą być współdzielone w sieci lokalnej?

Która usługa opracowana przez Microsoft, pozwala na konwersję nazw komputerów na adresy URL?

Wskaż tryb operacyjny, w którym komputer wykorzystuje najmniej energii

Klawiatura w układzie QWERTY, która pozwala na wpisywanie znaków typowych dla języka polskiego, jest znana jako klawiatura

Drukarka została zainstalowana w systemie z rodziny Windows. Aby skonfigurować m.in. domyślną orientację druku, ilość stron na arkusz oraz kolory, w trakcie jej ustawiania należy skorzystać z opcji

Aby zabezpieczyć system przed oprogramowaniem o zdolności do samoreplikacji, należy zainstalować

Wtyk przedstawiony na ilustracji powinien być użyty do zakończenia kabli kategorii

Na jakich portach brama sieciowa powinna umożliwiać ruch, aby klienci w sieci lokalnej mieli możliwość ściągania plików z serwera FTP?

Który z protokołów przesyła datagramy użytkownika BEZ GWARANCJI ich dostarczenia?

Po włączeniu komputera wyświetlił się komunikat: Non-system disk or disk error. Replace and strike any key when ready. Co może być tego przyczyną?

Które z poniższych stwierdzeń odnosi się do sieci P2P – peer to peer?

Jakie polecenie trzeba wydać w systemie Windows 7, aby uruchomić program Zapora systemu Windows z zabezpieczeniami zaawansowanymi bezpośrednio z wiersza poleceń?

Skaner, który został przedstawiony, należy podłączyć do komputera za pomocą złącza

Czytnik w napędzie optycznym, który jest zanieczyszczony, należy wyczyścić

Który adres IP jest przypisany do klasy A?

Aby zrealizować transfer danych pomiędzy siecią w pracowni a siecią ogólnoszkolną, która ma inną adresację IP, należy zastosować

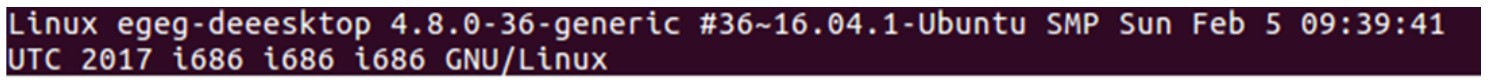

Aby wyświetlić informacje o systemie Linux w terminalu, jakie polecenie należy wprowadzić?

Jeśli rozdzielczość myszy wynosi 200dpi, a monitor ma rozdzielczość Full HD, to aby przesunąć kursor wzdłuż ekranu, należy przesuń mysz o

Interfejs HDMI w komputerze umożliwia przesyłanie sygnału

Standard sieci bezprzewodowej WiFi 802.11 a/n operuje w zakresie

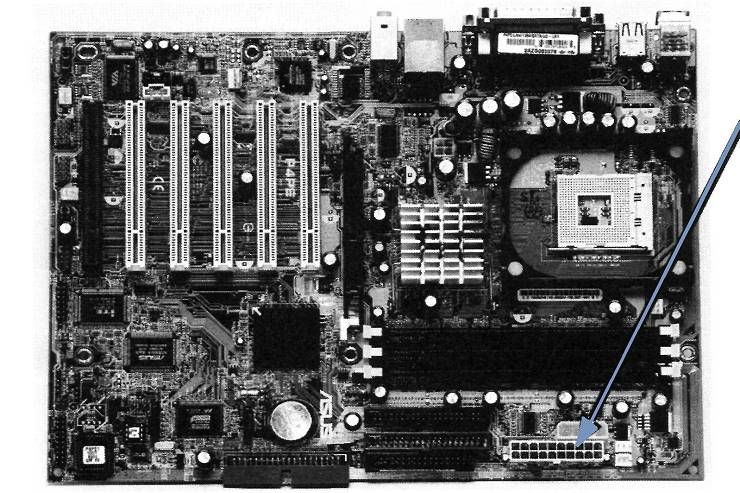

Na ilustracji zaprezentowano układ

Jakie urządzenie sieciowe powinno zastąpić koncentrator, aby podzielić sieć LAN na cztery odrębne domeny kolizji?

Jakie polecenie w systemach Linux służy do przedstawienia konfiguracji interfejsów sieciowych?

Jaką liczbę hostów można podłączyć w sieci o adresie 192.168.1.128/29?

Jakie urządzenie łączy sieć lokalną z siecią rozległą?

Urządzenie sieciowe działające w drugiej warstwie modelu OSI, które przesyła sygnał do portu połączonego z urządzeniem odbierającym dane na podstawie analizy adresów MAC nadawcy i odbiorcy, to

Aby poprawić bezpieczeństwo prywatnych danych sesji na stronie internetowej, zaleca się dezaktywację w ustawieniach przeglądarki

W systemie Linux uruchomiono skrypt z czterema argumentami. Jak można uzyskać dostęp do listy wszystkich wartości w skrypcie?

Komputer z adresem IP 192.168.5.165 oraz maską podsieci 255.255.255.192 funkcjonuje w sieci o adresie

Na zdjęciu widać płytę główną komputera. Strzałka wskazuje na

Aby zminimalizować wpływ zakłóceń elektromagnetycznych na przesyłany sygnał w tworzonej sieci komputerowej, jakie rozwiązanie należy zastosować?

Usługa, umożliwiająca zdalną pracę na komputerze z systemem Windows z innego komputera z systemem Windows, który jest połączony z tą samą siecią lub z Internetem, to

Symbol graficzny przedstawiony na rysunku wskazuje na opakowanie

Jaką liczbę komórek pamięci można bezpośrednio zaadresować w 64-bitowym procesorze z 32-bitową szyną adresową?

System limitów dyskowych, umożliwiający kontrolowanie wykorzystania zasobów dyskowych przez użytkowników, nazywany jest

W ramce przedstawiono treść jednego z plików w systemie operacyjnym MS Windows. Jest to plik

| [boot loader] Time out=30 Default=Multi(0)disk(0)rdisk(0)partition(1)WINDOWS [operating system] Multi(0)disk(0)rdisk(0)partition(1)WINDOWS="Microsoft Windows XP Home Edition"/ fastdetect/NoExecute=OptOut |

Czym jest licencja OEM?