Pytanie 1

W jakich jednostkach określa się przepustowość cyfrowego kanału?

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

W jakich jednostkach określa się przepustowość cyfrowego kanału?

Jakie medium transmisyjne powinno być użyte w pomieszczeniach, gdzie występują silne zakłócenia elektromagnetyczne?

Jakie urządzenie służy do nawiązania połączenia z Internetem w trybie wdzwanianym (Dial Up)?

Jaką pamięć operacyjną komputera przedstawia rysunek?

Jaki będzie efekt wykonania w systemie Windows pliku wsadowego o podanej składni?

| @echo off cd C: del C:KAT1*.txt pause |

Które urządzenie pozwala na określenie tłumienności włókna optycznego oraz ustalenie miejsca uszkodzenia?

Skretka przedstawiona na rysunku, zgodnie z normą ISO/IEC 11801:2002, jest oznaczana symbolem

W standardzie V.29, używanym do przesyłania danych za pomocą faksmodemów, zastosowano modulację

Jakie kodowanie jest używane na styku S w ISDN BRA?

Jakie rodzaje zakończeń sieciowych ISDN są oferowane przez operatora sieci?

Jakie zakresy częstotliwości są przydzielone dla systemu UMTS działającego w trybie FDD w Europie (E-UTRA "Evolved Universal Terrestrial Radio Access")?

Jakie znaczenie ma pojęcie "hotspot"?

W protokole IPv4 adres 162.1.123.0 zalicza się do

Zespół Liniowy Abonencki nie pełni funkcji

Modulacja PCM (Pulse Code Modulation) jest wykorzystywana do przedstawiania

Która technika modulacji jest używana do przedstawiania sygnału analogowego mowy w cyfrowych systemach telekomunikacyjnych?

Który typ zdarzenia w linii miedzianej na ekranie reflektometru TDR jest zobrazowany w sposób pokazany na rysunku?

Tester do sieci LAN RJ-45 może być użyty do weryfikacji kabli

Maksymalna wartość tłumienia dla poprawnie wykonanych spawów światłowodów telekomunikacyjnych wynosi

Technik instaluje wewnętrzny system telefoniczny w małej firmie. Urządzenia telefoniczne powinien podłączyć do zacisków centrali abonenckiej oznaczonych

Wartość gęstości mocy promieniowanej w danym kierunku przez antenę kierunkową, w porównaniu do gęstości mocy promieniowanej przez idealną antenę izotropową, która emituje taką samą moc całkowitą, umożliwia określenie

Jaką maksymalną wartość ma szerokość pasma, które może być wykorzystywane przez asymetryczny system VDSL w Europie?

W trakcie uruchomienia cyfrowego terminalu abonenckiego konieczne jest zmierzenie współczynnika BER, który definiuje

Jaką częstotliwość fal radiowych stosuje sieć bezprzewodowa Wi-Fi?

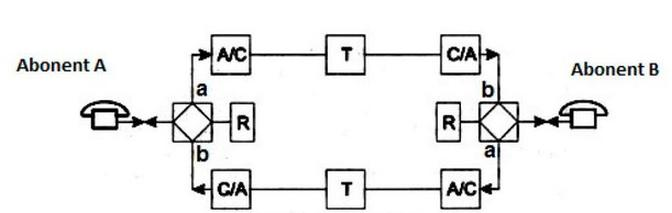

Na rysunku przedstawiono schemat połączenia między abonentami analogowymi A i B. Jakim symbolem na rysunku oznaczone jest czasowe pole komutacyjne?

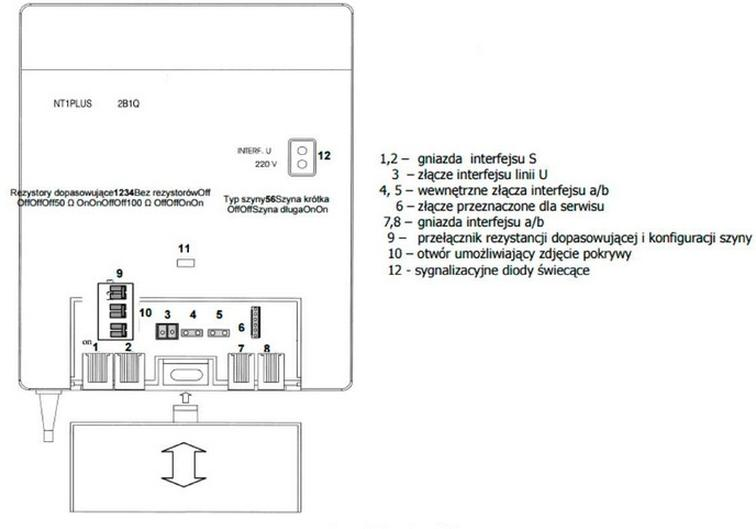

Ile maksymalnie terminali analogowych można podłączyć do podanego modemu o parametrach przedstawionych w tabeli?

| INTERFEJS S | |

|---|---|

| Transmisja | 4 – przewodowa dwukierunkowa (full-duplex) |

| Struktura kanałów | 2 kanały B + kanał D + bity synchronizacji i kontrolne |

| Kod liniowy | zmodyfikowany kod AMI |

| Sumaryczna przepływność (dla pełnej struktury kanałów) | 192 kbit/s |

| Przepływność użyteczna | 144 kbit/s |

| Szyna S | Konfiguracja: punkt - punkt punkt – wielopunkt Zasięg: krótkiej pasywnej – 220 m rozszerzonej pasywnej – 1100 m Maks. liczba terminali: 8 |

| Napięcie zasilające terminale przy zasilaniu awaryjnym | 40 Vdc +5%/ -15% |

| Pobór mocy | 4,5 W – przy zasilaniu normalnym 420 mW – przy zasilaniu awaryjnym |

| Złącza | 2 równolegle połączone gniazda RJ45 |

| INTERFEJSY A/B | |

| Liczba interfejsów | 2 |

| Podłączenie terminali | Do każdego 2 terminale + 1 dzwonek |

| Napięcie przy prądzie 1 mA (przy otwartej pętli) | 42 ÷ 60 Vdc |

| Prąd przy zamkniętej pętli | 22 ± 60 mA |

| Rezystancja dla prądu stałego | 600 Ω |

Pakiet, który służy do zbierania, organizowania, edytowania oraz prezentowania danych, to

Jakie polecenie systemu operacyjnego z rodziny Windows powinno zostać umieszczone w pliku wsadowym, aby podczas jego uruchamiania na monitorze pojawił się tekst Witaj?

Jakiego rodzaju licencji używa się do przypisania oprogramowania wyłącznie do jednego, określonego zestawu komputerowego?

Iloczyn izotropowego zysku anteny oraz mocy wejściowej, zredukowanej o tłumienie kabla pomiędzy nadajnikiem a anteną, określa się jako

Modem z technologią xDSL został podłączony do linii abonenckiej. Kontrolka sygnalizująca prawidłowe podłączenie modemu do linii abonenckiej nie świeci. Na podstawie informacji zawartych w tabeli określ przyczynę zaistniałej sytuacji.

| Dioda | Sygnalizacja stanu pracy modemu za pomocą diod LED |

|---|---|

| SIEĆ | Dioda świeci się – podłączone zasilanie modemu. Dioda nie świeci się – brak zasilania modemu. |

| LINIA | Dioda świeci się – prawidłowo podłączona linia telefoniczna. Dioda nie świeci się – źle podłączona linia telefoniczna. |

| SYNCH | Dioda miga – modem synchronizuje się z siecią. Dioda świeci się – modem zsynchronizował się z siecią. |

| ETH | Dioda miga – transmisja danych przez modem. Dioda świeci się – brak transmisji danych przez modem. |

Na podstawie fragmentu instrukcji zakończenia sieciowego NT określ do którego portu należy podłączyć linię miejską ISDN.

Do zestawienia interfejsów dwóch routerów stosuje się podsieci 4 adresowe. Wybierz odpowiednią maskę dla podsieci 4 adresowej?

W tabeli zapisano wyniki pomiarów amplitudy badanego sygnału. Na ich podstawie można stwierdzić, że jest to sygnał

|

Wybierz najkorzystniejszą taryfę dla klienta kontaktującego się jedynie za pomocą SMS-ów, których wysyła średnio 1 000 w miesiącu.

| Taryfa | Taryfa A | Taryfa B | Taryfa C | Taryfa D |

| Abonament | 25 zł | 55 zł | 75 zł | 180 zł |

| W abonamencie: darmowe godziny lub wiadomości | 0,5 lub 200 | 1,5 lub 400 | 2 lub 600 | 5 lub 1500 |

| Minuta | 0,66 zł | 0,60 zł | ||

| SMS | 0,20 zł | 0,20 zł | ||

Jaką funkcję pełni przetwornik C/A?

Oprogramowanie zabezpieczające przed szpiegostwem w systemie Windows to Windows

Sygnał, który w każdym momencie jest określany zmienną losową posiadającą znane statystyki, jest sygnałem

Zespół serwisowy ZO w centrali telefonicznej z elektronicznym systemem przełączającym realizuje

Główną właściwością protokołów routingu wykorzystujących metrykę stanu łącza (ang. link state) jest