Pytanie 1

Znak przedstawiony na ilustracji, zgodny z normą Energy Star, wskazuje na urządzenie

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Znak przedstawiony na ilustracji, zgodny z normą Energy Star, wskazuje na urządzenie

Możliwą przyczyną usterki drukarki igłowej może być awaria

Ile sieci obejmują komputery z adresami IP przedstawionymi w tabeli oraz standardową maską sieci?

| Komputer 1 | 172.16.15.5 |

| Komputer 2 | 172.18.15.6 |

| Komputer 3 | 172.18.16.7 |

| Komputer 4 | 172.20.16.8 |

| Komputer 5 | 172.20.16.9 |

| Komputer 6 | 172.21.15.10 |

Router Wi-Fi działający w technologii 802.11n umożliwia osiągnięcie maksymalnej prędkości przesyłu danych

Jaki adres IPv6 jest stosowany jako adres link-local w procesie autokonfiguracji urządzeń?

Aby sprawdzić, czy zainstalowana karta graficzna w komputerze jest przegrzewana, użytkownik ma możliwość użycia programu

SuperPi to aplikacja używana do oceniania

Drukarka została zainstalowana w systemie Windows. Aby ustawić między innymi domyślną orientację wydruku, liczbę stron na arkusz oraz kolorystykę, podczas jej konfiguracji należy skorzystać z opcji

Aby obserwować przesył danych w sieci komputerowej, należy wykorzystać program typu

W specyfikacji technicznej płyty głównej znajduje się zapis Supports up to Athlon XP 3000+ processor. Co to oznacza w kontekście obsługi procesorów przez tę płytę główną?

Najbardziej nieinwazyjnym, a zarazem efektywnym sposobem naprawy komputera zainfekowanego wirusem typu rootkit jest

W technologii Ethernet protokół dostępu do medium CSMA/CD jest metodą z

Jakie materiały są używane w kolorowej drukarce laserowej?

Który z protokołów zapewnia bezpieczne połączenie między klientem a witryną internetową banku, zachowując prywatność użytkownika?

Relacja między ładunkiem zmagazynowanym na przewodniku a potencjałem tego przewodnika wskazuje na jego

Jakie miejsce nie jest zalecane do przechowywania kopii zapasowej danych z dysku twardego komputera?

Które stwierdzenie opisuje profil tymczasowy użytkownika?

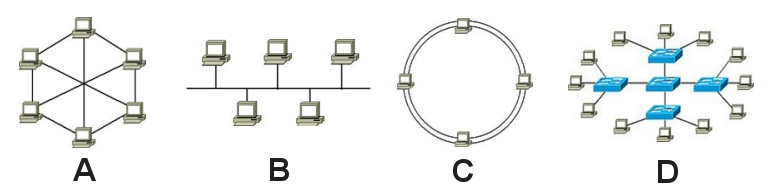

Który z rysunków ilustruje topologię sieci w układzie magistrali?

Co jest główną funkcją serwera DHCP w sieci komputerowej?

Komputer K1 jest połączony z interfejsem G0 rutera, a komputer K2 z interfejsem G1 tego samego urządzenia. Na podstawie danych przedstawionych w tabeli, określ właściwy adres bramy dla komputera K2.

| Interfejs | Adres IP | Maska |

|---|---|---|

| G0 | 172.16.0.1 | 255.255.0.0 |

| G1 | 192.168.0.1 | 255.255.255.0 |

Protokół ARP (Address Resolution Protocol) pozwala na przekształcanie logicznych adresów z warstwy sieciowej na fizyczne adresy z warstwy

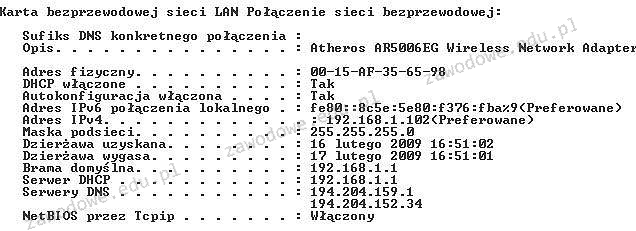

Jakie ustawienia dotyczące protokołu TCP/IP zostały zastosowane dla karty sieciowej, na podstawie rezultatu uruchomienia polecenia IPCONFIG /ALL w systemie Windows?

W jaki sposób powinno się wpisać w formułę arkusza kalkulacyjnego odwołanie do komórki B3, aby przy przenoszeniu tej formuły w inne miejsce arkusza odwołanie do komórki B3 pozostało stałe?

W drukarce laserowej do utrwalania obrazu na papierze stosuje się

Która usługa pozwala na zdalne logowanie do komputerów, wykonywanie poleceń systemowych oraz zarządzanie siecią?

Na 16 bitach możemy przechować

W komputerach stacjonarnych zamontowane są karty sieciowe Ethernet 10/100/1000 z gniazdem RJ45. Jakie medium transmisyjne powinno się zastosować w celu zbudowania sieci komputerowej zapewniającej najwyższą przepustowość?

Jakie oprogramowanie jest zabronione do użytku na sprzęcie instytucji rządowych lub edukacyjnych?

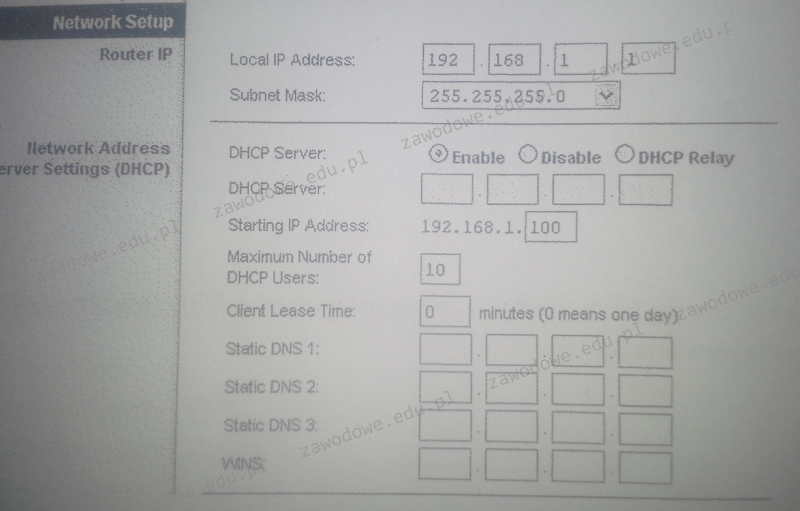

Na przedstawionym zrzucie panelu ustawień rutera można zauważyć, że serwer DHCP

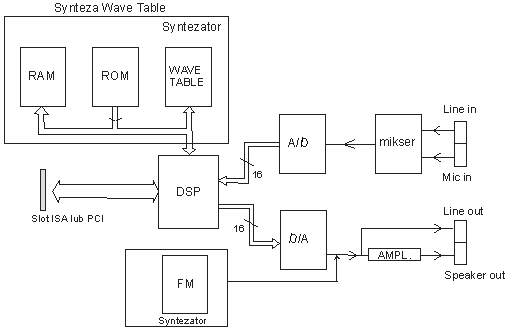

Który z elementów przedstawionych na diagramie karty dźwiękowej na rysunku jest odpowiedzialny za cyfrowe przetwarzanie sygnałów?

Jaką wartość ma moc wyjściowa (ciągła) zasilacza według parametrów przedstawionych w tabeli?

| Napięcie wyjściowe | +5 V | +3.3 V | +12 V1 | +12 V2 | -12 V | +5 VSB |

| Prąd wyjściowy | 18,0 A | 22,0 A | 18,0 A | 17,0 A | 0,3 A | 2,5 A |

| Moc wyjściowa | 120 W | 336W | 3,6 W | 12,5 W |

Liczba 10101110110(2) w systemie szesnastkowym przedstawia się jako

Do stworzenia projektu sieci komputerowej dla obiektu szkolnego najlepiej użyć edytora grafiki wektorowej, którym jest oprogramowanie

Thunderbolt jest typem interfejsu:

Który z wymienionych składników stanowi element pasywny w sieci?

W instrukcji obsługi karty dźwiękowej można znaleźć następujące dane: - częstotliwość próbkowania wynosząca 22 kHz, - rozdzielczość wynosząca 16 bitów. Jaką przybliżoną objętość będzie miało mono jednokanałowe nagranie dźwiękowe trwające 10 sekund?

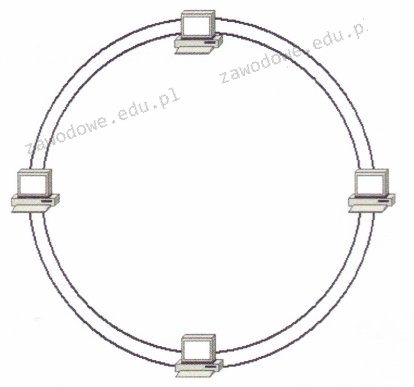

Jaką topologię fizyczną sieci komputerowej przedstawia rysunek?

Wskaż symbol, który znajduje się na urządzeniach elektrycznych przeznaczonych do handlu w Unii Europejskiej?

Jakie jest kluczowe zadanie protokołu ICMP?

Ile maksymalnie hostów można przydzielić w sieci o masce 255.255.255.192?