Pytanie 1

Jak nazywa się protokół odpowiedzialny za wysyłkę wiadomości e-mail?

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Jak nazywa się protokół odpowiedzialny za wysyłkę wiadomości e-mail?

Cienki klient (thin client) to?

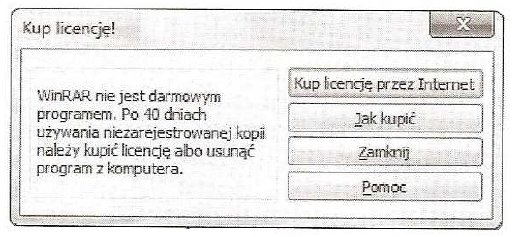

Program WinRaR pokazał okno informacyjne przedstawione na ilustracji. Jakiego rodzaju licencję na oprogramowanie użytkownik stosował do tej pory?

W jakiej logicznej topologii funkcjonuje sieć Ethernet?

Transmisję danych w sposób bezprzewodowy umożliwia standard, który zawiera interfejs

Jakie polecenie diagnostyczne powinno się użyć, aby uzyskać informacje na temat tego, czy miejsce docelowe odpowiada oraz po jakim czasie nastąpiła odpowiedź?

Licencja Office 365 PL Personal (jedno stanowisko, subskrypcja na rok) ESD jest przypisana do

Aby przeprowadzić aktualizację zainstalowanego systemu operacyjnego Linux Ubuntu, należy wykorzystać komendę

Aby zarządzać aplikacjami i usługami uruchamianymi podczas startu systemu operacyjnego w Windows 7, należy skorzystać z programu

Jak brzmi nazwa klucza rejestru w systemie Windows, gdzie zapisane są relacje między typami plików a programami je obsługującymi?

Skrót określający translację adresów w sieciach to

Jakie polecenie w systemie Linux umożliwia wyświetlenie identyfikatora użytkownika?

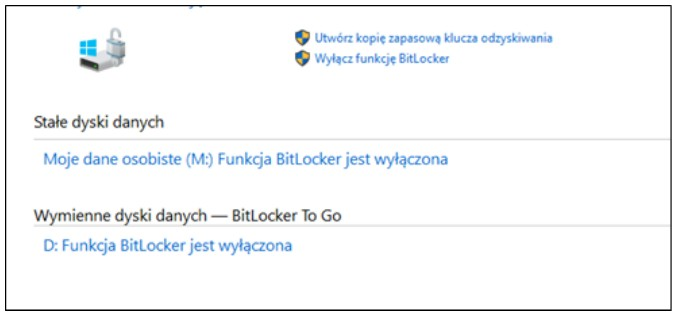

Narzędzie wbudowane w systemy Windows w edycji Enterprise lub Ultimate ma na celu

Cechą charakterystyczną transmisji za pomocą interfejsu równoległego synchronicznego jest to, że

Jakie polecenie w systemie Windows pozwala na wyświetlenie tabeli routingu hosta?

Na pliku z uprawnieniami zapisanymi w systemie liczbowym: 740 przeprowadzono polecenie chmod g-r. Jakie będą nowe uprawnienia pliku?

Wyjście audio dla słuchawek lub głośników minijack na karcie dźwiękowej oznaczone jest jakim kolorem?

Lista sprzętu kompatybilnego z systemem operacyjnym Windows, publikowana przez firmę Microsoft to

Cookie to plik

Jakość skanowania można poprawić poprzez zmianę

Atak DDoS (ang. Disributed Denial of Service) na serwer doprowadzi do

Który standard Ethernet określa Gigabit Ethernet dla okablowania UTP?

Jakie polecenie trzeba wydać w systemie Windows, aby zweryfikować tabelę mapowania adresów IP na adresy MAC wykorzystywane przez protokół ARP?

Zjawisko, w którym pliki przechowywane na dysku twardym są umieszczane w nieprzylegających do siebie klastrach, nosi nazwę

Jaką wartość ma liczba 5638 zapisana w systemie szesnastkowym?

Podczas skanowania reprodukcji obrazu z magazynu, na skanie obrazu ukazały się regularne wzory, zwane morą. Jakiej funkcji skanera należy użyć, aby usunąć te wzory?

Jaka jest maksymalna liczba komputerów, które mogą być zaadresowane w podsieci z adresem 192.168.1.0/25?

Jakie parametry można śledzić w przypadku urządzenia przy pomocy S.M.A.R.T.?

Jakie zdanie charakteryzuje SSH Secure Shell?

Adres IP jest zapisany jako cztery grupy liczb, które są oddzielone kropkami

Wskaż symbol umieszczany na urządzeniach elektrycznych przeznaczonych do sprzedaży i obrotu w Unii Europejskiej?

Jakie jest maksymalne dozwolone promień gięcia przy układaniu kabla U/UTP kat.5E?

Jakie polecenie w systemach operacyjnych Windows służy do prezentacji konfiguracji interfejsów sieciowych?

Jakim skrótem określa się połączenia typu punkt-punkt w ramach publicznej infrastruktury telekomunikacyjnej?

W jednostce ALU do akumulatora została zapisana liczba dziesiętna 240. Jak wygląda jej reprezentacja w systemie binarnym?

W systemie Linux, co oznacza znak "~" w ścieżce dostępu do plików?

Okablowanie pionowe w sieci strukturalnej łączy się

W systemie oktalnym liczba heksadecymalna 1E2F16 ma zapis w postaci

Po podłączeniu działającej klawiatury do jednego z portów USB nie ma możliwości wyboru awaryjnego trybu uruchamiania systemu Windows. Mimo to po uruchomieniu systemu w standardowym trybie klawiatura funkcjonuje prawidłowo. Co to oznacza?

Ile hostów można zaadresować w podsieci z maską 255.255.255.248?