Pytanie 1

ARP (Adress Resolution Protocol) to protokół, którego zadaniem jest przekształcenie adresu IP na

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

ARP (Adress Resolution Protocol) to protokół, którego zadaniem jest przekształcenie adresu IP na

Jaki argument komendy ipconfig w systemie Windows przywraca konfigurację adresów IP?

Przekazywanie tokena (ang. token) ma miejsce w sieci o topologii fizycznej

Jakie polecenie diagnostyczne powinno się wykorzystać do sprawdzenia, czy miejsce docelowe odpowiada oraz w jakim czasie otrzymano odpowiedź?

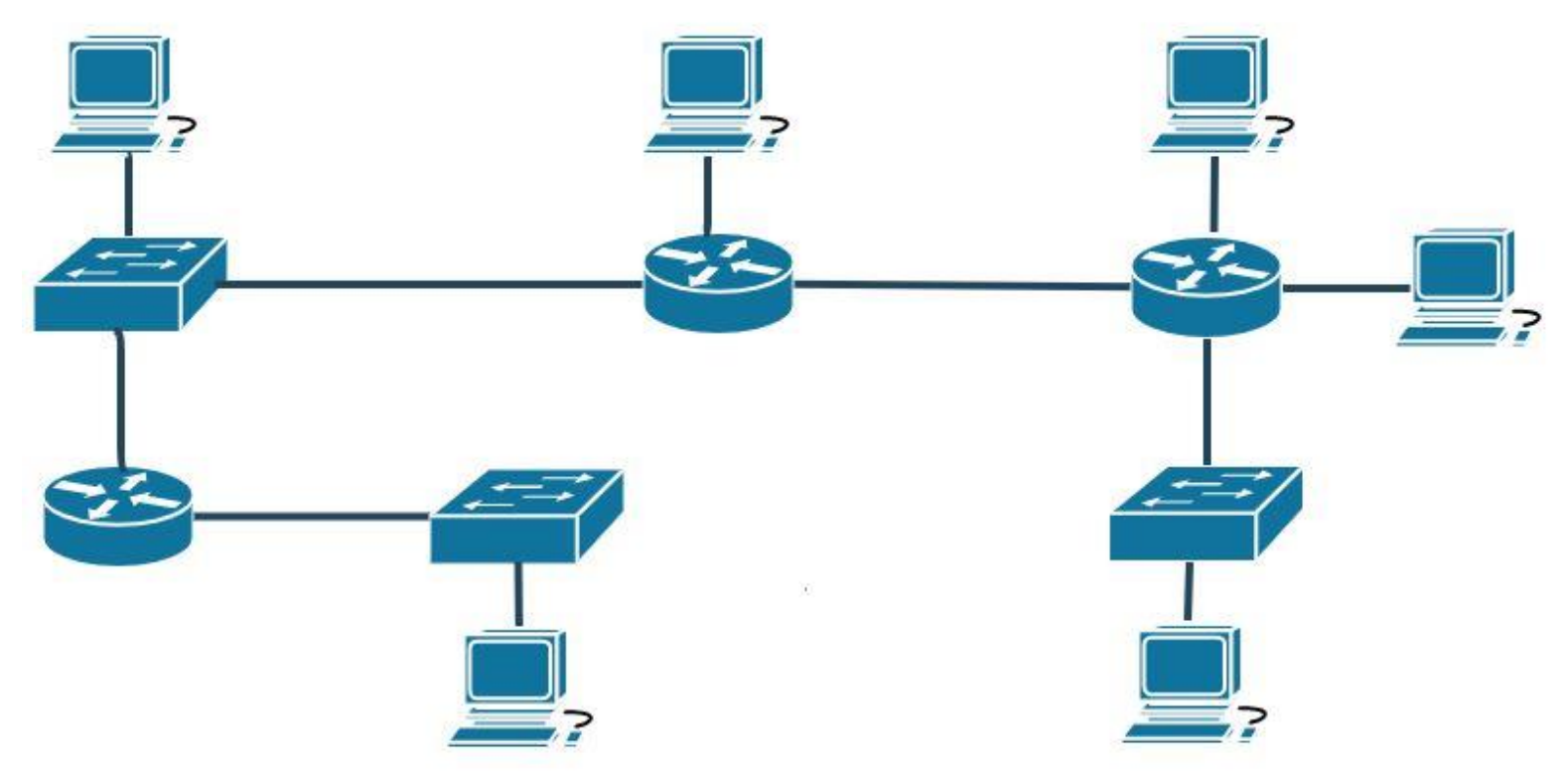

Ile domen rozgłoszeniowych istnieje w sieci o schemacie przedstawionym na rysunku, jeżeli przełączniki pracują w drugiej warstwie modelu ISO/OSI z konfiguracją domyślną?

Zgodnie z normą PN-EN 50173 segment okablowania pionowego łączącego panele krosownicze nie powinien przekraczać długości

Wykonanie komendy ```net use Z:\M92.168.20.2\data /delete``` spowoduje

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Maksymalny promień zgięcia przy montażu kabla U/UTP kategorii 5E powinien wynosić

Adres IP serwera, na którym jest zainstalowana domena http://www.wp.pl to 212.77.98.9. Co jest przyczyną sytuacji przedstawionej na zrzucie ekranowym?

Rezultatem wykonania komendy ```arp -a 192.168.1.1``` w systemie MS Windows jest przedstawienie

Urządzenia spełniające standard 802.11 g mogą osiągnąć maksymalną prędkość transmisji danych wynoszącą

Użytkownicy z grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku na systemie operacyjnym Windows Server. Przydzielone mają tylko uprawnienia "Zarządzanie dokumentami". Co należy wykonać, aby rozwiązać ten problem?

Który element zabezpieczeń znajduje się w pakietach Internet Security (IS), ale nie występuje w programach antywirusowych (AV)?

Jakie polecenie w systemie Windows należy wykorzystać do obserwacji listy aktywnych połączeń karty sieciowej w komputerze?

Jakie urządzenie sieciowe pozwoli na przekształcenie sygnału przesyłanego przez analogową linię telefoniczną na sygnał cyfrowy w komputerowej sieci lokalnej?

Narzędzie przedstawione na zdjęciu to

Który ze standardów opisuje strukturę fizyczną oraz parametry kabli światłowodowych używanych w sieciach komputerowych?

Który standard technologii bezprzewodowej pozwala na osiągnięcie przepustowości większej niż 54 Mbps?

Czy po zainstalowaniu roli Hyper-V na serwerze Windows można

Jaką rolę odgrywa ISA Server w systemie operacyjnym Windows?

W systemie Ubuntu Server, aby zainstalować serwer DHCP, należy zastosować komendę

Jaką wartość ma domyślna maska dla adresu IP klasy B?

Jakie urządzenie pozwala na stworzenie grupy komputerów, które są do niego podłączone i operują w sieci z identycznym adresem IPv4, w taki sposób, aby komunikacja między komputerami miała miejsce jedynie w obrębie tej grupy?

Który z protokołów nie jest wykorzystywany do ustawiania wirtualnej sieci prywatnej?

Jakie dane należy wpisać w adresie przeglądarki internetowej, aby uzyskać dostęp do zawartości witryny ftp o nazwie domenowej ftp.biuro.com?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Jakiego protokołu dotyczy port 443 TCP, który został otwarty w zaporze sieciowej?

Jakie polecenie w systemie Windows pokazuje tablicę routingu hosta?

Z jakiego powodu adres 192.168.100.127 nie może zostać przypisany jako adres komputera w sieci 192.168.100.0/25?

Komputer, który automatycznie otrzymuje adres IP, adres bramy oraz adresy serwerów DNS, łączy się z wszystkimi urządzeniami w sieci lokalnej za pośrednictwem adresu IP. Jednakże komputer ten nie ma możliwości nawiązania połączenia z żadnym hostem w sieci rozległej, ani poprzez adres URL, ani przy użyciu adresu IP, co sugeruje, że występuje problem z siecią lub awaria

Jakie urządzenie pozwala komputerom na bezprzewodowe łączenie się z przewodową siecią komputerową?

Które urządzenie sieciowe jest widoczne na zdjęciu?

Jakie polecenie pozwoli na wyświetlenie ustawień interfejsu sieciowego w systemie Linux?

Jakim skrótem nazywana jest sieć, która korzystając z technologii warstwy 1 i 2 modelu OSI, łączy urządzenia rozmieszczone na dużych terenach geograficznych?

Kabel skrętkowy, w którym każda para przewodów ma oddzielne ekranowanie folią, a wszystkie przewody są umieszczone w ekranie z folii, jest oznaczany symbolem

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Podstawowy protokół wykorzystywany do określenia ścieżki i przesyłania pakietów danych w sieci komputerowej to

W topologii fizycznej gwiazdy wszystkie urządzenia działające w sieci są

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.