Pytanie 1

Które z poniższych zdań charakteryzuje protokół SSH (Secure Shell)?

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Które z poniższych zdań charakteryzuje protokół SSH (Secure Shell)?

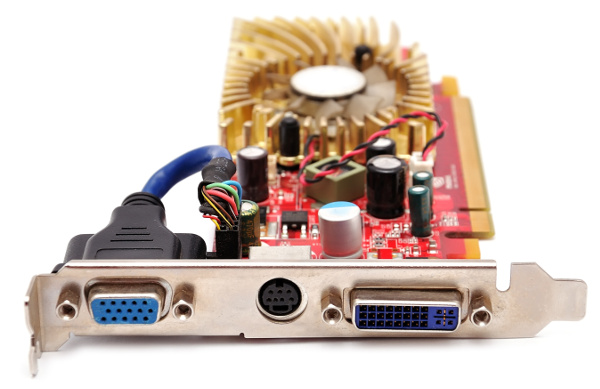

Na przedstawionej fotografii karta graficzna ma widoczne złącza

W systemie Windows, z jakiego polecenia można skorzystać, aby sprawdzić bieżące połączenia sieciowe i ich statystyki?

Jakie urządzenie umożliwia zwiększenie zasięgu sieci bezprzewodowej?

Jakie urządzenie elektroniczne ma zdolność do magazynowania ładunku elektrycznego?

Aby procesor działał poprawnie, konieczne jest podłączenie złącza zasilania 4-stykowego lub 8-stykowego o napięciu

Zaprezentowany tylny panel płyty głównej zawiera następujące interfejsy:

Port zgodny z standardem RS-232, działający w trybie asynchronicznym, to

Jakie napięcie zasilające mogą mieć urządzenia wykorzystujące port USB 2.0?

Jak nazywa się identyfikator, który musi być jednakowy, aby urządzenia sieciowe mogły współpracować w danej sieci bezprzewodowej?

W komputerach obsługujących wysokowydajne zadania serwerowe, konieczne jest użycie dysku z interfejsem

W systemie Windows harmonogram zadań umożliwia przypisanie

Jak najlepiej chronić zgromadzone dane przed ich odczytem w przypadku kradzieży komputera?

Zasadniczym sposobem zabezpieczenia danych przechowywanych na serwerze jest

Które z poniższych stwierdzeń odnosi się do sieci P2P – peer to peer?

Czym nie jest program antywirusowy?

Jakie zastosowanie ma polecenie md w systemie Windows?

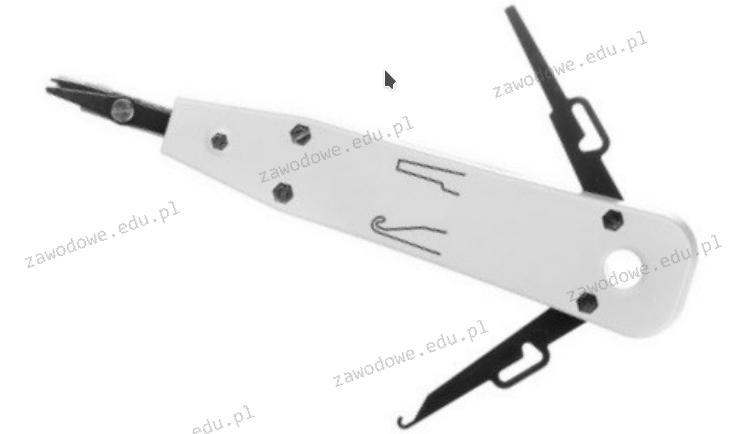

Urządzenie pokazane na ilustracji służy do

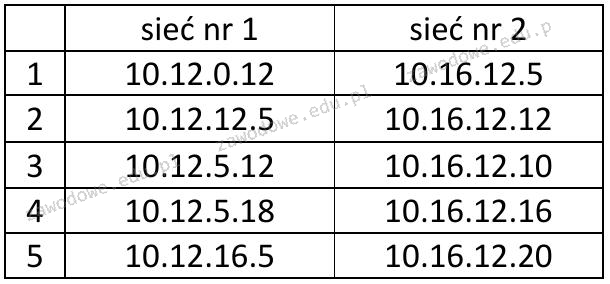

Jaką maskę podsieci należy wybrać dla sieci numer 1 oraz sieci numer 2, aby urządzenia z podanymi adresami mogły komunikować się w swoich podsieciach?

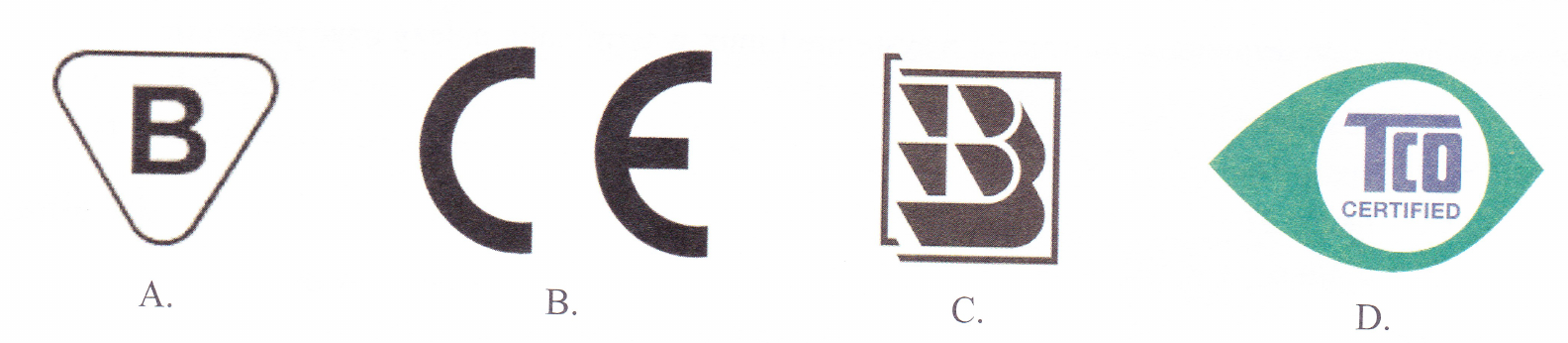

Wskaż symbol umieszczany na urządzeniach elektrycznych, które są przeznaczone do obrotu i sprzedaży na terenie Unii Europejskiej?

Na stronie wydrukowanej w drukarce atramentowej pojawiają się smugi, kropki, kleksy i plamy. Aby rozwiązać problemy z jakością wydruku, należy

Ile adresów urządzeń w sieci jest dostępnych dzięki zastosowaniu klasy adresowej C w systemach opartych na protokołach TCP/IP?

Co należy zrobić, gdy podczas uruchamiania komputera procedura POST sygnalizuje błąd odczytu lub zapisu pamięci CMOS?

Korzystając z programu Cipher, użytkownik systemu Windows ma możliwość

Ile minimalnie pamięci RAM powinien mieć komputer, aby możliwe było uruchomienie 32-bitowego systemu operacyjnego Windows 7 w trybie graficznym?

Co należy zrobić przed przystąpieniem do prac serwisowych związanych z edytowaniem rejestru systemu Windows?

Jak należy postąpić z wiadomością e-mail od nieznanej osoby, która zawiera podejrzany załącznik?

Jakie urządzenie pozwala na połączenie lokalnej sieci komputerowej z Internetem?

Jakie kolory wchodzą w skład trybu CMYK?

Aby zrealizować wymianę informacji między dwoma odmiennymi sieciami, konieczne jest użycie

Element drukujący, składający się z wielu dysz połączonych z mechanizmem drukującym, znajduje zastosowanie w drukarce

Jednym z rezultatów realizacji podanego polecenia jest

| sudo passwd -n 1 -x 5 test |

W systemie Linux narzędzie top pozwala na

W ustawieniach haseł w systemie Windows Server została dezaktywowana możliwość wymogu dotyczącego złożoności hasła. Z jakiej minimalnej liczby znaków powinno składać się hasło użytkownika?

Określ adres sieci, do której przypisany jest host o adresie 172.16.0.123/27?

Jakie polecenie w systemie Windows powinno zostać użyte, aby uzyskać wynik zbliżony do tego na załączonym obrazku?

TCP 192.168.0.14:57989 185.118.124.154:http ESTABLISHED TCP 192.168.0.14:57997 fra15s17-in-f8:http ESTABLISHED TCP 192.168.0.14:58010 fra15s11-in-f14:https TIME_WAIT TCP 192.168.0.14:58014 wk-in-f156:https ESTABLISHED TCP 192.168.0.14:58015 wk-in-f156:https TIME_WAIT TCP 192.168.0.14:58016 104.20.87.108:https ESTABLISHED TCP 192.168.0.14:58022 ip-2:http TIME_WAIT

Jakie polecenie w systemie Windows pozwala na zmianę zarówno nazwy pliku, jak i jego lokalizacji?

Czym jest serwer poczty elektronicznej?

W programie Explorator systemu Windows, naciśnięcie klawisza F5 zazwyczaj powoduje wykonanie następującej operacji:

Jaki zakres adresów IPv4 jest prawidłowo przypisany do danej klasy?