Pytanie 1

Jakie urządzenie należy zastosować, aby połączyć sieć lokalną wykorzystującą adresy prywatne z Internetem?

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

Jakie urządzenie należy zastosować, aby połączyć sieć lokalną wykorzystującą adresy prywatne z Internetem?

Który program umożliwia sprawdzanie stanów portów i wykonuje próby połączeń z nimi?

Komputer dysponuje adresem IP 192.168.0.1, a jego maska podsieci wynosi 255.255.255.0. Który adres stanowi adres rozgłoszeniowy dla podsieci, do której ten komputer przynależy?

FDDI (ang. Fiber Distributed Data Interface) jest standardem przesyłania danych opartym na technologii światłowodowej. Jaką topologię wykorzystuje się w sieciach zbudowanych według tej technologii?

Polecenie to zostało wydane przez Administratora systemu operacyjnego w trakcie ręcznej konfiguracji sieciowego interfejsu. Wynikiem wykonania tego polecenia jest ```netsh interface ip set address name="Glowna" static 151.10.10.2 255.255.0.0 151.10.0.1```

Aby zintegrować komputer z siecią LAN, należy użyć interfejsu

Który interfejs pozwala na korzystanie ze sterowników oraz oprogramowania systemu operacyjnego, umożliwiając m.in. przesył danych pomiędzy pamięcią systemową a dyskiem SATA?

Urządzenie przedstawione na obrazie jest przeznaczone do

Przy realizacji projektu dotyczącego sieci LAN wykorzystano medium transmisyjne standardu Ethernet 1000Base-T. Które z poniższych stwierdzeń jest prawdziwe?

Na zdjęciu widoczny jest

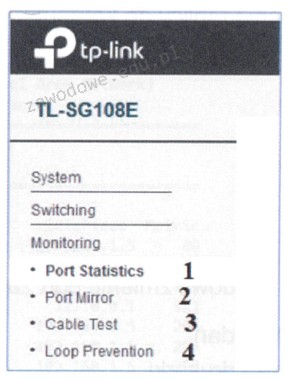

Aby sprawdzić stan podłączonego kabla oraz zdiagnozować odległość do miejsca awarii w sieci, należy użyć funkcji przełącznika oznaczonej numerem

Schemat ilustruje ustawienia urządzenia WiFi. Wskaż, które z poniższych stwierdzeń na temat tej konfiguracji jest prawdziwe?

W systemie Linux polecenie chown służy do

Jak określa się niechciane oprogramowanie komputerowe, które zwykle instaluje się bez wiedzy użytkownika?

W jakiej topologii fizycznej sieci każde urządzenie ma dokładnie dwa połączenia, jedno z najbliższymi sąsiadami, a dane są przesyłane z jednego komputera do kolejnego w formie pętli?

Aby określić rozmiar wolnej oraz zajętej pamięci RAM w systemie Linux, można skorzystać z polecenia

W filmie przedstawiono konfigurację ustawień maszyny wirtualnej. Wykonywana czynność jest związana z

Technologia opisana w systemach należących do rodziny Windows to

| Jest to technologia obsługująca automatyczną konfigurację komputera PC i wszystkich zainstalowanych w nim urządzeń. Umożliwia ona rozpoczęcie korzystania z nowego urządzenia (na przykład karty dźwiękowej lub modemu) natychmiast po jego zainstalowaniu bez konieczności przeprowadzania ręcznej jego konfiguracji. Technologia ta jest implementowana w warstwach sprzętowej i systemu operacyjnego, a także przy użyciu sterowników urządzeń i BIOS-u. |

Kable światłowodowe nie są szeroko używane w lokalnych sieciach komputerowych z powodu

Symbol graficzny przedstawiony na rysunku wskazuje na opakowanie

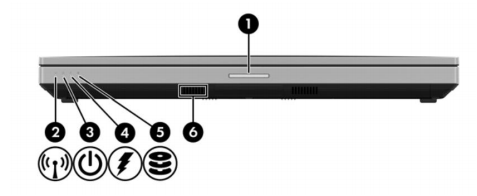

Na ilustracji widoczne jest oznaczenie sygnalizacji świetlnej w dokumentacji technicznej laptopa. Wskaż numer odpowiadający kontrolce, która zapala się podczas ładowania akumulatora?

W terminalu systemu operacyjnego wykonano polecenie nslookup. Jaką informację uzyskano?

Poleceniem systemu Linux służącym do wyświetlenia informacji, zawierających aktualną godzinę, czas działania systemu oraz liczbę zalogowanych użytkowników, jest

W systemie Linux komenda ps wyświetli

W systemach Windows XP Pro/Windows Vista Business/Windows 7 Pro/Windows 8 Pro, funkcją zapewniającą ochronę danych dla użytkowników dzielących ten sam komputer, których informacje mogą być wykorzystywane wyłącznie przez nich, jest

W metodzie dostępu do medium CSMA/CD (Carrier Sense Multiple Access with Collision Detection) stacja, która planuje rozpocząć transmisję, nasłuchuje, czy w sieci występuje aktywność, a następnie

Aby naprawić wskazaną awarię, należy

|

Jakim symbolem jest oznaczona skrętka bez ekranowania?

Wskaż efekt działania przedstawionego polecenia.

net user Test /expires:12/09/20

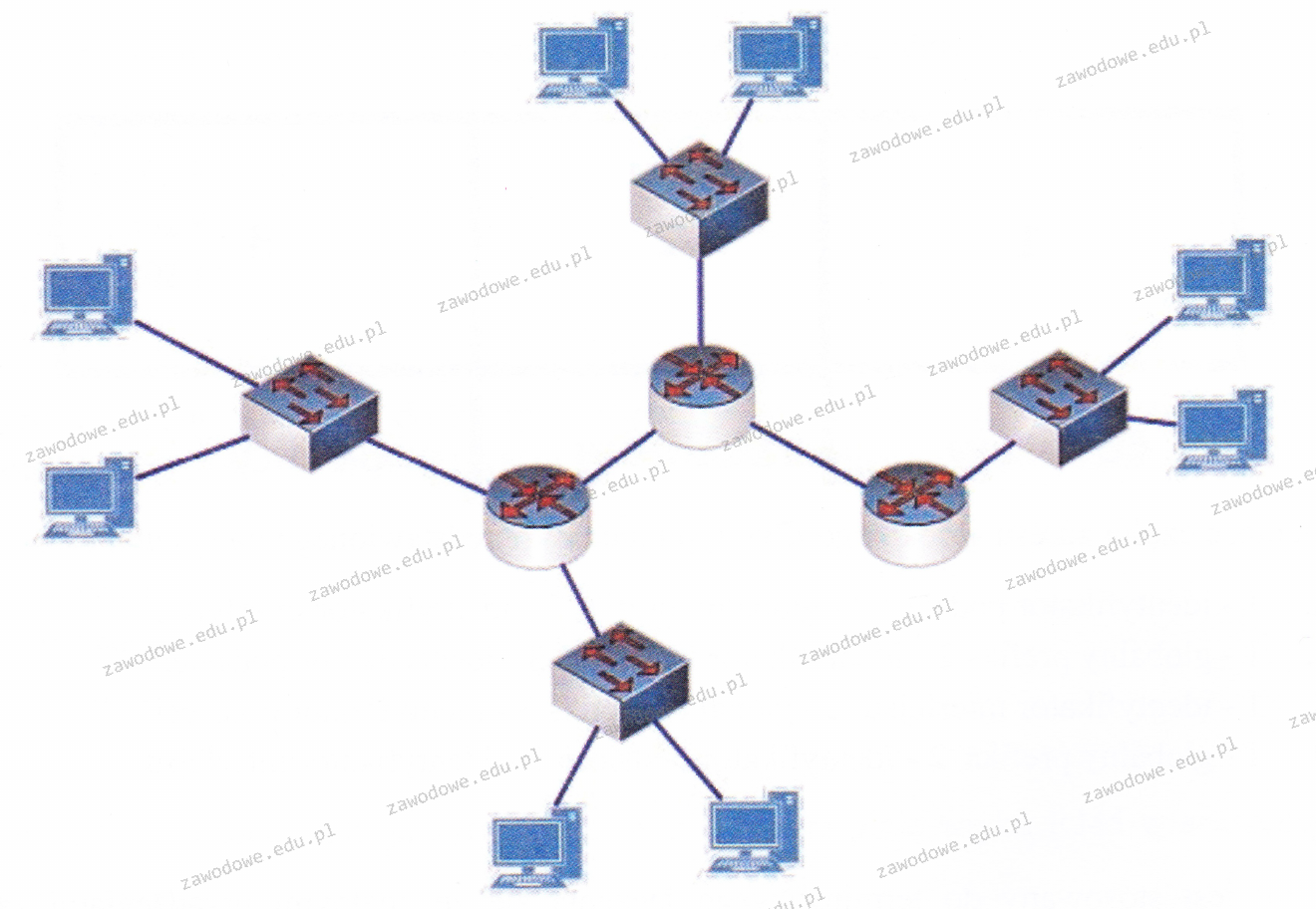

Ile symboli switchy i routerów znajduje się na schemacie?

Do weryfikacji integralności systemu plików w środowisku Linux trzeba zastosować polecenie

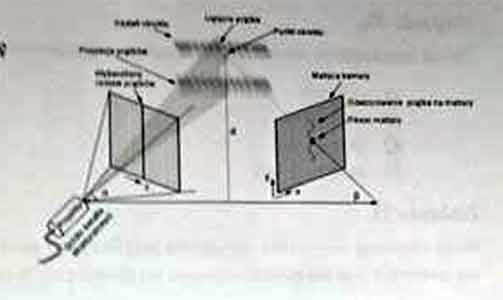

Zamieszczony poniżej diagram ilustruje zasadę działania skanera

Zaprezentowane właściwości karty sieciowej sugerują, że karta

| Kod Producenta | WN-370USB |

| Interfejs | USB |

| Zgodność ze standardem | IEEE 802.11 b/g/n |

| Ilość wyjść | 1 szt. |

| Zabezpieczenia | WEP 64/128, WPA, WPA2 |

| Wymiary | 49(L) x 26(W) x 10(H) mm |

Nie jest możliwe wykonywanie okresowych kopii zapasowych dysków serwera na nośnikach wymiennych typu

Jakiego typu kopię zapasową należy wykonać, aby zarchiwizować wszystkie informacje, niezależnie od daty ich ostatniej archiwizacji?

Jakie polecenie w systemie Windows pozwala na zmianę zarówno nazwy pliku, jak i jego lokalizacji?

Podaj domyślny port używany do przesyłania poleceń (command) w serwerze FTP

Ustawienie rutingu statycznego na ruterze polega na

Wykonanie polecenia net localgroup w systemie Windows spowoduje

Na ilustracji przedstawiony jest tylny panel jednostki komputerowej. Jakie jest nazewnictwo dla złącza oznaczonego strzałką?