Pytanie 1

Jaka jest prędkość przesyłu danych kanału D w systemie PRA dla sieci ISDN?

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Jaka jest prędkość przesyłu danych kanału D w systemie PRA dla sieci ISDN?

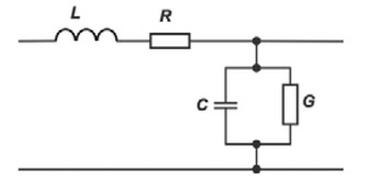

Który z parametrów przypadających na jednostkę długości przewodu jest oznaczony literą G na schemacie zastępczym linii długiej?

Którego z urządzeń dotyczy dokumentacja techniczna?

| Parametr | Opis |

|---|---|

| Technologia pracy | HSPA+, HSUPA, HSDPA, UMTS, EDGE, GPRS, GSM |

| Szybkość transmisji | do 28,8 Mbps do użytkownika do 5,76 Mbps od użytkownika |

| Wspierane systemy operacyjne | Windows 2000, XP, Vista, Windows 7, Mac OS |

| Wymiary | 84 mm x 27 mm x 12 mm |

Filtr antyaliasingowy należy do kategorii

Jak określane są oprogramowania, które nie wymagają instalacji?

Jakie dwa typy telefonów można podłączyć do magistrali S/T w centrali telefonicznej i w jaki sposób?

Funkcja MSN pozwala użytkownikowi

Z czego wykonane są przewody kabla sieciowego UTP cat. 5e?

W dokumentacji technicznej telefonu ISDN znajduje się informacja, że urządzenie realizuje funkcję CLIP (Calling Line Identification Presentation). Ta funkcja polega na

Na rysunku przedstawiono

Klient zamierza podpisać umowę abonamentową na zakup i korzystanie z telefonu komórkowego przez 12 miesięcy. Na podstawie informacji zamieszczonych w tabeli wskaż najtańszą ofertę.

| Taryfa abonamentowa | Cena brutto telefonu komórkowego | Miesięczny koszt abonamentu (z VAT) |

|---|---|---|

| I | 800,00 zł | 20,00 zł |

| II | 500,00 zł | 40,00 zł |

| III | 100,00 zł | 70,00 zł |

| IV | 1,00 zł | 90,00 zł |

Czym charakteryzuje się partycja?

Przy jakiej długości fali świetlnej włókno światłowodowe charakteryzuje się najmniejszą tłumiennością?

Zasada użytkowania dotycząca kompatybilności elektromagnetycznej (EMC) systemu teleinformatycznego polega na

Jakie urządzenie pomiarowe wykorzystuje się do określenia poziomu mocy sygnału w cyfrowej sieci telekomunikacyjnej?

Który typ przetwornika A/C charakteryzuje się prostą konstrukcją oraz analizuje różnice między kolejnymi próbkami?

Jaką wartość szacunkową ma międzyszczytowe (peak-to-peak) napięcie sygnału sinusoidalnego o wartości skutecznej (RMS) wynoszącej 10 V?

Jaka długość fali świetlnej jest odpowiednia dla II okna transmisyjnego w systemach światłowodowych?

Aby ograniczyć ryzyko związane z "dziurami w systemie operacyjnym", czyli lukami w oprogramowaniu, powinno się

Czym charakteryzuje się zapis YTKSY 5x2x0,5 umieszczony na izolacji kabla?

Program cleanmgr.exe, który jest elementem systemów operacyjnych z rodziny Windows, służy do

Jaki numer portu jest standardowo przypisany do protokołu SIP?

Rutery dostępowe to sprzęt, który

Interfejs, który pozwala na bezprzewodowe połączenie myszy z komputerem to

System komunikacji sygnalizacyjnej, powszechnie używany m. in. w sieciach szerokopasmowych, mobilnych i IP, to

Jakie zasady działania ma przetwornik A/C typu delta-sigma?

Osoba, która zdobyła program typu FREEWARE,

Jak określa się sygnalizację abonencką, która przesyła analogowe sygnały o częstotliwościach mieszczących się w zakresie od 300 do 3400 Hz?

Zjawisko, w którym współczynnik załamania ośrodka zmienia się w zależności od częstotliwości fali świetlnej, określamy mianem

Ilość linii miejskich w abonenckiej centrali telefonicznej wskazuje na

Do kluczowych parametrów czwórnika, które są zależne tylko od jego budowy wewnętrznej, zalicza się tłumienność?

Przetwornik A/C o rozdzielczości 8 bitów zamienia próbkę sygnału na jedną liczbę

Gdy podczas instalacji sterownika do drukarki sieciowej odpowiedni model nie występuje na liście kreatora dodawania sprzętu, co należy zrobić?

Która funkcja w systemie ISDN pozwala na powiadomienie użytkownika o nadchodzącym połączeniu oraz umożliwia jego odebranie po wcześniejszym zakończeniu lub wstrzymaniu bieżącej rozmowy?

W specyfikacji technicznej sieci operatora telefonii komórkowej pojawia się termin "roaming", który oznacza

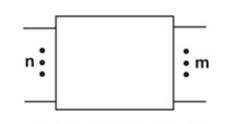

Na rysunku przedstawiono symbol graficzny

Aby umożliwić użytkownikom sieci lokalnej przeglądanie stron www przy użyciu protokołów HTTP i HTTPS, konieczne jest odpowiednie skonfigurowanie firewalla, aby przepuszczał ruch na portach

W systemach operacyjnych z rodziny Windows program chkdsk uruchamia się w celu

Funkcja CLIR w systemie ISDN pozwala na

Sygnał analogowy może przybierać wartości