Pytanie 1

Wartości 1001 i 100 w pliku /etc/passwd wskazują na

| student:x:1001:100:Jan Kowalski:/home/student:/bin/bash |

Wynik: 3/40 punktów (7,5%)

Wymagane minimum: 20 punktów (50%)

Wartości 1001 i 100 w pliku /etc/passwd wskazują na

| student:x:1001:100:Jan Kowalski:/home/student:/bin/bash |

Wprowadzając w wierszu poleceń systemu Windows Server komendę convert, można wykonać

Zasady dotyczące filtracji ruchu w firewallu są ustalane w postaci

W filmie przedstawiono konfigurację ustawień maszyny wirtualnej. Wykonywana czynność jest związana z

Proporcja ładunku zgromadzonego na przewodniku do potencjału tego przewodnika definiuje jego

Brak odpowiedzi na to pytanie.

Wynikiem poprawnego pomnożenia dwóch liczb binarnych 111001102 oraz 000111102 jest wartość

Brak odpowiedzi na to pytanie.

Który protokół jest wykorzystywany do konwersji między adresami IP publicznymi a prywatnymi?

Brak odpowiedzi na to pytanie.

W systemie Linux narzędzie do śledzenia zużycia CPU, pamięci, procesów oraz obciążenia systemu z poziomu terminala to

Brak odpowiedzi na to pytanie.

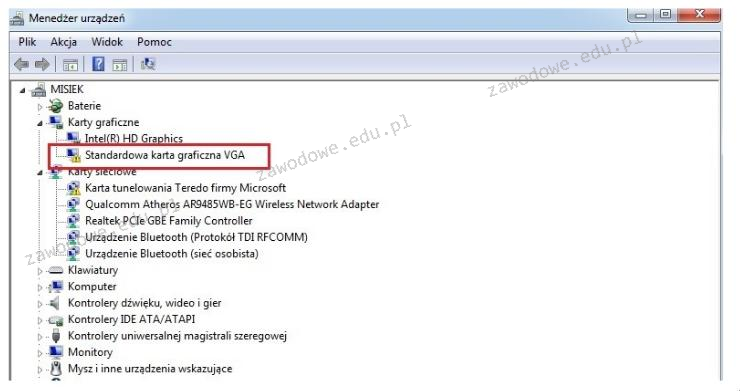

Na ilustracji widoczny jest komunikat systemowy. Jaką czynność powinien wykonać użytkownik, aby naprawić występujący błąd?

Brak odpowiedzi na to pytanie.

Układ cyfrowy wykonujący operację logiczną koniunkcji opiera się na bramce logicznej

Brak odpowiedzi na to pytanie.

Adres MAC karty sieciowej w formacie binarnym to 00000000-00010100-10000101-10001011-01101011-10001010. Które z poniższych przedstawia ten adres w systemie heksadecymalnym?

Brak odpowiedzi na to pytanie.

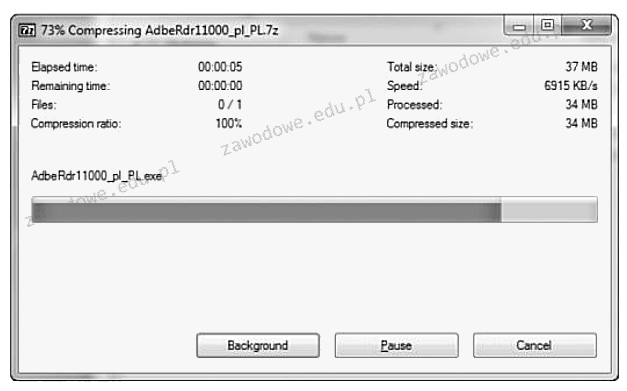

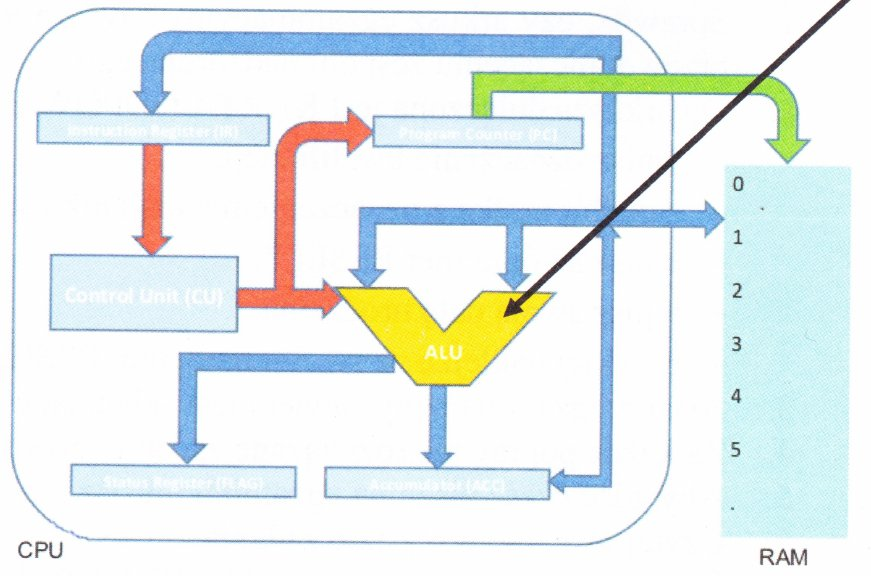

Na dołączonym obrazku pokazano działanie

Brak odpowiedzi na to pytanie.

Aby przeprowadzić diagnozę systemu operacyjnego Windows oraz stworzyć plik z listą wszystkich ładujących się sterowników, konieczne jest uruchomienie systemu w trybie

Brak odpowiedzi na to pytanie.

```echo off```\necho ola.txt >> ala.txt\npause\nJakie będzie skutki wykonania podanego skryptu?

Brak odpowiedzi na to pytanie.

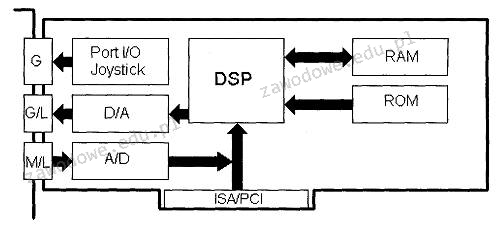

Element funkcjonalny opisany jako DSP w załączonym diagramie blokowym to

Brak odpowiedzi na to pytanie.

Która z ról w systemie Windows Server umożliwia m.in. zdalną, bezpieczną i uproszczoną instalację systemów operacyjnych Windows na komputerach w sieci?

Brak odpowiedzi na to pytanie.

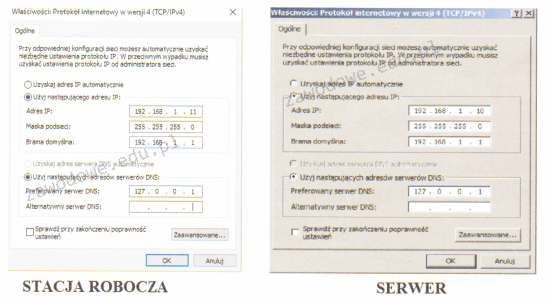

Na rysunku widać ustawienia protokołu TCP/IP serwera oraz komputera roboczego. Na serwerze działa rola serwera DNS. Wykonanie polecenia ping www.cke.edu.pl na serwerze zwraca wynik pozytywny, natomiast na stacji roboczej wynik jest negatywny. Co należy zmienić, aby usługa DNS na stacji pracowała poprawnie?

Brak odpowiedzi na to pytanie.

Planowanie wykorzystania przestrzeni na dysku komputera do gromadzenia i udostępniania informacji takich jak pliki oraz aplikacje dostępne w sieci, a także ich zarządzanie, wymaga skonfigurowania komputera jako

Brak odpowiedzi na to pytanie.

Menedżer usług IIS (Internet Information Services) w systemie Windows stanowi graficzny interfejs do konfiguracji serwera

Brak odpowiedzi na to pytanie.

Zjawisko, w którym pliki przechowywane na dysku twardym są umieszczane w nieprzylegających do siebie klastrach, nosi nazwę

Brak odpowiedzi na to pytanie.

Symbol umieszczony na obudowie komputera stacjonarnego wskazuje na ostrzeżenie dotyczące

Brak odpowiedzi na to pytanie.

Po wykonaniu eksportu klucza HKCU zostanie zapisana kopia rejestru zawierająca informacje, dotyczące konfiguracji

Brak odpowiedzi na to pytanie.

W oznaczeniu procesora INTEL CORE i7-4790 liczba 4 wskazuje na

Brak odpowiedzi na to pytanie.

Jakie informacje zwraca polecenie netstat -a w systemie Microsoft Windows?

Brak odpowiedzi na to pytanie.

Jaką maskę domyślną mają adresy IP klasy B?

Brak odpowiedzi na to pytanie.

Jakie narzędzie chroni komputer przed niechcianym oprogramowaniem pochodzącym z sieci?

Brak odpowiedzi na to pytanie.

Skaner antywirusowy zidentyfikował niechciane oprogramowanie. Z opisu wynika, że jest to dialer, który pozostawiony w systemie

Brak odpowiedzi na to pytanie.

W jakiej warstwie modelu ISO/OSI wykorzystywane są adresy logiczne?

Brak odpowiedzi na to pytanie.

Funkcja "Mostek sieciowy" w Windows XP Professional umożliwia łączenie różnych

Brak odpowiedzi na to pytanie.

Jaki protokół jest stosowany wyłącznie w sieciach lokalnych, gdzie działają komputery z systemami operacyjnymi firmy Microsoft?

Brak odpowiedzi na to pytanie.

Aby przeprowadzić rezerwację adresów IP w systemie Windows Server na podstawie fizycznych adresów MAC urządzeń, konieczne jest skonfigurowanie usługi

Brak odpowiedzi na to pytanie.

Recykling można zdefiniować jako

Brak odpowiedzi na to pytanie.

Aby przywrócić zgubione dane w systemach z rodziny Windows, konieczne jest użycie polecenia

Brak odpowiedzi na to pytanie.

Na diagramie mikroprocesora zidentyfikowany strzałką blok odpowiada za

Brak odpowiedzi na to pytanie.

Jaki protokół aplikacyjny w modelu TCP/IP pozwala klientowi na nawiązanie bezpiecznego połączenia z firmowym serwerem przez Internet, aby zyskać dostęp do zasobów przedsiębiorstwa?

Brak odpowiedzi na to pytanie.

W systemie Blu-ray nośnik przeznaczony do jednokrotnego zapisu jest oznaczany jako

Brak odpowiedzi na to pytanie.

Najszybszym sposobem na dodanie skrótu do konkretnego programu na pulpitach wszystkich użytkowników w domenie jest

Brak odpowiedzi na to pytanie.

Jak nazywa się jednostka danych PDU w warstwie sieciowej modelu ISO/OSI?

Brak odpowiedzi na to pytanie.

Jak określa się atak w sieci lokalnej, który polega na usiłowaniu podszycia się pod inną osobę?

Brak odpowiedzi na to pytanie.

Aby chronić urządzenia w sieci LAN przed przepięciami oraz różnicami potencjałów, które mogą się pojawić w trakcie burzy lub innych wyładowań atmosferycznych, należy zastosować

Brak odpowiedzi na to pytanie.