Pytanie 1

Główna rola serwera FTP polega na

Wynik: 1/40 punktów (2,5%)

Wymagane minimum: 20 punktów (50%)

Główna rola serwera FTP polega na

Zgodnie z KNR (katalogiem nakładów rzeczowych), montaż na skrętce 4-parowej modułu RJ45 oraz złącza krawędziowego wynosi 0,07 r-g, a montaż gniazd abonenckich natynkowych to 0,30 r-g. Jaki będzie całkowity koszt robocizny za zamontowanie 10 pojedynczych gniazd natynkowych z modułami RJ45, jeśli wynagrodzenie godzinowe montera-instalatora wynosi 20,00 zł?

Brak odpowiedzi na to pytanie.

W systemie operacyjnym Ubuntu konto użytkownika student można wyeliminować przy użyciu komendy

Brak odpowiedzi na to pytanie.

Jaki protokół służy komputerom do informowania rutera o przynależności do konkretnej grupy multicastowej?

Brak odpowiedzi na to pytanie.

Wskaż adresy podsieci, które powstaną po podziale sieci o adresie 172.16.0.0/22 na 4 równe podsieci.

Brak odpowiedzi na to pytanie.

Organizacja zajmująca się normalizacją na świecie, która stworzyła 7-warstwowy Model Referencyjny Otwartej Architektury Systemowej, to

Brak odpowiedzi na to pytanie.

Wynikiem poprawnego pomnożenia dwóch liczb binarnych 111001102 oraz 000111102 jest wartość

Brak odpowiedzi na to pytanie.

Co umożliwia zachowanie równomiernego rozkładu ciepła pomiędzy procesorem a radiatorem?

Brak odpowiedzi na to pytanie.

W systemie Linux można uzyskać listę wszystkich założonych kont użytkowników, wykorzystując polecenie

Brak odpowiedzi na to pytanie.

Termin "PIO Mode" odnosi się do trybu operacyjnego

Brak odpowiedzi na to pytanie.

Aby wymusić na użytkownikach lokalnych systemów z rodziny Windows Server regularną zmianę haseł oraz stosowanie haseł o odpowiedniej długości, które spełniają kryteria złożoności, należy ustawić

Brak odpowiedzi na to pytanie.

Płyta główna serwerowa potrzebuje pamięci z rejestrem do prawidłowego funkcjonowania. Który z poniższych modułów pamięci będzie zgodny z tą płytą?

Brak odpowiedzi na to pytanie.

Materiałem eksploatacyjnym stosowanym w drukarkach tekstylnych jest

Brak odpowiedzi na to pytanie.

Jaki interfejs umożliwia transfer danych w formie cyfrowej i analogowej między komputerem a monitorem?

Brak odpowiedzi na to pytanie.

W filmie przedstawiono konfigurację ustawień maszyny wirtualnej. Wykonywana czynność jest związana z

Brak odpowiedzi na to pytanie.

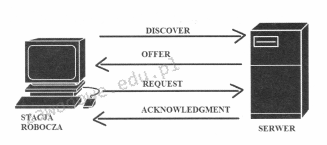

Którego protokołu działanie zostało zobrazowane na załączonym rysunku?

Brak odpowiedzi na to pytanie.

Użytkownik systemu Windows może korzystając z programu Cipher

Brak odpowiedzi na to pytanie.

Technologia procesorów serii Intel Core stosowana w modelach i5, i7 oraz i9, pozwalająca na zwiększenie taktowania w przypadku gdy komputer potrzebuje wyższej mocy obliczeniowej, to

Brak odpowiedzi na to pytanie.

Zasady filtrowania ruchu w sieci przez firewall określane są w formie

Brak odpowiedzi na to pytanie.

W usłudze Active Directory, konfigurację składającą się z jednej lub więcej domen, które dzielą wspólny schemat i globalny wykaz, nazywamy

Brak odpowiedzi na to pytanie.

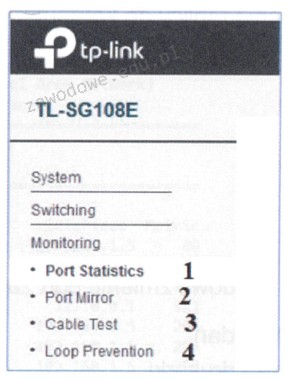

Aby sprawdzić stan podłączonego kabla oraz zdiagnozować odległość do miejsca awarii w sieci, należy użyć funkcji przełącznika oznaczonej numerem

Brak odpowiedzi na to pytanie.

Dobrze zaplanowana sieć komputerowa powinna pozwalać na rozbudowę, co oznacza, że musi charakteryzować się

Brak odpowiedzi na to pytanie.

Graficzny symbol pokazany na ilustracji oznacza

Brak odpowiedzi na to pytanie.

Protokół SNMP (Simple Network Management Protocol) służy do

Brak odpowiedzi na to pytanie.

Jakie narzędzie w systemie Windows umożliwia kontrolę prób logowania do systemu?

Brak odpowiedzi na to pytanie.

Dysk zewnętrzny 3,5" o pojemności 5 TB, służący do przechowywania lub tworzenia kopii zapasowych, posiada obudowę z czterema interfejsami komunikacyjnymi do wyboru. Który z tych interfejsów należy wykorzystać do połączenia z komputerem, aby uzyskać największą prędkość transmisji?

Brak odpowiedzi na to pytanie.

Która z możliwości konfiguracji ustawień dla użytkownika z ograniczonymi uprawnieniami w systemie Windows jest oferowana przez przystawkę secpol?

Brak odpowiedzi na to pytanie.

Na jakich licencjach są dystrybuowane wersje systemu Linux Ubuntu?

Brak odpowiedzi na to pytanie.

Jakie narzędzie jest używane do zakończenia skrętki wtykiem 8P8C?

Brak odpowiedzi na to pytanie.

Jakie urządzenie powinno zostać użyte do segmentacji domeny rozgłoszeniowej?

Brak odpowiedzi na to pytanie.

Rodzina adapterów stworzonych w technologii Powerline, pozwalająca na wykorzystanie przewodów elektrycznych w obrębie jednego domu lub mieszkania do przesyłania sygnałów sieciowych, nosi nazwę:

Brak odpowiedzi na to pytanie.

Jakim protokołem jest realizowana kontrola poprawności transmisji danych w sieciach Ethernet?

Brak odpowiedzi na to pytanie.

W normie PN-EN 50174 nie znajdują się wytyczne dotyczące

Brak odpowiedzi na to pytanie.

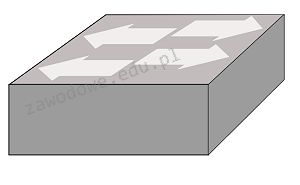

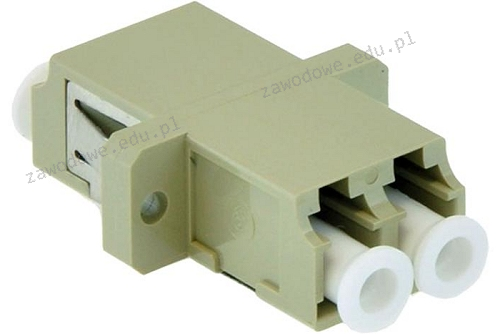

Jakie urządzenie ilustruje zamieszczony rysunek?

Brak odpowiedzi na to pytanie.

Aby uniknąć różnic w kolorystyce pomiędzy zeskanowanymi zdjęciami na wyświetlaczu komputera a ich oryginałami, konieczne jest przeprowadzenie

Brak odpowiedzi na to pytanie.

Wskaż cechę platformy wirtualizacji Hyper-V.

Brak odpowiedzi na to pytanie.

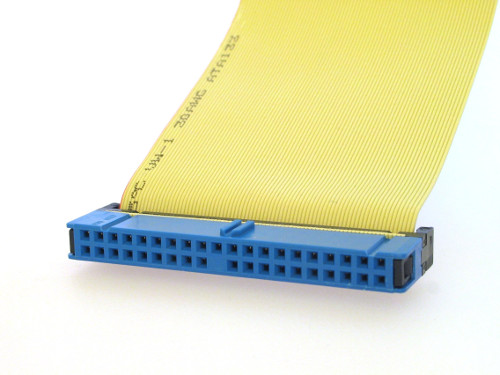

Na ilustracji pokazano wtyczkę taśmy kabel)

Brak odpowiedzi na to pytanie.

Komenda dsadd pozwala na

Brak odpowiedzi na to pytanie.

W laserowej drukarce do utrwalania wydruku na papierze stosuje się

Brak odpowiedzi na to pytanie.

Z jakim medium transmisyjnym związany jest adapter przedstawiony na rysunku?

Brak odpowiedzi na to pytanie.