Pytanie 1

SELECT ocena FROM oceny WHERE ocena > 2 ORDER BY ocena;Załóżmy, że istnieje tabela oceny zawierająca kolumny id, nazwisko, imię oraz ocena. Przykładowe zapytanie ilustruje:

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

SELECT ocena FROM oceny WHERE ocena > 2 ORDER BY ocena;Załóżmy, że istnieje tabela oceny zawierająca kolumny id, nazwisko, imię oraz ocena. Przykładowe zapytanie ilustruje:

Jakie słowo kluczowe w językach z grupy C powinno być wykorzystane do nadania alternatywnej nazwy już istniejącemu typowi danych?

Który z poniższych znaczników HTML jest używany do tworzenia struktury strony internetowej?

Sklep online używa tabeli faktury. W trakcie generowania faktury pole dataPlatnosci nie zawsze zostaje uzupełnione. Aby to skorygować, na zakończenie dnia trzeba wpisać bieżącą datę do rekordów, w których to pole nie jest wypełnione. Można to osiągnąć za pomocą kwerendy

Kiedy należy użyć kwerendy SELECT DISTINCT, aby wybrać rekordy?

Jak wygląda poprawny zapis znaczników, który jest zgodny z normami języka XHTML i odpowiada za łamanie linii?

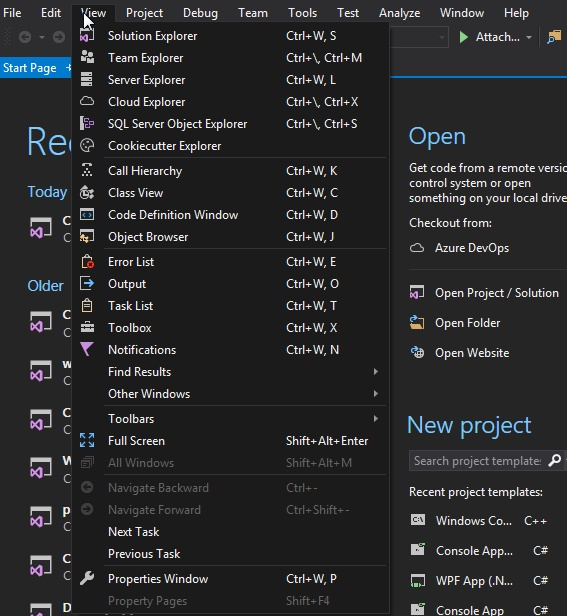

W danym środowisku programistycznym, aby uzyskać dostęp do listy błędów składniowych po nieudanej kompilacji, należy użyć kombinacji klawiszy

Do stworzenia stron internetowych w sposób graficzny należy zastosować

W instrukcji CREATE TABLE w SQL atrybut wskazujący, która kolumna w tabeli pełni rolę klucza podstawowego, to

W tabeli artykuły wykonano następujące instrukcje dotyczące uprawnień użytkownika jan: ```GRANT ALL PRIVILEGES ON artykuly TO jan``` ```REVOKE SELECT, UPDATE ON artykuly FROM jan``` Po zrealizowaniu tych instrukcji pracownik jan będzie uprawniony do

Zgodnie z aktualnie obowiązującym w Polsce prawem, osoby z wykształceniem inżynieryjno-technicznym są zobowiązane do odbywania szkoleń BHP w regularnych odstępach czasu, które nie powinny być dłuższe niż co

Funkcja agregująca MIN w języku SQL ma na celu określenie

W jaki sposób będzie uporządkowana lista stworzona z wszystkich kolumn tabeli uczniowie, obejmująca uczniów o średniej wyższej niż 5, która zostanie zwrócona jako rezultat przedstawionego zapytania?

| SELECT * FROM uczniowie WHERE srednia > 5 ORDER BY klasa DESC; |

Która z poniższych funkcji zdefiniowanych w języku PHP oblicza sumę połowy wartości a i połowy wartości b?

Aby za pomocą CSS zdefiniować przedstawione na rysunku opływanie obrazu tekstem należy w stylu obrazu wprowadzić zapis

W systemach bazodanowych, aby przedstawić dane, które spełniają określone kryteria, należy stworzyć

Metainformacja "Description" zawarta w pliku HTML powinna zawierać ``` ```

Zapis koloru w formacie #ff00e0 jest równoważny reprezentacji

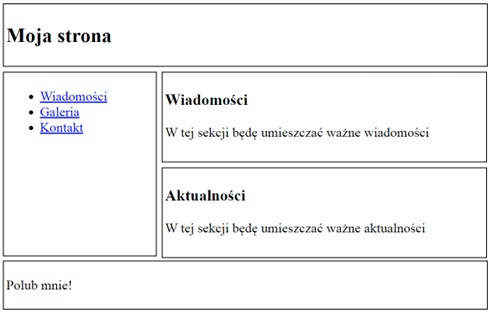

W HTML5 semantycznym znacznikiem, który służy do określenia dwóch sekcji widocznych po prawej stronie na rysunku, zawierających wiadomości oraz aktualności, jest

Kod SELECT imie, pesel, wiek FROM dane WHERE wiek IN (18,30) spowoduje wybranie

Jedną z charakterystyk relacyjnej bazy danych jest

Baza danych obejmuje tabelę artykuły, w której znajdują się pola: nazwa, typ, producent, cena. Jakie polecenie należy użyć, aby uzyskać wszystkie nazwy artykułów o typie pralka, których cena wynosi pomiędzy 1 000 PLN a 1 500 PLN?

W kodzie HTML atrybut alt w tagu img służy do określenia

W CSS zapis w formie: p{background-image: url"rysunek.jpg")} spowoduje, że rysunek.png stanie się

Kolor, który ma odcień niebieski to kolor

Jakie wyrażenie logiczne w języku PHP weryfikuje, czy zmienna1 znajduje się w jednostronnie domkniętym przedziale <-5, 10)?

Który z czynników ma negatywny wpływ na efektywną współpracę w zespole?

Który z poniższych typów plików jest plikiem rastrowym?

Podczas przygotowywania grafiki do umieszczenia na stronie internetowej konieczne jest wycięcie tylko pewnego fragmentu. Jak nazywa się ta czynność?

System baz danych gromadzi multimedia, co wiąże się z przechowywaniem znacznych ilości danych binarnych. Jakiego typu danych należy użyć w tym przypadku?

W dziedzinie grafiki komputerowej termin kanał alfa odnosi się do

Jaki typ mechanizmu zapewnienia bezpieczeństwa podczas uruchamiania aplikacji jest zawarty w środowisku .NET Framework?

Ile razy wykona się poniższa pętla napisana w języku PHP, przy założeniu, że zmienna kontrolna nie jest zmieniana w jej wnętrzu?

for ($i = 0; $i <= 10; $i+=2) { ... }

W kodzie XHTML znajduje się fragment, który zawiera błąd walidacji. Jakiego rodzaju jest to błąd?

<h6>tekst</h6> <p>pierwsza <b>linia</b><br> Druga linia</p>

Jakiego rodzaju oprogramowanie narzędziowe jest wymagane, aby użytkownik mógł przeprowadzać operacje na zebranych danych?

Aby w PHP uzyskać dostęp do danych formularza przesyłanych w sposób bezpieczny, należy użyć tablicy

W dołączonym fragmencie kodu CSS kolor został przedstawiony w formie

W języku MySQL należy wykorzystać polecenie REVOKE, aby użytkownikowi anna cofnąć możliwość wprowadzania zmian wyłącznie w definicji struktury bazy danych. Polecenie, które służy do odebrania tych uprawnień, ma następującą formę

W C++ stworzono zmienną: char zm1;. Jak można przypisać do niej wartość, zgodnie ze składnią tego języka?

W tabeli zadania znajduje się pole tekstowe status. Jakie zapytanie należy użyć, aby usunąć te zadania, które mają status 'zamknięte'?