Pytanie 1

Osoba korzystająca z systemu Linux, która chce odnaleźć pliki o konkretnej nazwie przy użyciu polecenia systemowego, może wykorzystać komendę

Wynik: 39/40 punktów (97,5%)

Wymagane minimum: 20 punktów (50%)

Osoba korzystająca z systemu Linux, która chce odnaleźć pliki o konkretnej nazwie przy użyciu polecenia systemowego, może wykorzystać komendę

Czym nie jest program antywirusowy?

Cookie to plik

Jaka jest maksymalna liczba hostów, które można przypisać w sieci o adresie IP klasy B?

Czym jest klaster komputerowy?

Jakie urządzenia wykorzystuje się do porównywania liczb w systemie binarnym?

Która z kart graficznych nie będzie kompatybilna z monitorem, posiadającym złącza pokazane na ilustracji (zakładając, że nie można użyć adaptera do jego podłączenia)?

Na ilustracji widoczne jest urządzenie służące do

Która z licencji na oprogramowanie łączy je na stałe z nabytym komputerem i nie umożliwia transferu praw do korzystania z programu na inny komputer?

Jaki jest adres rozgłoszeniowy (broadcast) dla hosta z adresem IP 192.168.35.202 oraz maską 26 bitową?

Który port stosowany jest przez protokół FTP (File Transfer Protocol) do przesyłania danych?

Aby zminimalizować ryzyko wyładowań elektrostatycznych podczas wymiany komponentów komputerowych, technik powinien wykorzystać

W skład sieci komputerowej wchodzi 3 komputery stacjonarne oraz drukarka sieciowa, które są połączone kablem UTP z routerem mającym porty 1 x WAN oraz 5 x LAN. Które urządzenie sieciowe pozwoli na dołączenie kablem UTP dwóch dodatkowych komputerów do tej sieci?

Jakie urządzenie sieciowe zostało pokazane na diagramie sieciowym?

Jakie polecenie w systemie Linux przyzna możliwość zapisu dla wszystkich obiektów w /usr/share dla wszystkich użytkowników, nie modyfikując innych uprawnień?

Zastosowanie symulacji stanów logicznych w obwodach cyfrowych pozwala na

Ilustracja pokazuje rezultat testu sieci komputerowej za pomocą komendy

W pierwszym oktecie adresów IPv4 klasy B znajdują się liczby mieszczące się w przedziale

Jakie urządzenie sieciowe widnieje na ilustracji?

Wskaż ilustrację obrazującą typowy materiał eksploatacyjny używany w drukarkach żelowych?

Komputery K1, K2, K3, K4 są podłączone do interfejsów przełącznika, które są przypisane do VLAN-ów wymienionych w tabeli. Które z tych komputerów mają możliwość komunikacji ze sobą?

| Nazwa komputera | Adres IP | Nazwa interfejsu | VLAN |

| K1 | 10.10.10.1/24 | F1 | VLAN 10 |

| K2 | 10.10.10.2/24 | F2 | VLAN 11 |

| K3 | 10.10.10.3/24 | F3 | VLAN 10 |

| K4 | 10.10.11.4/24 | F4 | VLAN 11 |

Która z wymienionych technologii pamięci RAM wykorzystuje oba zbocza sygnału zegarowego do przesyłania danych?

Aby zapewnić największe bezpieczeństwo danych przy wykorzystaniu dokładnie 3 dysków, powinny one być zapisywane w macierzy dyskowej

Uruchomienie systemu Windows jest niemożliwe z powodu awarii oprogramowania. W celu przeprowadzenia jak najmniej inwazyjnej diagnostyki i usunięcia tej usterki, zaleca się

Chusteczki namoczone w płynie o działaniu antystatycznym są używane do czyszczenia

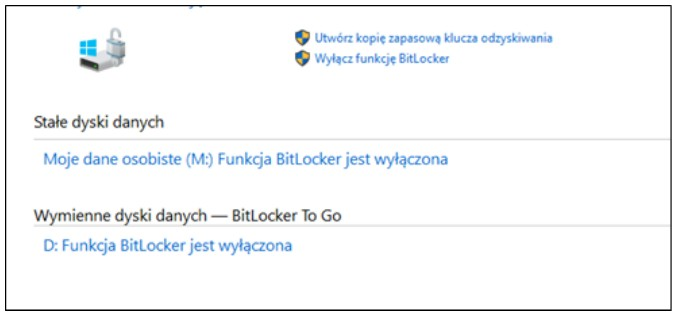

Narzędzie wbudowane w systemy Windows w edycji Enterprise lub Ultimate ma na celu

Najkrótszy czas dostępu charakteryzuje się

W systemie Windows XP, aby zmienić typ systemu plików z FAT32 na NTFS, należy użyć programu

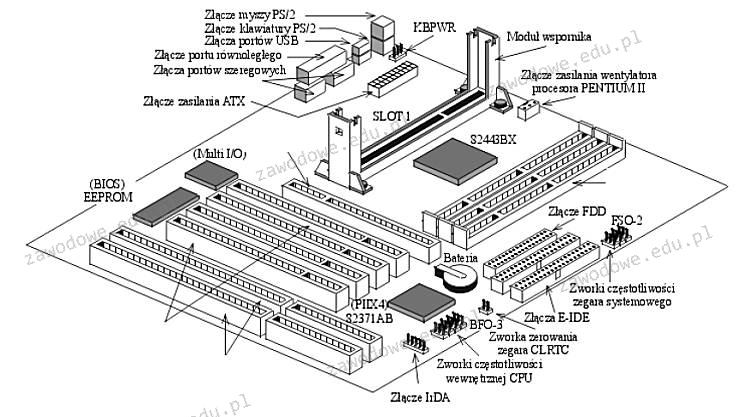

Jakie komponenty są obecne na zaprezentowanej płycie głównej?

Partycja, na której zainstalowany jest system operacyjny, określana jest jako partycja

Użytkownik chce zabezpieczyć mechanicznie dane na karcie pamięci przed przypadkowym skasowaniem. Takie zabezpieczenie umożliwia karta

Która z anten cechuje się najwyższym zyskiem mocy i pozwala na nawiązanie łączności na dużą odległość?

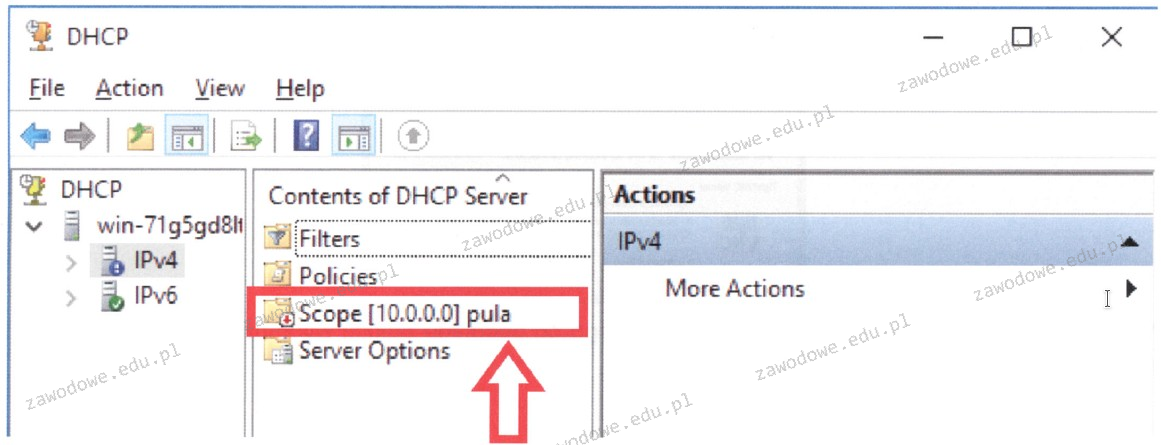

W systemie serwerowym Windows widoczny jest zakres adresów IPv4. Ikona umieszczona obok jego nazwy sugeruje, że

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue press DEL to setup. Naciśnięcie klawisza DEL spowoduje

System limitów dyskowych, umożliwiający kontrolowanie wykorzystania zasobów dyskowych przez użytkowników, nazywany jest

Jakie polecenie w systemie Linux umożliwia wyświetlenie zawartości katalogu?

Najskuteczniejszym zabezpieczeniem sieci bezprzewodowej jest

Aby sprawdzić dysk twardy w systemie Linux na obecność uszkodzonych sektorów, użytkownik może zastosować program

Złącze SC powinno być zainstalowane na kablu

W systemach Windows XP Pro/ Windows Vista Bizness/Windows 7 Pro/Windows 8 Pro, rozwiązaniem zapewniającym poufność danych dla użytkowników korzystających z jednego komputera, których informacje mogą być wykorzystywane wyłącznie przez nich, jest