Pytanie 1

Jakie z wymienionych par znaczników HTML działają w ten sam sposób na stronie internetowej, jeżeli żadne style CSS nie zostały określone?

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Jakie z wymienionych par znaczników HTML działają w ten sam sposób na stronie internetowej, jeżeli żadne style CSS nie zostały określone?

Kiedy zestawi się relacją kluczy głównych dwie tabele, uzyskuje się relację o typie

Aby z tabeli Pracownicy wybrać tylko nazwiska kończące się na literę „i”, można zastosować następującą kwerendę SQL

Rodzaj programowania, w którym sekwencja poleceń (instrukcji) dostarczanych komputerowi jest traktowana jako program, określa się mianem programowania

Podczas tworzenia witryny internetowej zastosowano kod definiujący jej wygląd. Jaką szerokość przeznaczono na zawartość strony?

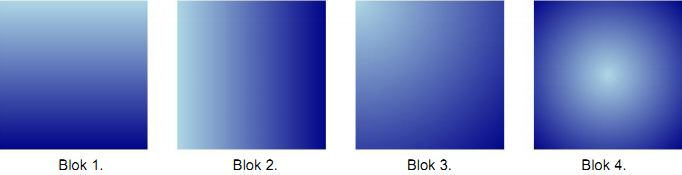

Wskaż blok, który jest sformatowany zgodnie z podanym stylem CSS. ```background: linear-gradient(to right, LightBlue, DarkBlue);```

W relacyjnych systemach baz danych, gdy dwie tabele są powiązane przez ich klucze główne, mamy do czynienia z relacją

Emblemat systemu CMS o nazwie Joomla! to

Jakim kodem określa się kolor czerwony?

Aby przekształcić tekst "ala ma psa" na "ALA MA PSA", należy zastosować funkcję PHP

W przedstawionym kodzie HTML ukazany styl CSS to styl

<p style="color: red;">To jest przykładowy akapit.</p>

Uprawnienia obiektowe przyznawane użytkownikom serwera bazy danych mogą umożliwiać lub ograniczać

Podczas realizacji grafiki na stronę internetową konieczne jest wycięcie jedynie jej części. Jak nazywa się ta czynność?

Jaką treść komunikatu należy umieścić w kodzie PHP zamiast znaków zapytania?

| $a = mysql_connect('localhost', 'adam', 'mojeHaslo'); if (!$a) echo "?????????????"; |

Aby zliczyć wszystkie wiersze w tabeli Koty, należy wykorzystać zapytanie

Użytkownik podał adres nieistniejącego obiektu na serwerze. Próba nawiązania połączenia spowoduje wystąpienie błędu

W znaczniku (w sekcji ) strony internetowej nie zamieszcza się informacji odnoszących się do

W kolumnie, która pełni funkcję klucza głównego w tabeli, powinny się znajdować

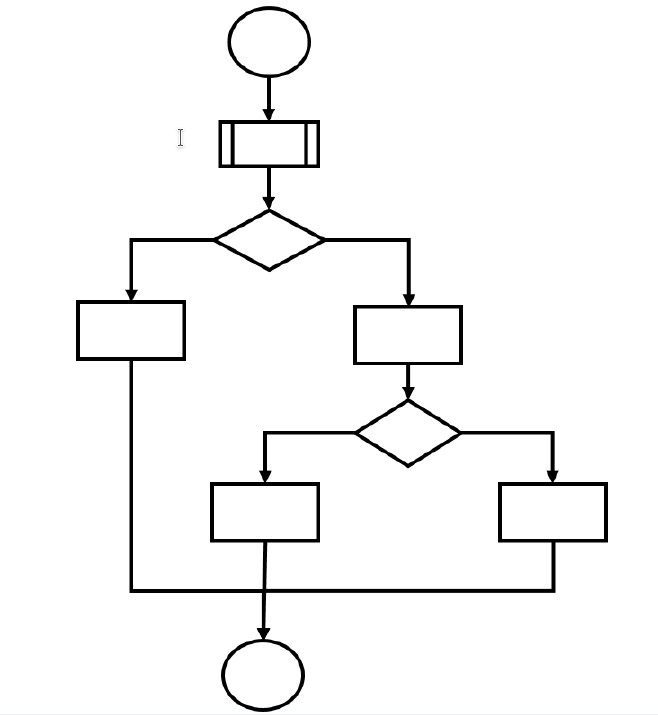

Ile razy należy użyć instrukcji warunkowej, aby wdrożyć w danym języku programowania przedstawiony algorytm?

Która z poniższych zasad NIE WPŁYNIE pozytywnie na poprawę czytelności kodu?

W języku JavaScript, aby zmienić wartość atrybutu elementu HTML, po uzyskaniu obiektu za pomocą metody getElementById, należy zastosować

Dla jakiej wartości zmiennej x instrukcja warunkowa w JavaScript jest spełniona?

| if ((x < -5) || (x > 2)) x++; |

W poniższym zapisie CSS kolor zielony zostanie zastosowany do

| h2 { background-color: green; } |

Wskaż fragment kodu HTML5, który zostanie uznany przez walidator za niepoprawny?

Jakie zadania programistyczne należy realizować po stronie serwera?

Przy założeniu, że użytkownik nie miał wcześniej żadnych uprawnień, polecenie SQL nada użytkownikowi anna uprawnienia wyłącznie do GRANT SELECT, INSERT, UPDATE ON klienci TO anna;

W kontekście baz danych, co oznacza termin atrybut?

Jakiego typu tablicy dotyczy instrukcja dodawania elementu w JavaScript?

| Tablica['technik'] = 'informatyk'; |

Element bazy danych, którego podstawowym celem jest generowanie lub prezentowanie zestawień informacji, to

Jaki znacznik z sekcji head dokumentu HTML w wersji 5 jest wymagany przez walidator HTML i jego brak skutkuje zgłoszeniem błędu error?

W języku HTML, dane dotyczące autora, opisu oraz słów kluczowych strony powinny być zamieszczone

Testy aplikacji webowej, których celem jest ocena wydajności aplikacji oraz bazy danych, a także architektury serwera i konfiguracji, określane są mianem testów

Które z pól są umieszczone w formularzu?

Osobistym środkiem ochrony dla oczu i twarzy może być

Używając komendy BACKUP LOG w MS SQL Server, można

Ustalenie klucza obcego jest konieczne do skonstruowania

Który z typów formatów oferuje największą kompresję pliku dźwiękowego?

Ile razy zostanie wykonana pętla napisana w języku PHP, przy założeniu, że zmienna kontrolna nie jest zmieniana w trakcie działania pętli?

for ($i = 0; $i <= 10; $i+=2) { .... }

Wskaż nieprawdziwe zdanie dotyczące normalizacji dźwięku.

Zapytanie SQL o treści: UPDATE artykuly SET cena = cena * 0.7 WHERE kod = 2; wskazuje na