Pytanie 1

Użytkownik drukarki samodzielnie i prawidłowo napełnił pojemnik z tonerem. Po jego zamontowaniu drukarka nie podejmuje próby drukowania. Przyczyną tej usterki może być

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

Użytkownik drukarki samodzielnie i prawidłowo napełnił pojemnik z tonerem. Po jego zamontowaniu drukarka nie podejmuje próby drukowania. Przyczyną tej usterki może być

Ile urządzeń będzie można zaadresować w każdej podsieci, jeśli sieć 172.16.6.0 zostanie podzielona przy pomocy maski /27 na jak największą liczbę podsieci?

Tryb działania portu równoległego, oparty na magistrali ISA, pozwalający na transfer danych do 2.4 MB/s, przeznaczony dla skanerów i urządzeń wielofunkcyjnych, to

Jaką rolę serwera trzeba zainstalować w systemach z linii Windows Server, aby mogła zostać utworzona nowa strona FTP?

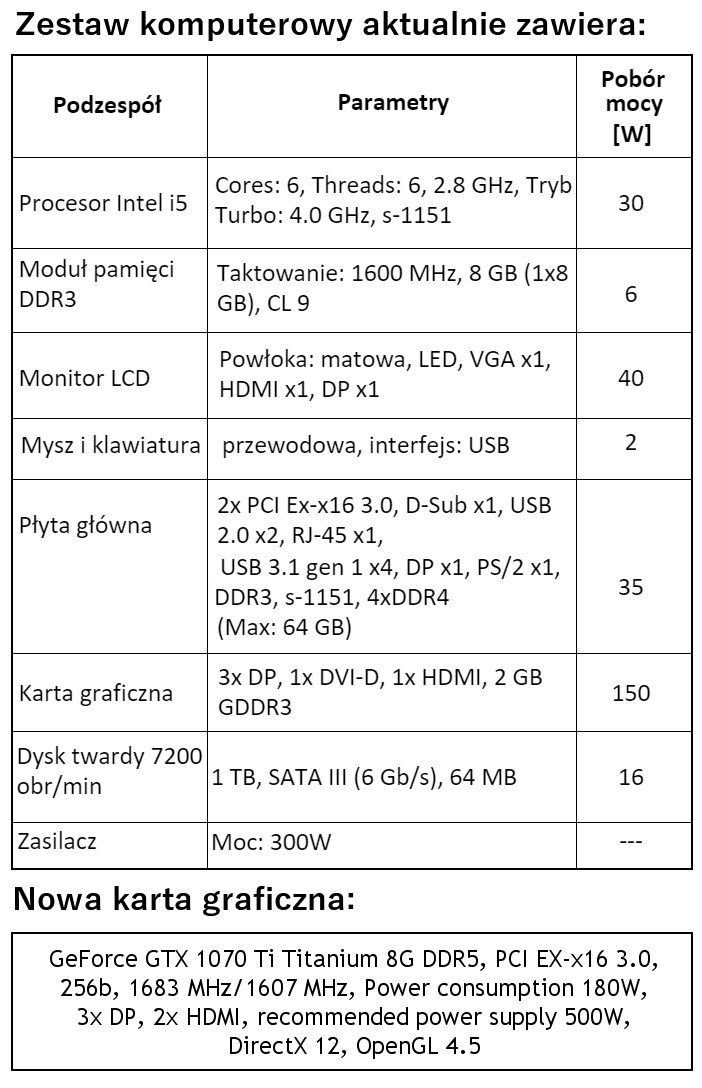

Jakie narzędzie powinno być użyte do zbadania wyników testu POST dla modułów na płycie głównej?

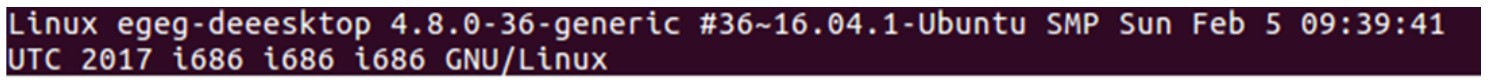

W zestawie komputerowym o parametrach wymienionych w tabeli konieczne jest zastąpienie karty graficznej nową, wskazaną w ramce. W związku z tym modernizacja tego komputera wymaga także wymiany

Aby usunąć konto użytkownika student w systemie operacyjnym Ubuntu, można skorzystać z komendy

Jakiego numeru kodu należy użyć w komendzie do zmiany uprawnień folderu w systemie Linux, aby właściciel miał dostęp do zapisu i odczytu, grupa miała prawo do odczytu i wykonania, a pozostali użytkownicy mogli jedynie odczytywać zawartość?

W którym katalogu w systemie Linux można znaleźć pliki zawierające dane o urządzeniach zainstalowanych w komputerze, na przykład pamięci RAM?

Ustal rozmiar klastra na podstawie zamieszczonego fragmentu komunikatu systemu WINDOWS, który pojawia się po zakończeniu działania programu format a:

Komenda systemowa ipconfig pozwala na konfigurację

Aby zminimalizować wpływ zakłóceń elektromagnetycznych na przesyłany sygnał w tworzonej sieci komputerowej, jakie rozwiązanie należy zastosować?

Który z protokołów NIE jest używany do ustawiania wirtualnej sieci prywatnej?

Aby przygotować do pracy skaner, którego opis zawarto w tabeli, należy w pierwszej kolejności

| Skaner przenośny IRIScanBook 3 |

| Bezprzewodowy, zasilany baterią i bardzo lekki. Można go przenosić w dowolne miejsce! |

| Idealny do skanowania książek, czasopism i gazet |

| Rozdzielczość skanowania 300/600/900 dpi |

| Prędkość skanowania: 2 sek. dla tekstów biało-czarnych / 3 sek. dla tekstów kolorowych |

| Bezpośrednie skanowanie do formatu PDF i JPEG |

| Zapis skanu na kartę microSD ™ (w zestawie) |

| Kolorowy ekran (do podglądu zeskanowanych obrazów) |

| 3 baterie alkaliczne AAA (w zestawie) |

Miarą wyrażaną w decybelach, która określa różnicę pomiędzy mocą sygnału wysyłanego w parze zakłócającej a mocą sygnału generowanego w parze zakłócanej, jest

Uszkodzenie mechaniczne dysku twardego w komputerze stacjonarnym może być spowodowane

Protokół, który pozwala na ściąganie wiadomości e-mail z serwera, to

Która z poniższych opcji nie jest wykorzystywana do zdalnego zarządzania stacjami roboczymi?

W systemie Windows przy użyciu polecenia assoc można

Typowym objawem wskazującym na zbliżającą się awarię dysku twardego jest pojawienie się

Podczas próby zapisania danych na karcie SD wyświetla się komunikat „usuń ochronę przed zapisem lub skorzystaj z innego nośnika”. Najczęstszą przyczyną takiego komunikatu jest

Narzędzie diagnostyczne tracert służy do ustalania

Usługa umożliwiająca przechowywanie danych na zewnętrznym serwerze, do którego dostęp możliwy jest przez Internet to

Jakie znaczenie ma parametr NEXT w kontekście pomiarów systemów okablowania strukturalnego?

Częścią zestawu komputerowego, która zajmuje się zarówno przetwarzaniem danych wejściowych, jak i wyjściowych, jest

Użytkownik systemu Windows może skorzystać z polecenia taskmgr, aby

Na podstawie specyfikacji płyty głównej przedstawionej w tabeli, wskaż największą liczbę kart rozszerzeń, które mogą być podłączone do magistrali Peripheral Component Interconnect?

| BIOS Type | AWARD |

| BIOS Version | 1.8 |

| Memory Sockets | 3 |

| Expansion Slots | 1 AGP/5 PCI |

| AGP 8X | Yes |

| AGP Pro | No |

| NorthbridgeCooling Fan | Yes |

| Northbridge | nForce2 SPP |

| Southbridge | nForce2 MCP-T |

| FSB Speeds | 100-300 1 MHz |

| MultiplierSelection | Yes – BIOS |

| CoreVoltages | 1.1V-2.3V |

| DDR Voltages | 2.5V-2.9V |

| AGP Voltages | 1.5V-1.8V |

| Chipset Voltages | 1.4V-1.7V |

| AGP/PCI Divider in BIOS | Yes (AGP) |

Oprogramowanie OEM (Original Equipment Manufacturer) jest przypisane do

Aby wyświetlić informacje o systemie Linux w terminalu, jakie polecenie należy wprowadzić?

Termin określający zdolność do rozbudowy sieci to

Osoba korzystająca z systemu Linux, chcąc zweryfikować dysk twardy pod kątem obecności uszkodzonych sektorów, ma możliwość skorzystania z programu

Który z wymienionych protokołów przekształca 48-bitowy adres MAC na 32-bitowy adres IP?

Która czynność nie służy do personalizacji systemu operacyjnego Windows?

Który z podanych adresów IP należy do kategorii adresów prywatnych?

Główny sposób zabezpieczania danych w sieciach komputerowych przed dostępem nieautoryzowanym to

Aby sprawdzić dostępną przestrzeń na dysku twardym w systemie Linux, można wykorzystać polecenie

Do konwersji kodu źródłowego na program wykonywalny używany jest

Jak nazywa się jednostka przeprowadzająca obliczenia stałoprzecinkowe?

Jakie polecenie należy wydać, aby uzyskać listę plików spełniających dane kryteria?

Protokół trasowania wewnętrznego, który opiera się na analizie stanu łącza, to