Pytanie 1

Do wykonania końcówek kabla UTP wykorzystuje się wtyczkę

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Do wykonania końcówek kabla UTP wykorzystuje się wtyczkę

IMAP jest protokołem do

Jakie złącze powinna posiadać karta graficzna, aby umożliwić przesyłanie cyfrowego sygnału audio i wideo bez utraty jakości z komputera do zewnętrznego urządzenia, które jest podłączone do jej wyjścia?

Przerywając działalność na komputerze, możemy szybko wrócić do pracy, wybierając w systemie Windows opcję:

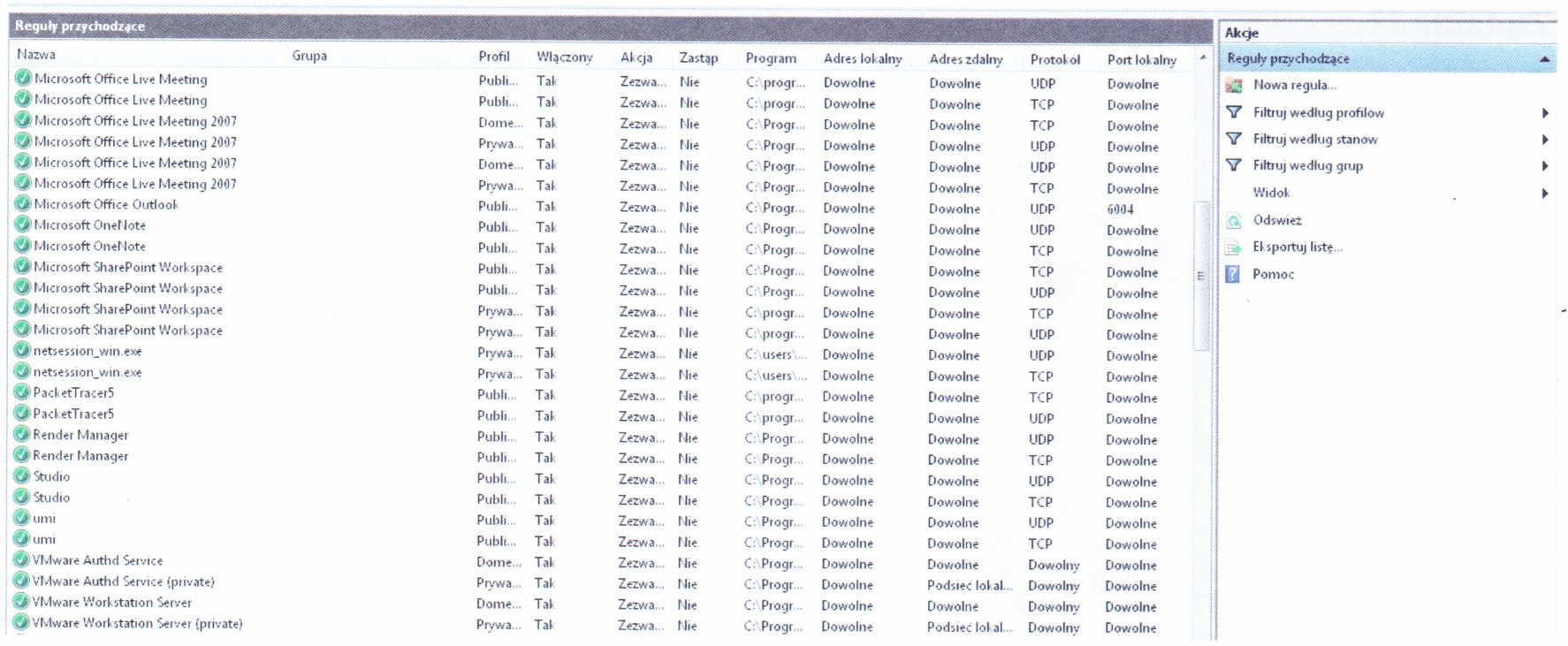

Pokazany zrzut ekranu dotyczy programu

Jakie polecenie w systemie Windows powinno być użyte do obserwacji listy bieżących połączeń karty sieciowej w komputerze?

Na podstawie oznaczenia pamięci DDR3 PC3-16000 można określić, że ta pamięć

Jakie parametry można śledzić w przypadku urządzenia przy pomocy S.M.A.R.T.?

Na ilustracji przedstawiono końcówkę wkrętaka typu

Jakie funkcje posiada program tar?

Protokół używany do zarządzania urządzeniami w sieci to

Jakim skrótem określa się połączenia typu punkt-punkt w ramach publicznej infrastruktury telekomunikacyjnej?

Jaki protokół jest używany do ściągania wiadomości e-mail z serwera pocztowego na komputer użytkownika?

Metoda zwana rytownictwem dotyczy zasady działania plotera

Który z protokołów funkcjonuje w warstwie aplikacji modelu ISO/OSI, umożliwiając wymianę informacji kontrolnych między urządzeniami sieciowymi?

Uzyskanie przechowywania kopii często odwiedzanych witryn oraz zwiększenia bezpieczeństwa przez odfiltrowanie konkretnych treści w sieci Internet można osiągnąć dzięki

Jakie są poszczególne elementy adresu globalnego IPv6 typu unicast pokazane na ilustracji?

| IPv6 | ||

|---|---|---|

| 1 | 2 | 3 |

| 48 bitów | 16 bitów | 64 bity |

Technologia ADSL pozwala na nawiązanie połączenia DSL

Aby w systemie Windows ustawić właściwości wszystkich zainstalowanych urządzeń lub wyświetlić ich listę, należy użyć narzędzia

Na podstawie jakiego adresu przełącznik podejmuje decyzję o przesyłaniu ramek?

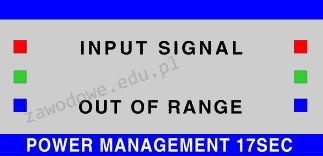

Gdy sprawny monitor zostaje podłączony do innego komputera, na ekranie ukazuje się komunikat widoczny na rysunku. Co powoduje pojawienie się tego komunikatu?

Podaj adres rozgłoszeniowy sieci, do której przynależy host o adresie 88.89.90.91/6?

Która z usług odnosi się do centralnego zarządzania tożsamościami, uprawnieniami oraz obiektami w sieci?

Aby oczyścić zablokowane dysze kartridża drukarki atramentowej, co należy zrobić?

Jakie materiały są używane w kolorowej drukarce laserowej?

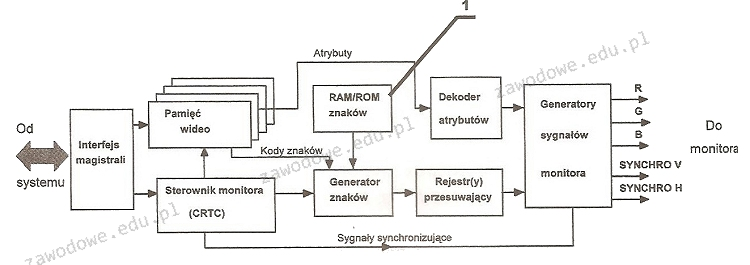

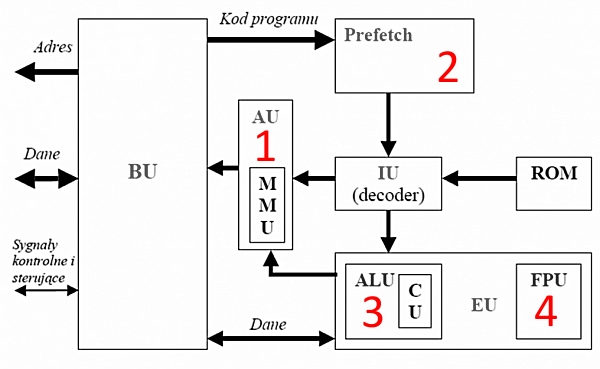

Element oznaczony cyfrą 1 na diagramie blokowym karty graficznej?

Adres IP serwera, na którym znajduje się domena www.wp.pl to 212.77.98.9. Jakie mogą być przyczyny sytuacji przedstawionej na zrzucie ekranu?

C:\>ping 212.77.98.9

Pinging 212.77.98.9 with 32 bytes of data:

Reply from 212.77.98.9: bytes=32 time=7ms TTL=55

Reply from 212.77.98.9: bytes=32 time=7ms TTL=55

Reply from 212.77.98.9: bytes=32 time=8ms TTL=55

Reply from 212.77.98.9: bytes=32 time=7ms TTL=55

Ping statistics for 212.77.98.9:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 7ms, Maximum = 11ms, Average = 8ms

C:\>ping wp.pl

Ping request could not find host wp.pl. Please

check the name and try again.

Programy CommView oraz WireShark są wykorzystywane do

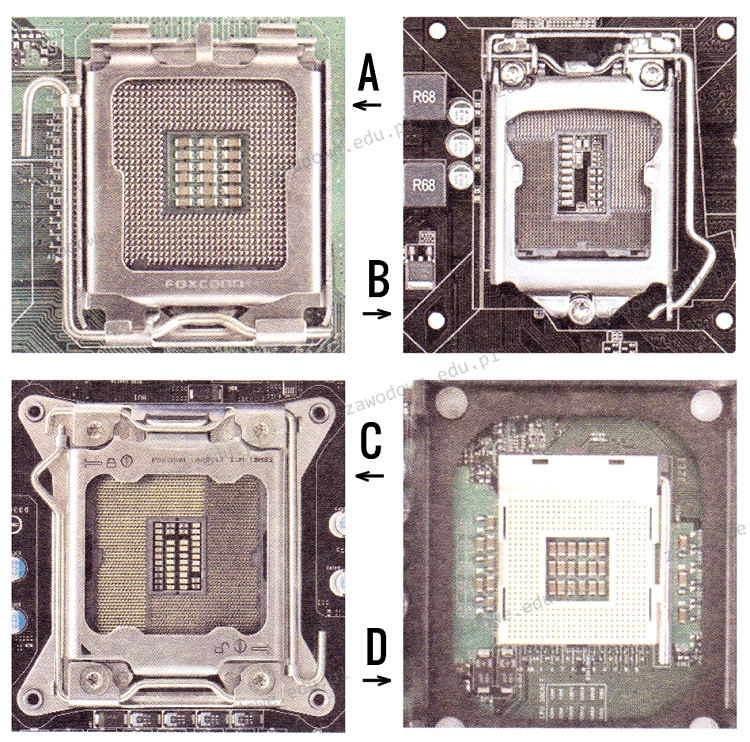

W jakim gnieździe powinien być umieszczony procesor INTEL CORE i3-4350- 3.60 GHz, x2/4, 4MB, 54W, HD 4600, BOX, s-1150?

Jakie zastosowanie ma oprogramowanie Microsoft Hyper-V?

Ile hostów można zaadresować w podsieci z maską 255.255.255.248?

Jakie oprogramowanie jest wykorzystywane do kontrolowania stanu dysków twardych?

Jakie urządzenie peryferyjne komputera służy do wycinania, drukowania oraz frezowania?

W które złącze, umożliwiające podłączenie monitora, wyposażona jest karta graficzna przedstawiona na ilustracji?

Aby zweryfikować poprawność przebiegów oraz wartości napięć w układzie urządzenia elektronicznego, można zastosować

Partycja, na której zainstalowany jest system operacyjny, określana jest jako partycja

Brak odpowiedzi na to pytanie.

Obudowa oraz wyświetlacz drukarki fotograficznej są mocno zabrudzone. Jakie środki należy zastosować, aby je oczyścić bez ryzyka uszkodzenia?

Brak odpowiedzi na to pytanie.

Aby użytkownik notebooka z systemem Windows 7 lub nowszym mógł używać drukarki za pośrednictwem sieci WiFi, powinien zainstalować drukarkę na porcie

Brak odpowiedzi na to pytanie.

Do jakiej grupy w systemie Windows Server 2008 powinien być przypisany użytkownik odpowiedzialny jedynie za archiwizację danych zgromadzonych na dysku serwera?

Brak odpowiedzi na to pytanie.

Koprocesor arytmetyczny, który pełni funkcję wykonywania obliczeń na liczbach zmiennoprzecinkowych w mikroprocesorze, został na schemacie oznaczony cyfrą

Brak odpowiedzi na to pytanie.