Pytanie 1

W dostępnej tabeli o nazwie przedmioty znajdują się pola: ocena oraz uczenID. Jakie zapytanie należy wykonać, aby obliczyć średnią ocenę ucznia z ID równym 7?

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

W dostępnej tabeli o nazwie przedmioty znajdują się pola: ocena oraz uczenID. Jakie zapytanie należy wykonać, aby obliczyć średnią ocenę ucznia z ID równym 7?

Formularze do zarządzania bazami danych są tworzone w celu

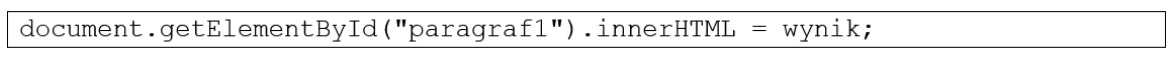

W jakim języku została napisana podana linia kodu

Jakim zapisem można w dokumencie HTML stworzyć element, który wyświetla obraz kotek.jpg oraz zawiera tekst alternatywny „obrazek kotka”?

Jakie kodowanie w języku HTML pozwala na sformatowanie paragrafu dla tekstu

Tekst może być zaznaczony albo istotny dla autora

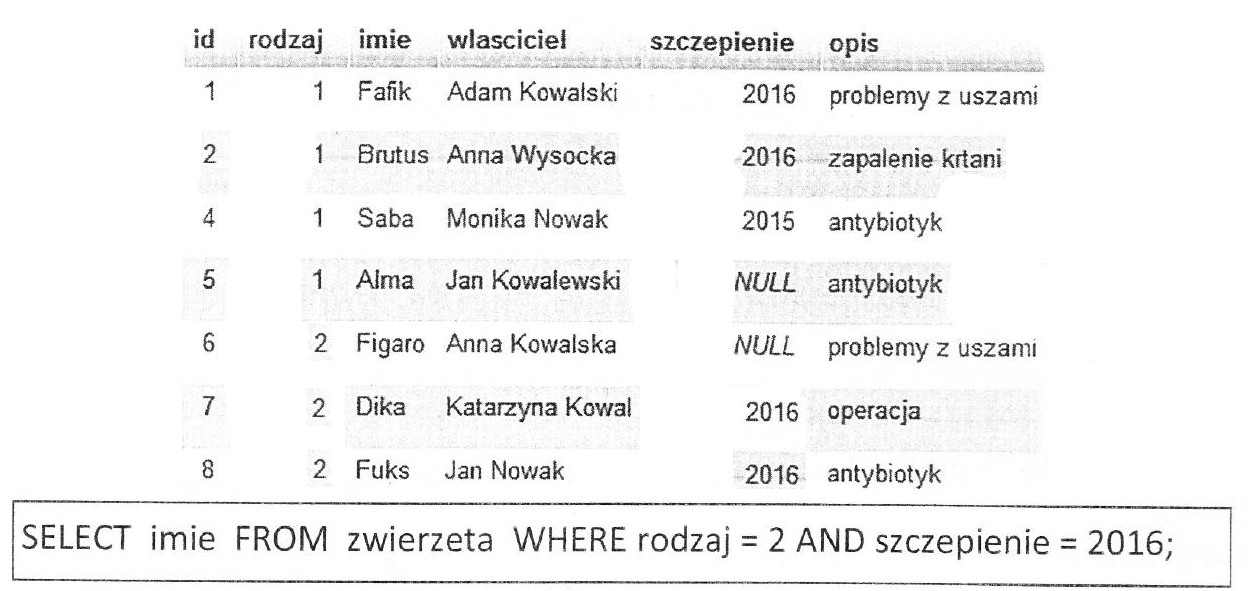

Jakie informacje z ośmiu wpisanych rekordów w tabeli zwierzęta zostaną przedstawione w wyniku wykonania wskazanej instrukcji SQL?

Która z czynności NIE WPŁYNIE na wielkość zajmowanej pamięci pliku graficznego?

Aby uczynić stronę internetową bardziej dostępną dla osób niewidomych, należy przypisać obrazom wyświetlanym za pomocą znacznika img odpowiedni atrybut

Jakiego polecenia SQL należy użyć, aby usunąć z tabeli artykuly wiersze, które zawierają słowo "sto" w dowolnej lokalizacji pola tresc?

W HTML 5 atrybut action jest wykorzystywany w znaczniku

Do czego można wykorzystać program FileZilla?

Jakiego elementu HTML należy użyć, aby uzyskać tekst z czcionką o stałej szerokości znaku, w którym uwzględnione są dodatkowe spacje, tabulacje oraz znaki końca linii?

Jaki wynik przyjmie zmienna a po zakończeniu pętli w podanym fragmencie kodu PHP?

| $i = 10; $a = 0; while ($i) { $a = $a + 2; $i--; } |

Jaki znacznik z sekcji head dokumentu HTML w wersji 5 jest wymagany przez walidator HTML i jego brak skutkuje zgłoszeniem błędu error?

Który format graficzny najlepiej nadaje się do zapisu obrazu z przezroczystością do zastosowania w serwisie internetowym?

Która z poniższych funkcji sortujących, stosowanych w języku PHP, porządkuje tablicę asocjacyjną według kluczy?

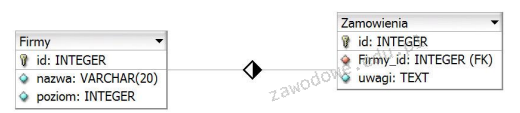

Tabele: Firmy oraz Zamówienia są ze sobą powiązane relacją jeden do wielu. Aby uzyskać tylko identyfikatory zamówień wraz z odpowiadającymi im nazwami firm dla przedsiębiorstw, których poziom wynosi 4, należy użyć polecenia

Zdarzenie JavaScript, które jest wywoływane po pojedynczym kliknięciu dowolnego elementu na stronie, określa się jako

Jakiego elementu HTML brakuje, aby walidator HTML zgłosił ostrzeżenie lub błąd?

Które z komend przyznaje najniższy poziom uprawnień dla użytkownika uczen w zakresie modyfikacji danych oraz struktury tabeli?

Jakie właściwości stylu CSS poprawnie definiują dla akapitu czcionkę: Arial; jej wielkość: 16 pt; oraz styl czcionki: kursywa?

W SQL, aby w tabeli Towar dodać kolumnę rozmiar typu znakowego z maksymalną długością 20 znaków, jakie polecenie należy wykonać?

Jak wygląda instrukcja przypisania wartości do elementu tablicy w języku JavaScript względem tablicy? ```Tablica['technik'] = 'informatyk';```

Jakie polecenie umożliwia pokazanie konfiguracji serwera PHP, w tym między innymi informacji o: wersji PHP, systemie operacyjnym serwera oraz wartościach przedefiniowanych zmiennych?

W utworzonej tabeli pole należące do typu BLOB służy do składowania

Do zachowań moralnych w środowisku pracy można zaliczyć

Konstrukcja w języku SQL ALTER TABLE USA... służy do

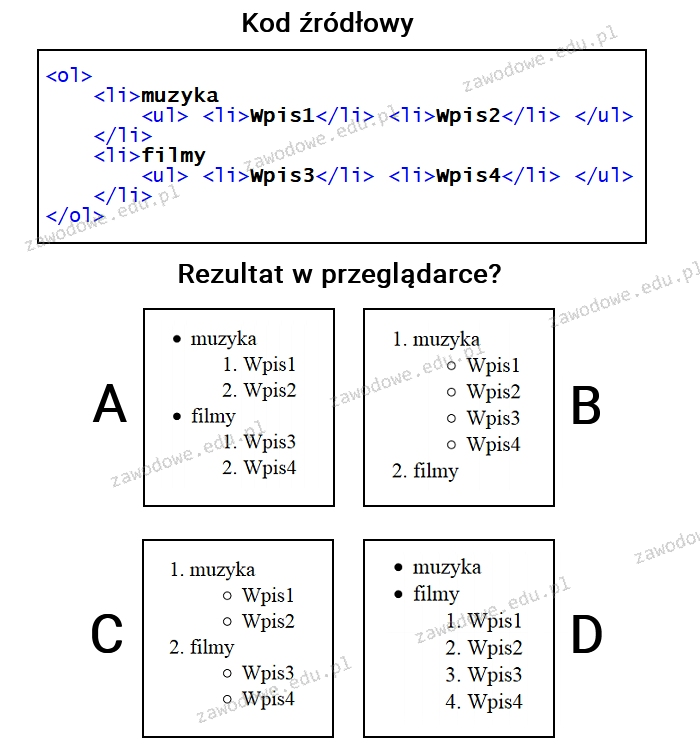

Która z list jest interpretacją pokazanego kodu?

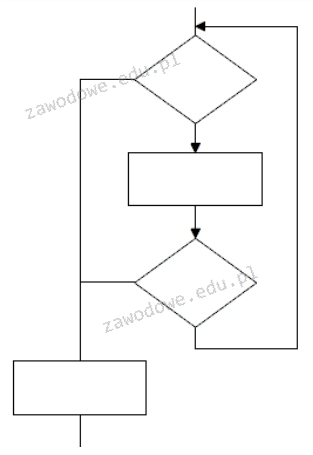

W zaprezentowanym fragmencie algorytmu wykorzystano

Aby uzyskać przedstawiony efekt napisu w programie INKSCAPE / COREL, należy

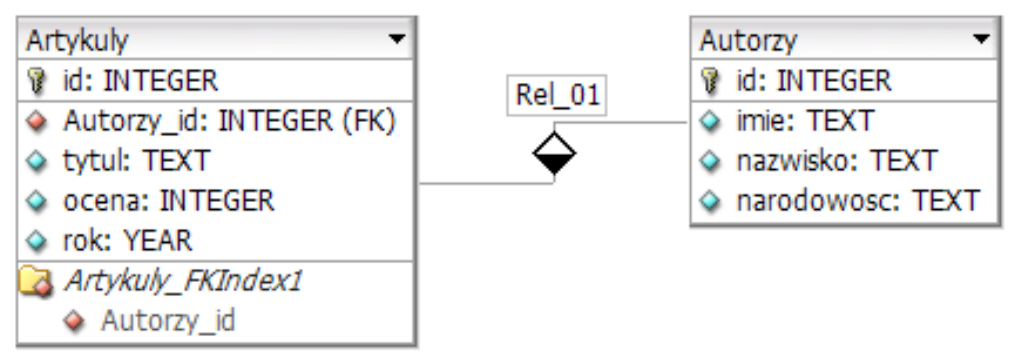

Klucz obcy w tabeli jest używany w celu

Z przedstawionych tabel Artykuly i Autorzy należy wybrać jedynie nazwiska autorów i tytuły ich artykułów, które zostały ocenione na 5. Kwerenda wybierająca te dane ma postać

Po wykonaniu kodu PHP zostanie wyświetlona obecna data, zawierająca jedynie

| echo date("Y"); |

Jaką właściwość należy zastosować w stylu CSS, aby określić krój czcionki?

Jakie jest zastosowanie certyfikatu SSL?

Jaką wartość uzyska zmienna x po wykonaniu kodu PHP zaprezentowanego w ramce?

Relacja opisana jako: "Rekord z tabeli A może odpowiadać wielu rekordom z tabeli B. Każdemu rekordowi z tabeli B przyporządkowany jest dokładnie jeden rekord z tabeli A" jest relacją

Podaj dwa sposoby ochrony bazy danych Microsoft Access?

Jakie dane zostaną wybrane po wykonaniu poniższej kwerendy na pokazanych rekordach?

SELECT id FROM samochody WHERE rocznik LIKE "2%4";

| id | marka | model | rocznik |

|---|---|---|---|

| 1 | Fiat | Punto | 2016 |

| 2 | Fiat | Punto | 2002 |

| 3 | Fiat | Punto | 2007 |

| 4 | Opel | Corsa | 2016 |

| 5 | Opel | Astra | 2003 |

| 6 | Toyota | Corolla | 2016 |

| 7 | Toyota | Corolla | 2014 |

| 8 | Toyota | Yaris | 2004 |

Wartość kolumny w tabeli, która działa jako klucz podstawowy