Pytanie 1

Jaką topologię fizyczną sieci komputerowej przedstawia załączony rysunek?

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Jaką topologię fizyczną sieci komputerowej przedstawia załączony rysunek?

Bęben światłoczuły stanowi istotny komponent w funkcjonowaniu drukarki

Zarządzaniem czasem procesora dla różnych zadań zajmuje się

W terminalu systemu operacyjnego wykonano polecenie nslookup. Jaką informację uzyskano?

Jakie polecenie w systemie Linux pozwala na zweryfikowanie adresu IP przypisanego do interfejsu sieciowego?

W dokumentacji technicznej efektywność głośnika podłączonego do komputera wyraża się w jednostce

Które z tych określeń nie odpowiada charakterystyce kabla światłowodowego?

Po włączeniu komputera wyświetlił się komunikat: Non-system disk or disk error. Replace and strike any key when ready. Co może być tego przyczyną?

W układzie SI jednostką, która mierzy napięcie, jest

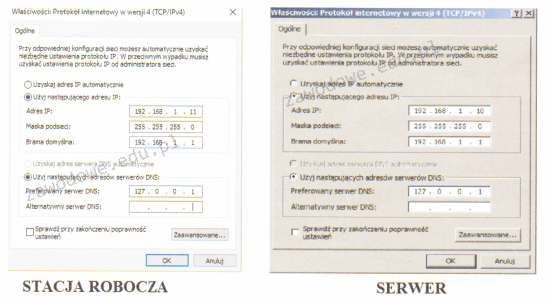

Na rysunku widać ustawienia protokołu TCP/IP serwera oraz komputera roboczego. Na serwerze działa rola serwera DNS. Wykonanie polecenia ping www.cke.edu.pl na serwerze zwraca wynik pozytywny, natomiast na stacji roboczej wynik jest negatywny. Co należy zmienić, aby usługa DNS na stacji pracowała poprawnie?

Rozmiar pliku wynosi 2 KiB. Co to oznacza?

Na podstawie specyfikacji płyty głównej przedstawionej w tabeli, wskaż największą liczbę kart rozszerzeń, które mogą być podłączone do magistrali Peripheral Component Interconnect?

| BIOS Type | AWARD |

| BIOS Version | 1.8 |

| Memory Sockets | 3 |

| Expansion Slots | 1 AGP/5 PCI |

| AGP 8X | Yes |

| AGP Pro | No |

| NorthbridgeCooling Fan | Yes |

| Northbridge | nForce2 SPP |

| Southbridge | nForce2 MCP-T |

| FSB Speeds | 100-300 1 MHz |

| MultiplierSelection | Yes – BIOS |

| CoreVoltages | 1.1V-2.3V |

| DDR Voltages | 2.5V-2.9V |

| AGP Voltages | 1.5V-1.8V |

| Chipset Voltages | 1.4V-1.7V |

| AGP/PCI Divider in BIOS | Yes (AGP) |

Protokół TCP (Transmission Control Protocol) funkcjonuje w trybie

Która z kopii w trakcie archiwizacji plików pozostawia ślad archiwizacji?

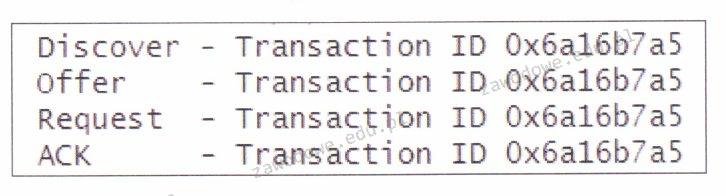

Na ilustracji przedstawiono część procesu komunikacji z serwerem, która została przechwycona przez aplikację Wireshark. Jaki to serwer?

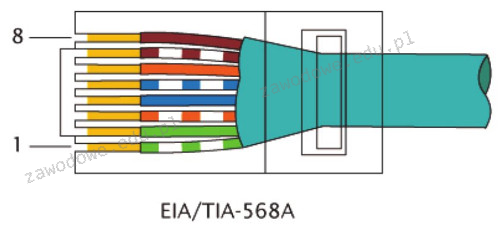

W standardzie Ethernet 100BaseTX do przesyłania danych używane są żyły kabla UTP podłączone do pinów

Kasety z drukarek po zakończeniu użytkowania powinny zostać

Jakim akronimem oznacza się przenikanie bliskie skrętki teleinformatycznej?

Układ cyfrowy wykonujący operację logiczną koniunkcji opiera się na bramce logicznej

Jakie przyporządkowanie: urządzenie - funkcja, którą pełni, jest błędne?

W jakim urządzeniu elektronicznym znajduje się układ RAMDAC?

Oprogramowanie, które jest dodatkiem do systemu Windows i ma na celu ochronę przed oprogramowaniem szpiegującym oraz innymi niechcianymi elementami, to

Standard sieci bezprzewodowej WiFi 802.11 a/n operuje w zakresie

Jaki typ rozbudowy serwera wymaga zainstalowania dodatkowych sterowników?

Standardowo, w systemie Linux, twardy dysk w standardzie SATA jest oznaczany jako

Który z podanych adresów IPv4 stanowi adres publiczny?

Aby utworzyć ukryty, udostępniony folder w systemie Windows Serwer, należy dodać na końcu jego nazwy odpowiedni znak

W serwerach warto wykorzystywać dyski, które obsługują tryb Hot plugging, ponieważ

Wymogi działalności przedsiębiorstwa nakładają konieczność używania systemów plików, które zapewniają wysoki poziom zabezpieczeń oraz umożliwiają szyfrowanie informacji. W związku z tym należy wybrać system operacyjny Windows

Jaką liczbę naturalną reprezentuje zapis 41 w systemie szesnastkowym w systemie dziesiętnym?

Aby zrealizować transfer danych pomiędzy siecią w pracowni a siecią ogólnoszkolną, która ma inną adresację IP, należy zastosować

Jakie zadanie pełni router?

Koprocesor (Floating Point Unit) w systemie komputerowym jest odpowiedzialny za realizację

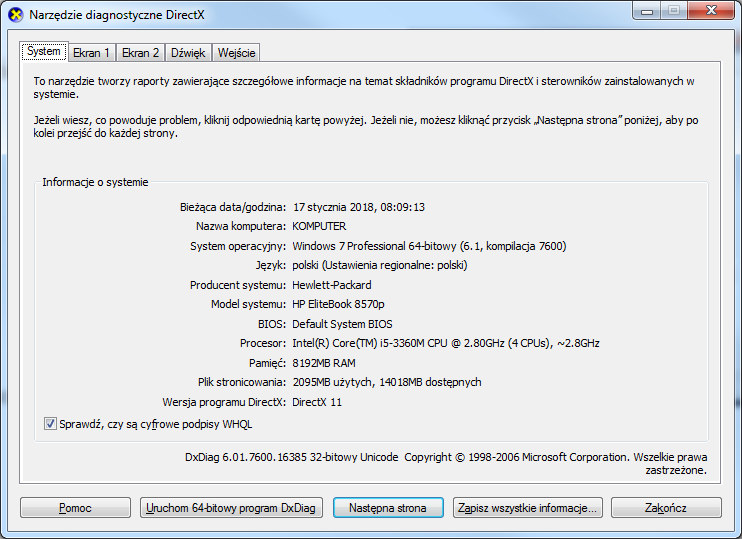

Poprzez użycie opisanego urządzenia możliwe jest wykonanie diagnostyki działania

Aby uruchomić przedstawione narzędzie systemu Windows, należy użyć polecenia

Po zauważeniu przypadkowego skasowania istotnych danych na dysku, najlepszym sposobem na odzyskanie usuniętych plików jest

Jaką przepustowość określa standard Ethernet IEEE 802.3z?

W protokole IPv4 adres broadcastowy, zapisany w formacie binarnym, bez podziału na podsieci, w sekcji przeznaczonej dla hosta zawiera

W trakcie instalacji oraz konfiguracji serwera DHCP w systemach z rodziny Windows Server istnieje możliwość dodania zastrzeżeń adresów, które określą

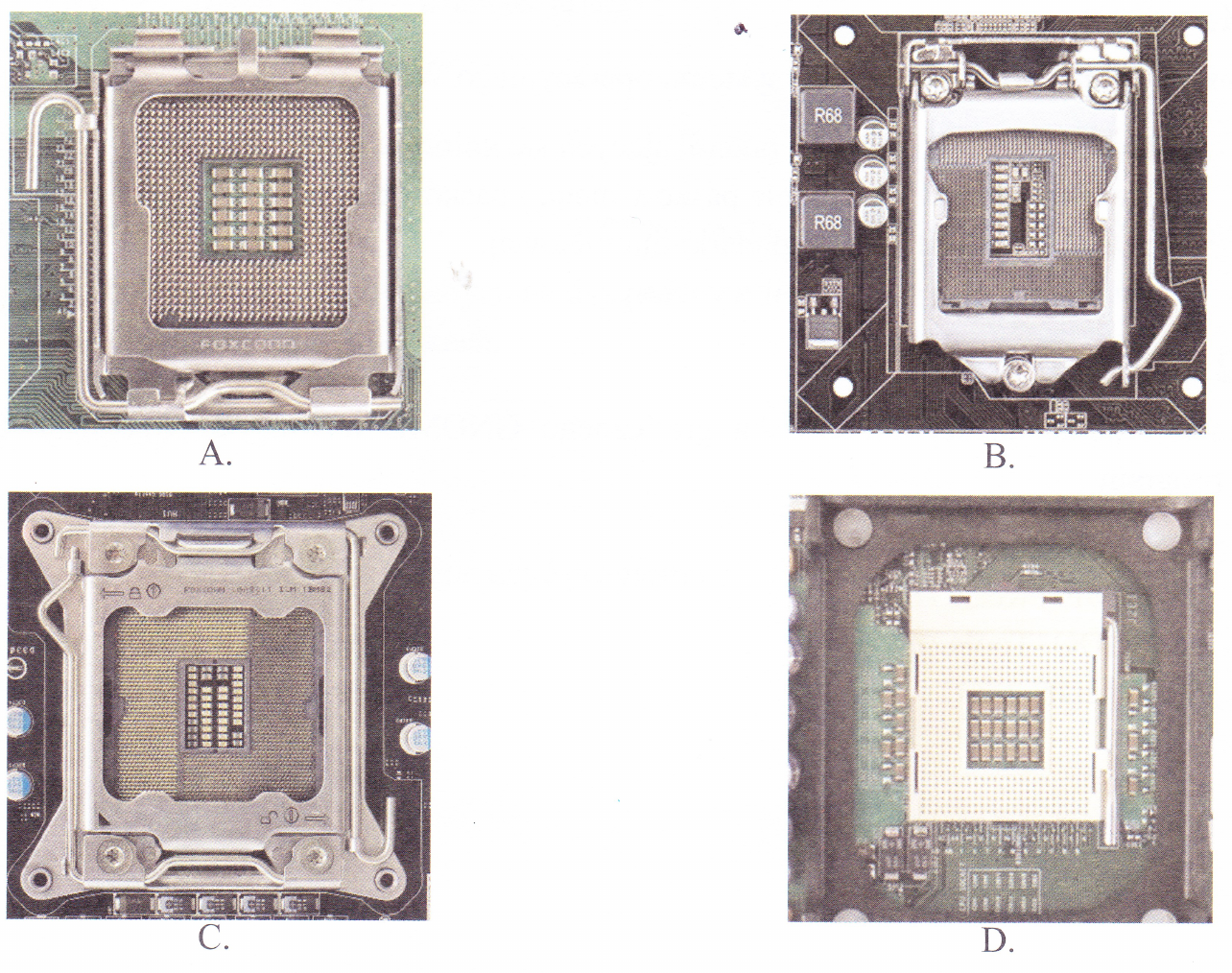

W jakim gnieździe należy umieścić procesor INTEL CORE i3-4350- 3.60 GHz, x2/4, 4MB, 54W, HD 4600, BOX, s-1150?