Pytanie 1

Przedmiot widoczny na ilustracji to

Wynik: 6/40 punktów (15,0%)

Wymagane minimum: 20 punktów (50%)

Przedmiot widoczny na ilustracji to

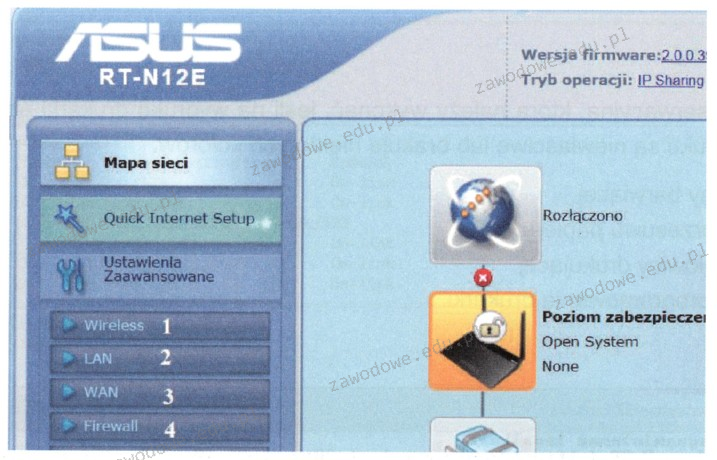

Aby skonfigurować ruter i wprowadzić parametry połączenia od dostawcy internetowego, którą sekcję oznaczoną numerem należy wybrać?

Protokół trasowania wewnętrznego, który wykorzystuje metrykę wektora odległości, to

W systemie działającym w trybie wielozadaniowości z wywłaszczeniem program, który zatrzymał się

Jakie urządzenie powinno zostać użyte do segmentacji domeny rozgłoszeniowej?

Aby zminimalizować wpływ zakłóceń elektromagnetycznych na przesyłany sygnał w tworzonej sieci komputerowej, jakie rozwiązanie należy zastosować?

Drukarka ma przypisany stały adres IP 172.16.0.101 oraz maskę 255.255.255.0. Jaki adres IP powinien być ustawiony dla komputera, aby nawiązać komunikację z drukarką w lokalnej sieci?

Jaka licencja ma charakter zbiorowy i pozwala instytucjom komercyjnym oraz organizacjom edukacyjnym, rządowym, charytatywnym na nabycie większej liczby programów firmy Microsoft na korzystnych warunkach?

SuperPi to aplikacja używana do oceniania

Który procesor będzie działał z płytą główną o zaprezentowanej specyfikacji?

Oblicz całkowity koszt materiałów potrzebnych do zbudowania sieci w topologii gwiazdy dla 3 komputerów z kartami sieciowymi, używając kabli o długości 2 m. Ceny materiałów są wskazane w tabeli.

| Nazwa elementu | Cena jednostkowa brutto |

|---|---|

| przełącznik | 80 zł |

| wtyk RJ-45 | 1 zł |

| przewód typu „skrętka" | 1 zł za 1 metr |

Jakie medium transmisyjne powinno być użyte do połączenia dwóch punktów dystrybucyjnych oddalonych o 600m?

Jakie zakresy adresów IPv4 mogą być używane jako adresy prywatne w lokalnej sieci?

Oprogramowanie OEM (Original Equipment Manufacturer) jest przypisane do

Jakie oprogramowanie można wykorzystać do wykrywania problemów w pamięciach RAM?

Nośniki informacji, takie jak dysk twardy, gromadzą dane w jednostkach określanych jako sektory, których rozmiar wynosi

Jakie urządzenie pozwoli na połączenie kabla światłowodowego zastosowanego w okablowaniu pionowym sieci z przełącznikiem, który ma jedynie złącza RJ45?

Aby połączyć dwa przełączniki oddalone o 200 m i zapewnić minimalną przepustowość 200 Mbit/s, powinno się użyć

Aby zmienić ustawienia konfiguracyjne Menu Start oraz paska zadań w systemie Windows, która przystawka powinna być wykorzystana?

Jaki protokół sygnalizacyjny jest wykorzystywany w technologii VoIP?

Aby móc zakładać konta użytkowników, komputerów oraz innych obiektów i centralnie gromadzić o nich informacje, należy zainstalować rolę na serwerze Windows

Jaki instrument służy do określania długości oraz tłumienności kabli miedzianych?

Który z poniższych protokołów jest wykorzystywany do uzyskiwania dynamicznych adresów IP?

Komunikat o błędzie KB/Interface, wyświetlany na monitorze komputera podczas BIOS POST firmy AMI, wskazuje na problem

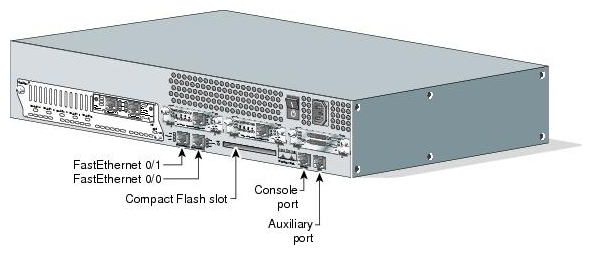

Urządzenie sieciowe, które widoczna jest na ilustracji, to

Jaką cechę posiada przełącznik w sieci?

Chusteczki namoczone w płynie o działaniu antystatycznym są używane do czyszczenia

Użycie którego z urządzeń może prowadzić do wzrostu liczby kolizji pakietów w sieci?

Aby komputery mogły udostępniać dane w sieci, NIE powinny mieć tych samych

Dokumentacja końcowa dla planowanej sieci LAN powinna między innymi zawierać

Z analizy oznaczenia pamięci DDR3 PC3-16000 można wywnioskować, że ta pamięć:

Uszkodzenie czego może być przyczyną awarii klawiatury?

Sieć komputerowa, która obejmuje wyłącznie urządzenia jednej organizacji, w której dostępne są usługi realizowane przez serwery w sieci LAN, takie jak strony WWW czy poczta elektroniczna to

Aby osiągnąć przepustowość wynoszącą 4 GB/s w obie strony, konieczne jest zainstalowanie w komputerze karty graficznej korzystającej z interfejsu

W jakim systemie jest przedstawiona liczba 1010(o)?

Jakie urządzenie służy do pomiaru wartości mocy zużywanej przez komputerowy zestaw?

W standardzie Ethernet 100Base-TX do przesyłania danych używane są żyły kabla UTP przypisane do pinów

Wtyk przedstawiony na ilustracji powinien być użyty do zakończenia kabli kategorii

Jakie ustawienie należy wprowadzić przy konfiguracji serwera DHCP?

Elementem eksploatacyjnym drukarki laserowej jest wszystko oprócz