Pytanie 1

Zgodnie z zasadami ACID, odnoszącymi się do przeprowadzania transakcji, wymóg trwałości (ang. durability) wskazuje, że

Wynik: 14/40 punktów (35,0%)

Wymagane minimum: 20 punktów (50%)

Zgodnie z zasadami ACID, odnoszącymi się do przeprowadzania transakcji, wymóg trwałości (ang. durability) wskazuje, że

Zakładając, że zmienna tablicowa $tab jest wypełniona liczbami naturalnymi, wynikiem programu będzie wypisanie

| $liczba = $tab[0]; foreach ($tab as $element) { if ($element > $liczba) $liczba = $element; } echo $liczba; |

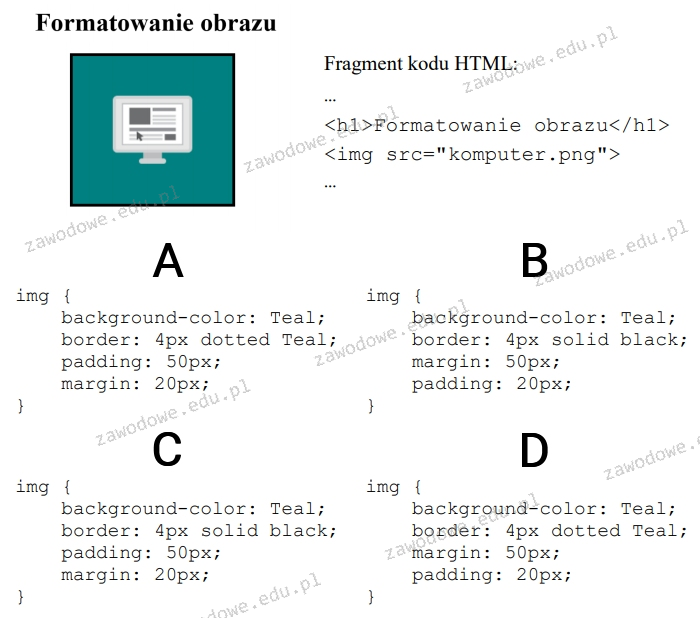

Na ilustracji przedstawiono rezultat stosowania stylów CSS oraz odpowiadający mu kod HTML, który generuje ten przykład. Przyjmując, że marginesy wewnętrzne mają wartość 50 px, natomiast zewnętrzne wynoszą 20 px, styl CSS dla tego obrazu wygląda następująco

Jaką czynność należy wykonać przed zrobieniem kopii zapasowej danych w MySQL?

W języku JavaScript, w programowaniu obiektowym, zapis this.zawod w przedstawionym kodzie oznacza

| function Uczen(){ this.imie = ""; this.nazwisko = ""; this.technik = 'informatyk'; this.zawod = function(){ return this.technik; }; } |

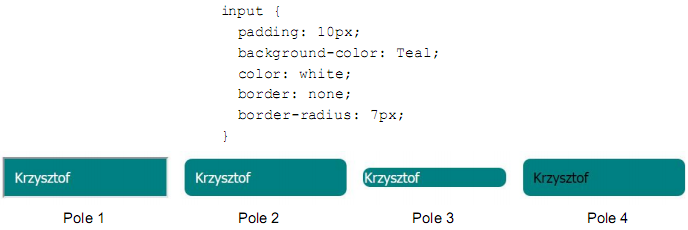

Które z pól edycyjnych zostało przedstawione w opisanym stylu, zakładając, że pozostałe atrybuty pola mają wartości domyślne, a użytkownik wpisał imię Krzysztof w przeglądarce?

W tabeli samochody w bazie danych, pole kolor może przyjmować jedynie wartości zdefiniowane w słowniku lakier. Jaką kwerendę należy wykorzystać, aby ustanowić relację między tabelami samochody a lakier?

Kolumna, która pełni funkcję klucza głównego w tabeli, powinna

W tabeli pokazano cechy pliku graficznego. Aby rysunek ładował się szybciej na stronie WWW, należy

| Wymiary: 4272 x 2848px Rozdzielczość: 72 dpi Format: JPG |

Przedstawiony fragment kodu ilustruje działanie

Do tabeli pracownicy wpisano rekordy. Co zostanie wyświetlone po uruchomieniu kwerendy SQL SELECT podanej poniżej?

| SELECT SUM(pensja) FROM pracownicy WHERE pensja > 4000; |

| id | imie | nazwisko | pensja |

|---|---|---|---|

| 1 | Anna | Kowalska | 3400 |

| 2 | Monika | Nowak | 1300 |

| 3 | Ewelina | Nowakowska | 2600 |

| 4 | Anna | Przybylska | 4600 |

| 5 | Maria | Kowal | 2200 |

| 6 | Ewa | Nowacka | 5400 |

W HTML zdefiniowano hiperłącze zawierające znak #. Co się wydarzy po kliknięciu na ten odsyłacz?

<a href="#dane"></a>

Który z elementów relacyjnej bazy danych, będący kodem w języku SQL, może być użyty w zapytaniach zmieniających kolumny danych przedstawiane w formie tabeli, niezależnie od tego, czy jest tworzony ręcznie, czy też dynamicznie?

Baza danych zawiera tabelę pod nazwą pracownicy, która ma pola: nazwisko, imię, pensja oraz wiek. Jak brzmi składnia zapytania, aby obliczyć średnią pensję pracowników?

Kod został napisany w języku JavaScript. W podanej definicji obiektu metodą jest element o nazwie.

| var obj1 = { czescUlamkowa: 10, czescCalkowita: 20, oblicz: function() {.....} } |

Jaki jest cel poniższego fragmentu funkcji w JavaScript?

| wynik = 0; for (i = 0; i < tab.length; i++) { wynik += tab[i]; } |

W trakcie weryfikacji stron internetowych nie analizuje się

Wskaż wynik wykonania skryptu napisanego w języku PHP

| <?php $tablica = array(10 => "Perl", 14 => "PHP", 20 => "Python", 22 => "Pike"); asort($tablica); print("<pre>"); print_r($tablica); print("</pre>"); ?> |

| A Array ( [14] => PHP [10] => Perl [22] => Pike [20] => Python ) | B Array ( [0] => PHP [1] => Perl [2] => Pike [3] => Python ) | C Array ( [0] => Python [1] => Pike [2] => Perl [3] => PHP ) | D Array ( [10] => Perl [14] => PHP [20] => Python [22] => Pike ) |

Użycie znacznika <b> do pogrubienia tekstu może być również osiągnięte poprzez zastosowanie reguły CSS

Który z przedstawionych kodów HTML sformatuje tekst według wzoru? (uwaga: słowo "stacji" jest zapisane większą czcionką niż reszta słów w tej linii)

Stoi na stacji lokomotywa ...

|

Aby obraz w filmie zmieniał się gładko, liczba klatek (niezachodzących na siebie) w ciągu sekundy musi mieścić się przynajmniej w zakresie

Przedstawione polecenie SQL nadaje użytkownikowi adam@localhost uprawnienia

W celu przyznania użytkownikowi w systemie MySQL możliwości nadawania i modyfikowania uprawnień innym użytkownikom, konieczne jest użycie klauzuli

Grafika, która ma być umieszczona na stronie, powinna mieć przezroczyste tło. Jakim formatem graficznym powinien być zapisany taki plik?

Zakładając, że tablica $tab zawiera liczby naturalne, co program wyświetli?

| $liczba = $tab[0]; foreach ($tab as $element) { if ($element > $liczba) $liczba = $element; } echo $liczba; |

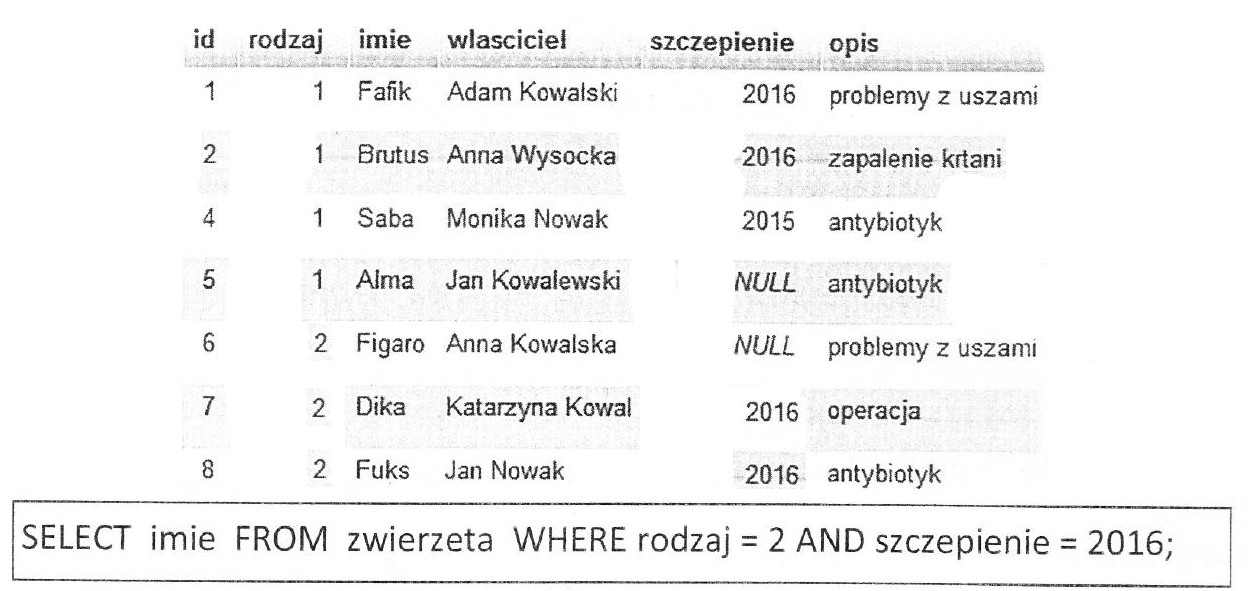

Jakie informacje z ośmiu wpisanych rekordów w tabeli zwierzęta zostaną przedstawione w wyniku wykonania wskazanej instrukcji SQL?

Jakie jest zadanie funkcji Desaturacja?

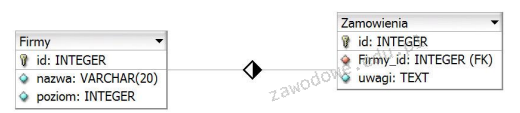

Tabele: Firmy oraz Zamówienia są ze sobą powiązane relacją jeden do wielu. Aby uzyskać tylko identyfikatory zamówień wraz z odpowiadającymi im nazwami firm dla przedsiębiorstw, których poziom wynosi 4, należy użyć polecenia

W każdej iteracji pętli wartość aktualnego elementu tablicy jest przypisywana do zmiennej, a wskaźnik tablicy jest przesuwany o jeden, aż do ostatniego elementu tablicy. Czy to zdanie odnosi się do instrukcji?

W CSS, aby zmienić kolor czcionki dowolnego elementu HTML po najechaniu na niego kursorem, należy użyć pseudoklasy

W języku C, aby zdefiniować stałą, należy zastosować

Jakie polecenie należy zastosować, aby wysłać dane przy pomocy funkcji mysqli_query() w skrypcie PHP, który dodaje informacje z formularza umieszczonego na stronie internetowej do bazy danych?

Aby zdefiniować pole w klasie, do którego dostęp mają jedynie metody tej klasy, a które jest niedostępne dla klas dziedziczących, konieczne jest zastosowanie kwalifikatora dostępu

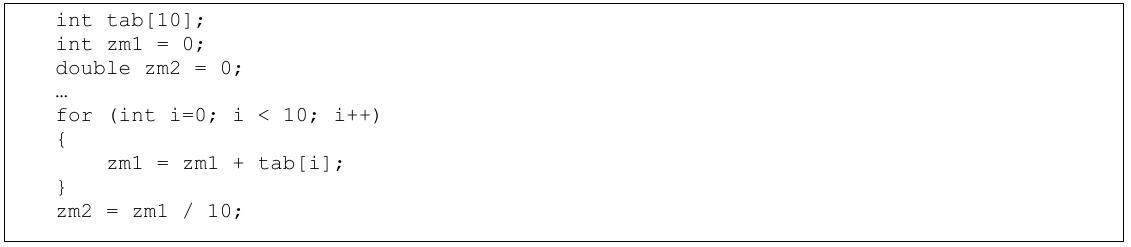

Tablica tab[] zawiera różne liczby całkowite. Jaką wartość przyjmie zmienna zm2 po wykonaniu podanego fragmentu kodu?

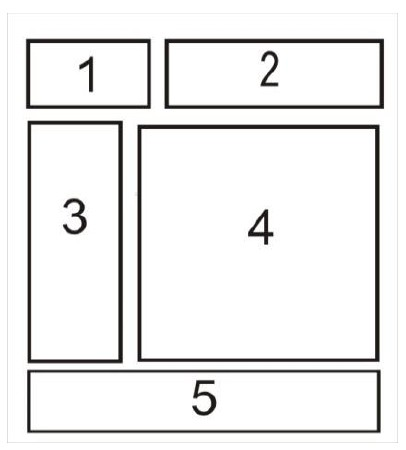

Na ilustracji przedstawiono schemat rozmieszczenia elementów na stronie WWW. W której z jej sekcji zazwyczaj znajduje się stopka strony?

Kwerenda

ALTER TABLE artykuly MODIFY cena float;ma na celu dokonanie zmian w tabeli artykuly.

W jaki sposób wykonanie podanej poniżej kwerendy SQL wpłynie na tabelę pracownicy?

ALTER TABLE pracownicy MODIFY plec char9);

Poniżej zaprezentowano fragment kodu w języku HTML:

<ol>

<li>punkt 1</li>

<li>punkt 2</li>

<ul>

<li>podpunkt1</li>

<li>podpunkt2</li>

<li>podpunkt3</li>

</ul>

<li>punkt3</li>

</ol>

Aby wykonać usunięcie tabeli, należy użyć kwerendy

Według którego parametru oraz dla ilu tabel zostaną zwrócone wiersze na liście w wyniku przedstawionego zapytania?

| SELECT * FROM producent, hurtownia, sklep, serwis WHERE producent.nr_id = hurtownia.nr_id AND producent.wyrob_id = serwis.wyrob_id AND hurtownia.nr_id = sklep.nr_id AND sklep.nr_id = serwis.nr_id AND producent.nr_id = 1; |