Pytanie 1

Który z komponentów komputera, gdy zasilanie jest wyłączone, zachowuje program inicjujący uruchamianie systemu operacyjnego?

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

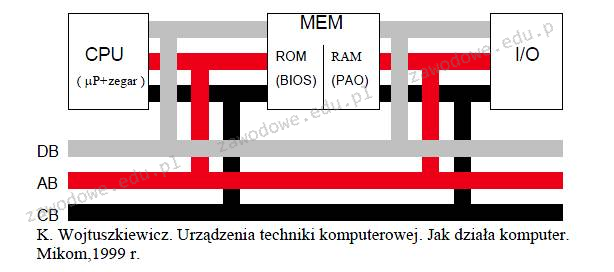

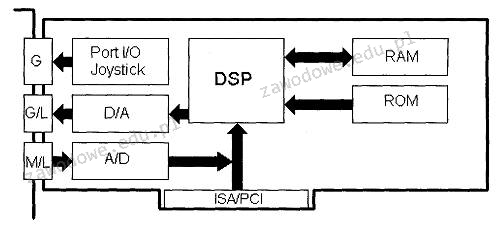

Który z komponentów komputera, gdy zasilanie jest wyłączone, zachowuje program inicjujący uruchamianie systemu operacyjnego?

Do umożliwienia komunikacji pomiędzy sieciami VLAN, wykorzystuje się

Jaką wartość liczbową reprezentuje zapis binarny 01010101?

Które środowisko graficzne przeznaczone dla systemu Linux charakteryzuje się najmniejszymi wymaganiami parametrów pamięci RAM?

Termin określający zdolność do rozbudowy sieci to

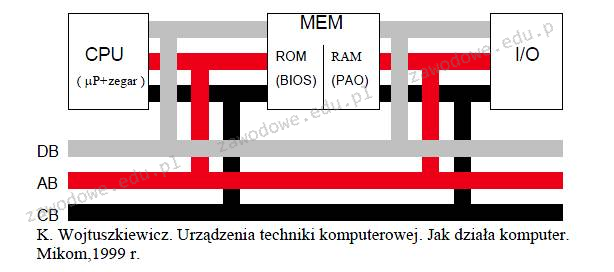

Która z przedstawionych na rysunkach topologii jest topologią siatkową?

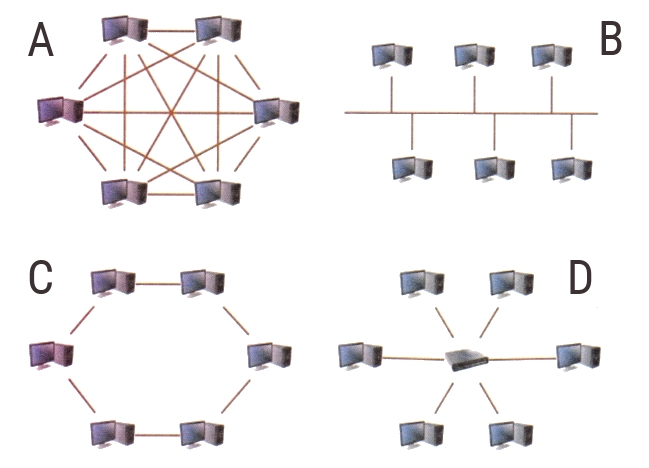

Element funkcjonalny opisany jako DSP w załączonym diagramie blokowym to

Kontrola pasma (ang. bandwidth control) w switchu to funkcjonalność

Użytkownik chce zabezpieczyć mechanicznie dane na karcie pamięci przed przypadkowym skasowaniem. Takie zabezpieczenie umożliwia karta

Aby dostęp do systemu Windows Serwer 2016 był możliwy dla 50 urządzeń, bez względu na liczbę użytkowników, należy w firmie zakupić licencję

Jakim procesem jest nieodwracalne usunięcie możliwości odzyskania danych z hard dysku?

Najszybszym sposobem na dodanie skrótu do konkretnego programu na pulpitach wszystkich użytkowników w domenie jest

Jakie znaczenie mają zwory na dyskach z interfejsem IDE?

Który z protokołów jest używany w komunikacji głosowej przez internet?

Która z poniższych liczb w systemie dziesiętnym poprawnie przedstawia liczbę 101111112?

Oprogramowanie, które jest przypisane do konkretnego komputera lub jego komponentu i nie pozwala na reinstalację na nowszym sprzęcie zakupionym przez tego samego użytkownika, nosi nazwę

Graficzny symbol ukazany na ilustracji oznacza

Jak na diagramach sieciowych LAN oznaczane są punkty dystrybucyjne znajdujące się na różnych kondygnacjach budynku, zgodnie z normą PN-EN 50173?

Jakie jest rozwinięcie skrótu, który odnosi się do usług mających na celu m.in. nadawanie priorytetów przesyłanym pakietom oraz zarządzanie przepustowością w sieci?

W dokumentacji jednego z komponentów komputera zawarto informację, że urządzenie obsługuje OpenGL. Jakiego elementu dotyczy ta dokumentacja?

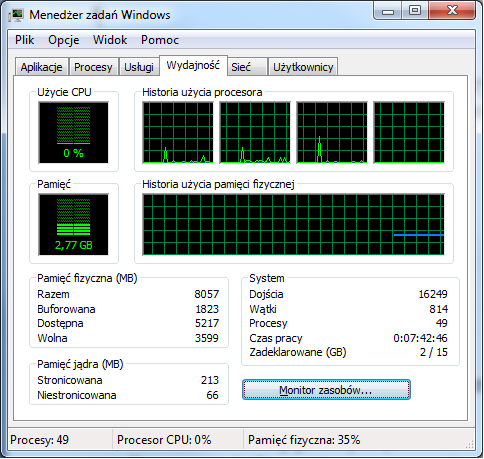

W systemie Windows do uruchomienia przedstawionego narzędzia należy użyć polecenia

Który z parametrów należy użyć w poleceniu netstat, aby uzyskać statystyki interfejsu sieciowego dotyczące liczby przesłanych oraz odebranych bajtów i pakietów?

Za co odpowiada protokół DNS?

Złącze SC stanowi standard w cablach

Zapis liczby w systemie oznaczonym jako #108 to

Liczba 100110011 zapisana w systemie ósemkowym wynosi

Który z wymienionych protokołów przekształca 48-bitowy adres MAC na 32-bitowy adres IP?

W specyfikacji IEEE 802.3af opisano technologię dostarczania energii elektrycznej do różnych urządzeń sieciowych jako

Wskaż złącze żeńskie o liczbie pinów 24 lub 29, które jest w stanie przesyłać skompresowany cyfrowy sygnał do monitora?

W filmie przedstawiono konfigurację ustawień maszyny wirtualnej. Wykonywana czynność jest związana z

Protokołem umożliwiającym dostęp do sieci pakietowej o prędkości nieprzekraczającej 2 Mbit/s jest protokół

Jakie będą całkowite wydatki na materiały potrzebne do wyprodukowania 20 kabli połączeniowych typu patchcord o długości 1,5 m każdy, jeżeli koszt jednego metra kabla wynosi 1 zł, a wtyk to 50 gr?

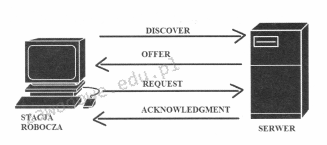

Którego protokołu działanie zostało zobrazowane na załączonym rysunku?

Program o nazwie dd, którego przykład zastosowania przedstawiono w systemie Linux, umożliwia

W które złącze, umożliwiające podłączenie monitora, wyposażona jest karta graficzna przedstawiona na ilustracji?

Jakiego portu używa protokół FTP (File transfer Protocol)?

Które stwierdzenie opisuje profil tymczasowy użytkownika?

Router w sieci LAN posiada przypisany adres IP 192.168.50.1. Został skonfigurowany w taki sposób, że przydziela komputerom wszystkie dostępne adresy IP w sieci 192.168.50.0 z maską 255.255.255.0. Jaka jest maksymalna liczba komputerów, które mogą działać w tej sieci?

Złącze SC powinno być zainstalowane na przewodzie

Czym jest prefetching?