Pytanie 1

Zanim przystąpisz do modernizacji komputerów osobistych oraz serwerów, polegającej na dodaniu nowych modułów pamięci RAM, powinieneś zweryfikować

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

Zanim przystąpisz do modernizacji komputerów osobistych oraz serwerów, polegającej na dodaniu nowych modułów pamięci RAM, powinieneś zweryfikować

Zarządzaniem czasem procesora dla różnych zadań zajmuje się

Po wykonaniu podanego skryptu

| echo off |

| echo ola.txt >> ala.txt |

| pause |

Adres IP 192.168.2.0/24 został podzielony na cztery mniejsze podsieci. Jaką maskę mają te nowe podsieci?

Ustanowienie połączenia pomiędzy dwoma oddalonymi hostami za pomocą publicznej sieci, takiej jak Internet, w sposób, że węzły tej sieci nie wpływają na przesyłane pakiety, to

Komputer ma podłączoną mysz bezprzewodową, a kursor podczas pracy nie porusza się płynnie, „skacze” po ekranie. Przyczyną usterki urządzenia może być

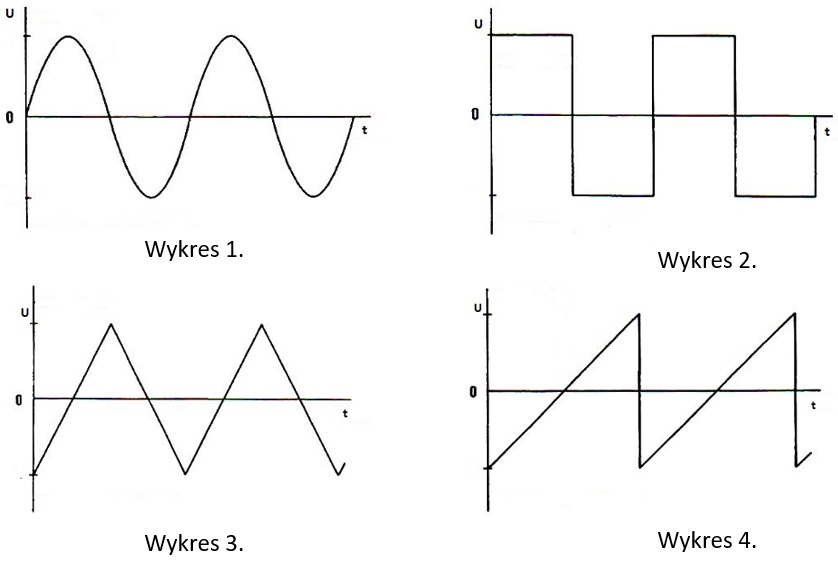

Na którym wykresie przedstawiono przebieg piłokształtny?

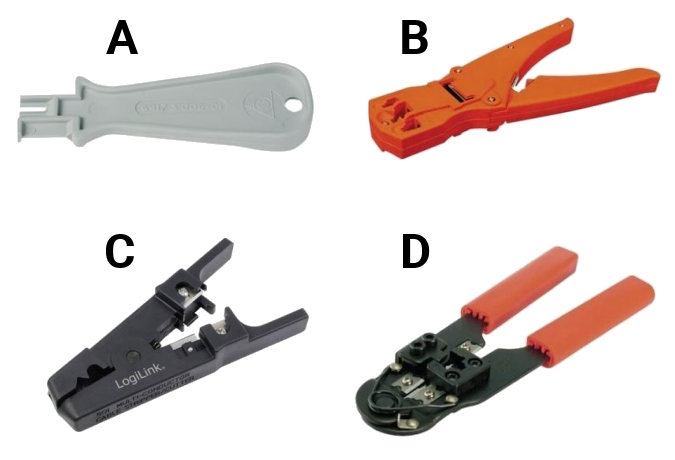

Który z przyrządów służy do usuwania izolacji?

Najwyższą prędkość przesyłania danych w sieci bezprzewodowej można osiągnąć używając urządzeń o standardzie

Który z wewnętrznych protokołów routingu bazuje na metodzie wektora odległości?

Natychmiast po usunięciu ważnych plików na dysku twardym użytkownik powinien

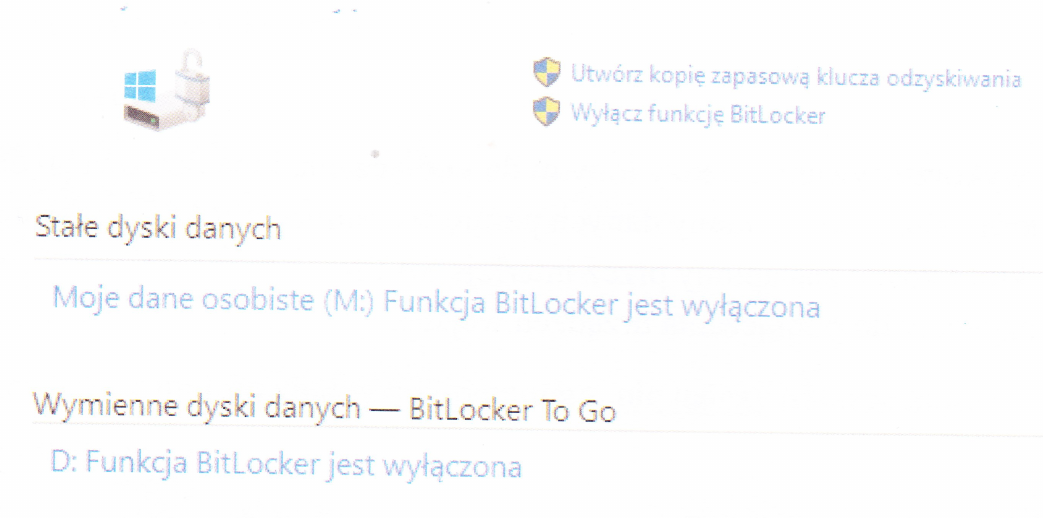

Wbudowane narzędzie dostępne w systemach Windows w edycji Enterprise lub Ultimate jest przeznaczone do

Jaką usługę należy aktywować w sieci, aby stacja robocza mogła automatycznie uzyskać adres IP?

Jakiego parametru w poleceniu ping należy użyć, aby uzyskać rezultat pokazany na zrzucie ekranu?

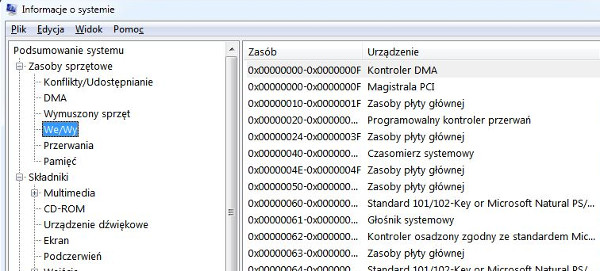

W jakim systemie numerycznym przedstawione są zakresy We/Wy na ilustracji?

Który z materiałów eksploatacyjnych nie jest stosowany w ploterach?

Jaka usługa, opracowana przez firmę Microsoft, pozwala na konwersję nazw komputerów na adresy URL?

Wskaż standard interfejsu stosowanego do przewodowego połączenia dwóch urządzeń.

Który z podanych adresów IPv4 należy do kategorii B?

Za co odpowiada protokół DNS?

Jaki jest standardowy port dla serwera HTTP?

W hierarchicznym modelu sieci komputery użytkowników stanowią część warstwy

Jakie urządzenie wskazujące działa w reakcji na zmiany pojemności elektrycznej?

Wynikiem działania funkcji logicznej XOR na dwóch liczbach binarnych \( 1010_2 \) i \( 1001_2 \) jest czterobitowa liczba

Który z poniższych zapisów stanowi właściwy adres w wersji IPv6?

W systemie Linux dane dotyczące okresu ważności hasła są przechowywane w pliku

Jakie polecenie w systemie Windows pozwala na zmianę zarówno nazwy pliku, jak i jego lokalizacji?

W filmie przedstawiono konfigurację ustawień maszyny wirtualnej. Wykonywana czynność jest związana z

Jakie polecenie należy zastosować w konsoli odzyskiwania systemu Windows, aby poprawić błędne zapisy w pliku boot.ini?

Po przeanalizowaniu wyników testu dysku twardego, jakie czynności powinny zostać wykonane, aby zwiększyć jego wydajność?

| Wolumin (C:) | ||

| Rozmiar woluminu | = | 39,06 GB |

| Rozmiar klastra | = | 4 KB |

| Zajęte miejsce | = | 27,48 GB |

| Wolne miejsce | = | 11,58 GB |

| Procent wolnego miejsca | = | 29 % |

| Fragmentacja woluminu | ||

| Fragmentacja całkowita | = | 15 % |

| Fragmentacja plików | = | 31 % |

| Fragmentacja wolnego miejsca | = | 0 % |

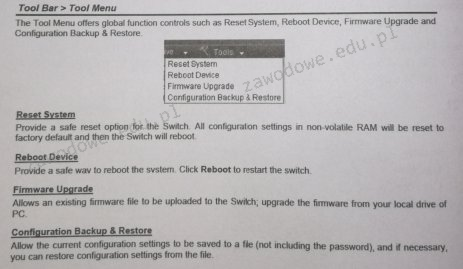

Którą opcję w menu przełącznika należy wybrać, aby przywrócić ustawienia do wartości fabrycznych?

Jakie znaczenie ma parametr NEXT w kontekście pomiarów systemów okablowania strukturalnego?

Podczas pracy z bazami danych, jakiego rodzaju operację wykonuje polecenie "SELECT"?

Która kopia w procesie archiwizacji plików pozostawia oznaczenie archiwizacji?

Wykonując polecenie ipconfig /flushdns, można przeprowadzić konserwację urządzenia sieciowego, która polega na

Który z protokołów umożliwia bezpieczne połączenie klienta z zachowaniem anonimowości z witryną internetową banku?

Materiałem eksploatacyjnym stosowanym w drukarkach tekstylnych jest

W systemie Linux komenda, która pozwala na wyświetlenie informacji o aktywnych procesach, to

Do akumulatora w jednostce ALU wprowadzono liczbę dziesiętną 253. Jak wygląda jej reprezentacja binarna?

Symbole i oznaczenia znajdujące się na zamieszczonej tabliczce znamionowej podzespołu informują między innymi o tym, że produkt jest