Pytanie 1

Adres IP jest zapisany jako cztery grupy liczb, które są oddzielone kropkami

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Adres IP jest zapisany jako cztery grupy liczb, które są oddzielone kropkami

Wykonane polecenia, uruchomione w interfejsie CLI rutera marki CISCO, spowodują ```Router#configure terminal Router(config)#interface FastEthernet 0/0 Router(config-if)#ip address 10.0.0.1 255.255.255.0 Router(config-if)#ip nat inside```

Który adres IP jest najwyższy w sieci 196.10.20.0/26?

W systemie Linux plik posiada uprawnienia ustawione na 541. Właściciel ma możliwość pliku

Jakie oprogramowanie należy zainstalować, aby serwer Windows mógł obsługiwać usługi katalogowe?

Który z protokołów jest wykorzystywany w telefonii VoIP?

Który aplet w panelu sterowania systemu Windows 7 pozwala na ograniczenie czasu korzystania z komputera przez użytkownika?

Jaką minimalną ilość pamięci RAM musi mieć komputer, aby móc uruchomić 64-bitowy system operacyjny Windows 7 w trybie graficznym?

AES (ang. Advanced Encryption Standard) to?

Zintegrowana karta sieciowa na płycie głównej uległa awarii. Komputer nie może załadować systemu operacyjnego, ponieważ brakuje zarówno dysku twardego, jak i napędów optycznych, a system operacyjny jest uruchamiany z lokalnej sieci. W celu przywrócenia utraconej funkcjonalności, należy zainstalować w komputerze

Do czego służy program firewall?

Aby zmienić ustawienia konfiguracyjne Menu Start oraz paska zadań w systemie Windows, która przystawka powinna być wykorzystana?

Plik ma wielkość 2 KiB. Co to oznacza?

Protokół, który zajmuje się identyfikowaniem i usuwaniem kolizji w sieciach Ethernet, to

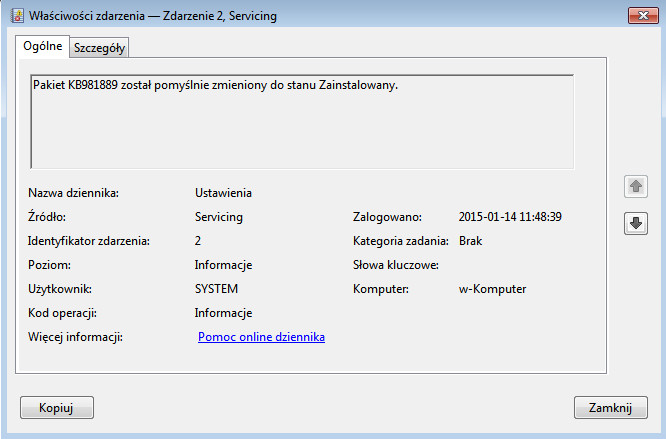

Wpis w dzienniku zdarzeń przedstawiony na ilustracji należy zakwalifikować do zdarzeń typu

Jakie polecenie w systemie Linux nie pozwala na diagnozowanie sprzętu komputerowego?

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na

Komputer z adresem IP 192.168.5.165 oraz maską podsieci 255.255.255.192 funkcjonuje w sieci o adresie

W systemie Linux do bieżącego śledzenia działających procesów wykorzystuje się polecenie:

W systemie oktalnym liczba heksadecymalna 1E2F16 ma zapis w postaci

Wirus komputerowy to aplikacja, która

Które stwierdzenie opisuje profil tymczasowy użytkownika?

Nie można uruchomić systemu Windows z powodu błędu oprogramowania. Jak można przeprowadzić diagnozę i usunąć ten błąd w jak najmniej inwazyjny sposób?

Jakie urządzenie wykorzystuje się do pomiaru napięcia w zasilaczu?

Aby chronić urządzenia w sieci LAN przed przepięciami oraz różnicami potencjałów, które mogą się pojawić w trakcie burzy lub innych wyładowań atmosferycznych, należy zastosować

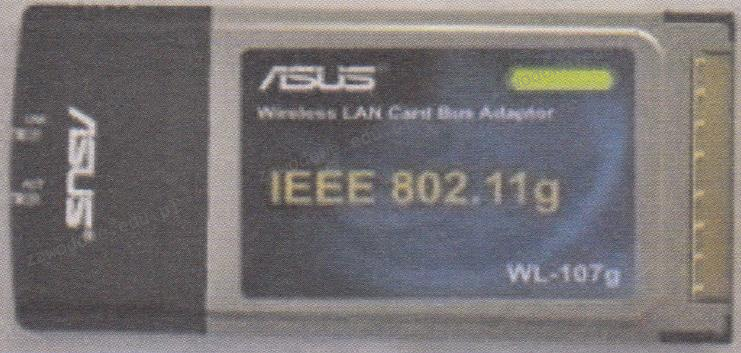

Karta sieciowa przedstawiona na ilustracji ma zdolność przesyłania danych z maksymalną prędkością

Jakie wbudowane narzędzie w systemie Windows służy do identyfikowania problemów związanych z animacjami w grach oraz odtwarzaniem filmów?

Wtyk przedstawiony na ilustracji powinien być użyty do zakończenia kabli kategorii

W systemie binarnym liczba 51(10) przyjmuje formę

Na ilustracji widać

W architekturze sieci lokalnych opartej na modelu klient - serwer

Co symbolizuje graficzny znak przedstawiony na ilustracji?

Nazwa licencji oprogramowania komputerowego, które jest dystrybuowane bezpłatnie, lecz z ograniczoną przez twórcę funkcjonalnością w porównaniu do pełnej, płatnej wersji, gdzie po upływie 30 dni zaczynają się wyświetlać reklamy oraz przypomnienia o konieczności rejestracji, to

Jakie jest nominalne wyjście mocy (ciągłe) zasilacza o parametrach przedstawionych w tabeli?

| Napięcie wyjściowe | +5 V | +3.3 V | +12 V1 | +12 V2 | -12 V | +5 VSB |

|---|---|---|---|---|---|---|

| Prąd wyjściowy | 18,0 A | 22,0 A | 18,0 A | 17,0 A | 0,3 A | 2,5 A |

| Moc wyjściowa | 120 W | 336 W | 3,6 W | 12,5 W |

W systemie Windows, aby założyć nową partycję podstawową, trzeba skorzystać z przystawki

Postcardware to typ

Które z poniższych zdań charakteryzuje protokół SSH (Secure Shell)?

Jakie czynniki nie powodują utraty danych z dysku twardego HDD?

Aby umożliwić połączenie między urządzeniem mobilnym a komputerem za pomocą interfejsu Bluetooth, co należy zrobić?

Umowa, na podstawie której użytkownik ma między innymi dostęp do kodu źródłowego oprogramowania w celu jego analizy i ulepszania, to licencja