Pytanie 1

Jakie stwierdzenie o routerach jest poprawne?

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

Jakie stwierdzenie o routerach jest poprawne?

Menedżer usług IIS (Internet Information Services) w systemie Windows stanowi graficzny interfejs do konfiguracji serwera

Zgodnie z normą PN-EN 50173, minimalna liczba punktów rozdzielczych, które należy zainstalować, wynosi

W systemie Linux plik posiada uprawnienia ustawione na 541. Właściciel ma możliwość pliku

W systemie Linux komenda cd ~ umożliwia

Złącze SC stanowi standard w cablach

Jaką wartość dziesiętną ma liczba 11110101(U2)?

Który z protokołów w systemach operacyjnych Linux jest używany w sieciach lokalnych?

Który typ rekordu w bazie DNS (Domain Name System) umożliwia ustalenie aliasu dla rekordu A?

Jakie jest zastosowanie maty antystatycznej oraz opaski podczas instalacji komponentu?

Do jakiego typu wtyków przeznaczona jest zaciskarka pokazana na ilustracji?

Ustawa z dnia 14 grudnia 2012 roku dotycząca odpadów zobowiązuje

Jakie kolory wchodzą w skład trybu CMYK?

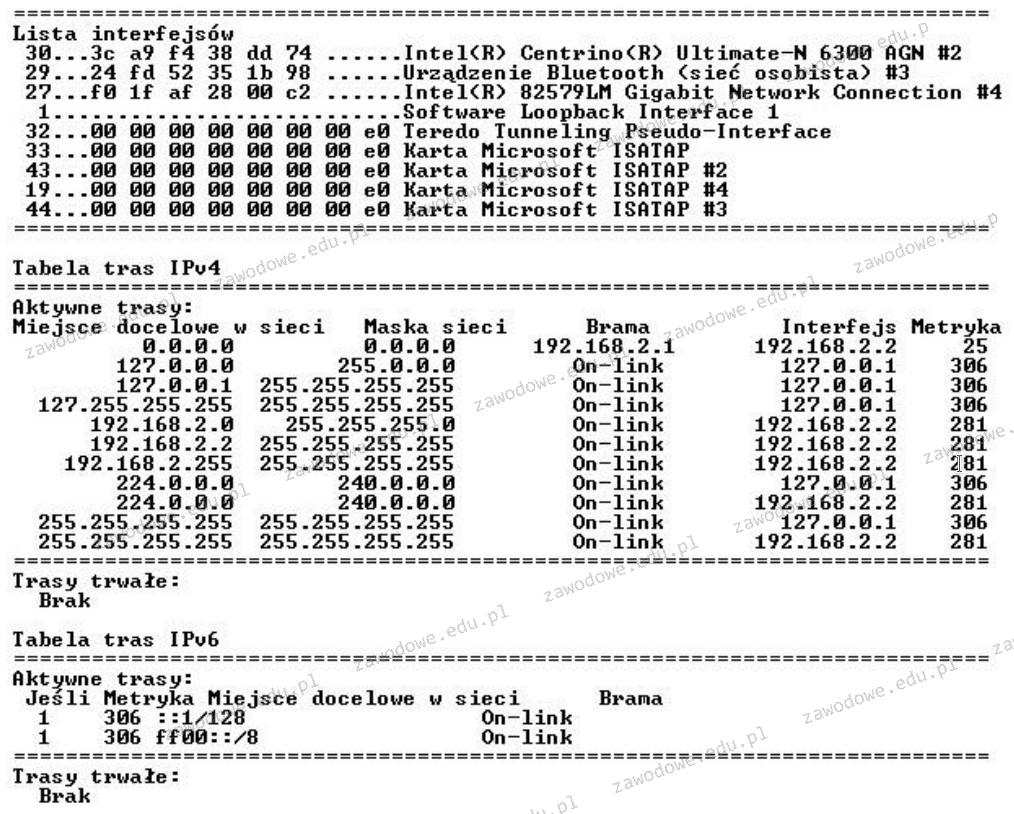

Jaki jest rezultat realizacji którego polecenia w systemie operacyjnym z rodziny Windows, przedstawiony na poniższym rysunku?

Jakie urządzenie stosuje technikę polegającą na wykrywaniu zmian w pojemności elektrycznej podczas manipulacji kursorem na monitorze?

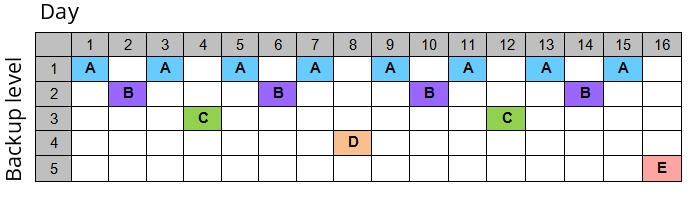

Strategia przedstawiona w diagramie dla tworzenia kopii zapasowych na nośnikach jest znana jako

Na stronie wydrukowanej przez drukarkę laserową występują jaśniejsze i ciemniejsze fragmenty. W celu usunięcia problemów z jakością oraz nieciągłościami w wydruku, należy

W cenniku usług informatycznych znajdują się poniższe wpisy. Jaki będzie koszt dojazdu serwisanta do klienta, który mieszka poza miastem, w odległości 15km od siedziby firmy?

| Dojazd do klienta na terenie miasta – 25 zł netto |

| Dojazd do klienta poza miastem – 2 zł netto za każdy km odległości od siedziby firmy liczony w obie strony. |

Aby zweryfikować w systemie Windows działanie nowo zainstalowanej drukarki, co należy zrobić?

Użytkownik systemu Windows doświadcza problemów z niewystarczającą pamięcią wirtualną. Jak można temu zaradzić?

Kiedy użytkownik systemu Windows wybiera opcję przywrócenia do określonego punktu, które pliki utworzone po tym punkcie nie będą podlegać zmianom w wyniku tej operacji?

Aby przyznać użytkownikowi w systemie Windows możliwość zmiany czasu systemowego, należy skorzystać z narzędzia

Członkowie grupy Pracownicy nie mają możliwości drukowania dokumentów za pośrednictwem serwera wydruku w systemie Windows Server. Posiadają jedynie przydzielone uprawnienia 'Zarządzanie dokumentami'. Co trzeba zrobić, aby rozwiązać ten problem?

Podczas realizacji projektu sieci komputerowej, pierwszym krokiem powinno być

Przedstawiony na ilustracji symbol oznacza

Podczas zmiany ustawień rejestru Windows w celu zapewnienia bezpieczeństwa operacji, na początku należy

Znak handlowy dla produktów certyfikowanych według standardów IEEE 802.11 to

Jak w systemie Windows zmienić port drukarki, która została zainstalowana?

Co jest przyczyną wysokiego poziomu przesłuchu zdalnego w kablu?

Aby w systemie Windows ustawić właściwości wszystkich zainstalowanych urządzeń lub wyświetlić ich listę, należy użyć narzędzia

Jak nazywa się zestaw usług internetowych dla systemów operacyjnych Microsoft Windows, który pozwala na działanie jako serwer FTP i serwer WWW?

Zarządzaniem czasem procesora dla różnych zadań zajmuje się

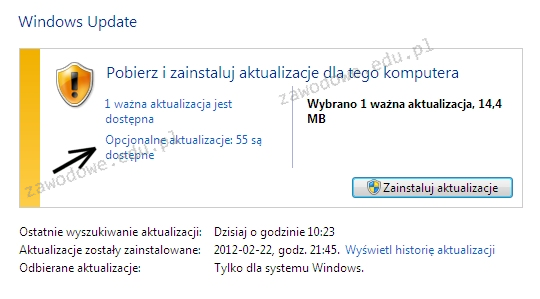

Jeżeli użytkownik zaznaczy opcję wskazaną za pomocą strzałki, będzie miał możliwość instalacji aktualizacji

Które z poniższych stwierdzeń NIE odnosi się do pamięci cache L1?

Jakie będą całkowite wydatki na materiały potrzebne do stworzenia 20 kabli połączeniowych typu patchcord, z których każdy ma długość 1,5m, jeśli cena 1 metra bieżącego kabla wynosi 1zł, a cena wtyku to 50 gr?

W filmie przedstawiono konfigurację ustawień maszyny wirtualnej. Wykonywana czynność jest związana z

Ile sieci obejmują komputery z adresami IP przedstawionymi w tabeli oraz standardową maską sieci?

| Komputer 1 | 172.16.15.5 |

| Komputer 2 | 172.18.15.6 |

| Komputer 3 | 172.18.16.7 |

| Komputer 4 | 172.20.16.8 |

| Komputer 5 | 172.20.16.9 |

| Komputer 6 | 172.21.15.10 |

Który z parametrów czasowych w pamięci RAM określany jest jako czas dostępu?

Które stwierdzenie odnoszące się do ruterów jest prawdziwe?

Jakim modułem pamięci RAM, który jest zgodny z płytą główną GIGABYTE GA-X99-ULTRA GAMING/ X99/8xDDR4 2133, ECC, maksymalnie 128GB/ 4x PCI-E 16x/ RAID/ USB 3.1/ S-2011-V3/ATX, jest pamięć?