Pytanie 1

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Wynik: 14/40 punktów (35,0%)

Wymagane minimum: 20 punktów (50%)

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Zestaw urządzeń składający się z łącznicy, przełącznicy oraz urządzeń pomiarowych i zasilających, to

Aby obliczyć adres sieci na podstawie podanego adresu hosta oraz maski sieci w formie binarnej, konieczne jest użycie operatora logicznego

Jakiego typu modulacji używają modemy w analogowym łączu operującym w standardzie V.34?

W systemie PCM 30/32 przepustowość jednego kanału telefonicznego wynosi

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Dokumentacja techniczna urządzenia ISDN zawiera dane na temat funkcji CLIP (Calling Line Identification Presentation), która polega na

Ochrona urządzeń abonenckich przed przepięciami realizowana jest poprzez podłączenie w linię abonencką (przed urządzeniem abonenckim) specjalnego elementu nazywanego

Czym jest partycja?

Które z poniższych zdań dotyczy usługi NAT (Network Address Translation)?

Jaką antenę należy zastosować do przesyłania fal radiowych na duże dystanse, aby osiągnąć maksymalny zasięg?

Jeżeli poziom sygnału użytecznego wynosi 0 dB, a poziom szumów to -40 dB, to jaki jest odstęp sygnału od szumu (SNR)?

Aby umożliwić użytkownikom sieci lokalnej przeglądanie stron internetowych z użyciem protokołów HTTP oraz HTTPS, konieczna jest konfiguracja zapory sieciowej. W związku z tym należy otworzyć porty

W trakcie wykonywania procedury POST na monitorze pojawił się komunikat FailingBits: nnnn. Na tej podstawie użytkownik może wnioskować, że

Klient centrali zgłasza wysoką wartość zakłóceń pochodzących z telefonu, takich jak: przydźwięk, przesłuchy oraz szumy. Jednym ze sposobów na określenie miejsca uszkodzenia jest wykonanie pomiaru

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Szyb telekomunikacyjny (rękaw) służy do transportu kabli

Jakie kodowanie jest używane na styku S w ISDN BRA?

Jakie jest zadanie zapory sieciowej?

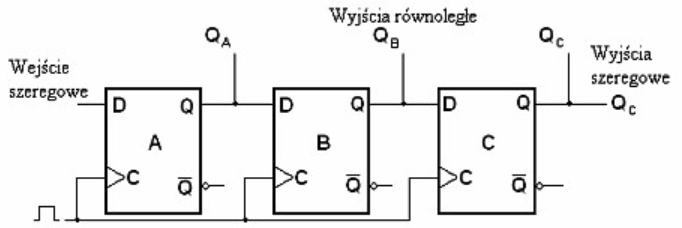

Sygnalizacja, która umożliwia komunikację między abonentem bądź terminalem abonenckim a systemem telekomunikacyjnym, występująca na liniach łączących abonenta z centralą, określana jest jako sygnalizacja

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Jaki warunek musi być zrealizowany, aby współczynnik odbicia na końcu linii długiej wynosił zero?

Jakie są miesięczne wydatki na energię elektryczną wykorzystaną przez zestaw komputerowy działający 10 godzin dziennie przez 20 dni w miesiącu, jeśli komputer zużywa 250 W, monitor 50 W, a cena 1 kWh to 0,50 zł?

Tabela przedstawia parametry

| ITEM | DOWNSTREAM (RECEIVER) | UPSTREAM (TRANSMITTER) | |||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|

| Frequency Range | 88MHz ~ 860MHz | 5MHz ~ 42MHz | |||||||||

| Channel Bandwidth | DOCSIS: 6MHz | 200K, 400K, 800K, 1.6M, 3.2MHz | |||||||||

| Modulation | 64QAM/256QAM | QPSK/16QAM | |||||||||

| Symbol Rate | 5.057/5.361 Msymbols/sec | 160, 320, 640, 1280, 2560 Ksymbols/sec | |||||||||

| Data Rate | 30Mbits/sec (64QAM) 43Mbits/sec (256QAM) | 0.32 ~ 5.12Mbs (QPSK) 0.64 ~ 10.24Mbs (16QAM) | |||||||||

| Input Output Power | -15dBmV ~ +15dBmV | +8dBmV ~ +58dBmV (QPSK) +8dBmV ~ +55dBmV (16QAM) | |||||||||

| Carrier To Noise Ratio @BER<10 -8 64QAM: 23.5dB, 256QAM: 30dB | RF Cable Interface | 75Ω F-type female connector | PC Host Interface | Ethernet or USB cable | Power Dissipation | < 6 Watts | A. modemu kablowego. B. przełącznika sieciowego. C. centrali telefonicznej. D. krosownicy. Wybór odpowiedzi związanych z krosownicą, centralą telefoniczną lub przełącznikiem sieciowym może wynikać z nieprawidłowego zrozumienia roli tych urządzeń w sieci. Krosownica to urządzenie używane do łączenia różnych kabli, umożliwiające elastyczne tworzenie połączeń między różnymi urządzeniami, jednak nie ma związku z parametrami transmisji danych w kontekście modemów kablowych. Centrala telefoniczna, z drugiej strony, obsługuje połączenia głosowe, a nie dane internetowe, co sprawia, że nie zawiera parametrów dotyczących szerokości kanału czy modulacji, które są kluczowe dla modemów kablowych. Przełącznik sieciowy jest odpowiedzialny za zarządzanie ruchem w sieci lokalnej, ale także nie zajmuje się bezpośrednio sygnałem kablowym ani jego modulacją, co czyni go niewłaściwym wyborem w kontekście zadania. Typowe błędy myślowe obejmują mylenie funkcji tych urządzeń oraz nieodpowiednie przypisanie im parametrów, które są charakterystyczne jedynie dla modemów kablowych, co sugeruje brak zrozumienia ich podstawowych ról oraz właściwych zastosowań w architekturze sieciowej. Wiedza na temat standardów, takich jak DOCSIS, jest kluczowa przy rozważaniu, jakie urządzenia są odpowiednie w danym kontekście, a także jakie parametry są istotne dla określonych zastosowań sieciowych. Pytanie 27W jakim typie pamięci zapisany jest BIOS? A. Cache płyty głównej B. ROM lub EPROM C. RAM D. Cache procesora BIOS, czyli Basic Input/Output System, to bardzo ważny element każdego komputera. Odpowiada za to, żeby system się uruchomił i żeby komputer mógł komunikować się z różnymi częściami sprzętu. Jest zapisany w pamięci ROM albo EPROM, co oznacza, że nawet jak wyłączysz komputer, dane nie znikają. ROM jest taki, że nic tam nie zmienisz, bo jest produkowany w takiej formie, co sprawia, że BIOS jest bezpieczny przed przypadkowym wgrywaniem nowych rzeczy przez użytkowników. A EPROM to już inna bajka, bo daje możliwość kasowania i programowania, co jest super, bo czasami trzeba zaktualizować BIOS, żeby na przykład dodać wsparcie dla nowych procesorów. Fajnie jest wiedzieć, że BIOS powinien być przechowywany w solidnej pamięci, żeby przy uruchamianiu systemu wszystko działało jak należy. Ogólnie, rozumienie, czym jest BIOS i gdzie jest zapisany, jest mega ważne dla tych, którzy chcą naprawiać sprzęt lub aktualizować komputery. Pytanie 28Jakie działanie powinna podjąć osoba udzielająca pierwszej pomocy w przypadku porażenia prądem elektrycznym? A. przeprowadzenie sztucznego oddychania B. odłączenie poszkodowanego od źródła prądu C. zadzwonienie po lekarza D. umieszczenie poszkodowanego w pozycji bocznej Dobra robota! Uwolnienie osoby porażonej prądem od źródła prądu to mega ważny krok, żeby zmniejszyć ryzyko dla niej i dla osoby, która chce pomóc. Jak wiesz, prąd może robić różne rzeczy z ciałem, na przykład wywoływać skurcze mięśni, co sprawia, że można stracić kontrolę. Trzeba to zrobić ostrożnie, najlepiej używając czegoś, co nie przewodzi prądu, jak drewno czy plastik, żeby oddalić przewód elektryczny. Pamiętaj też, że w takich sytuacjach dobrze jest stosować się do tego, co mówią organizacje, takie jak Czerwony Krzyż, bo bezpieczeństwo wszystkich zaangażowanych jest najważniejsze. Pytanie 29Zjawisko, w którym współczynnik załamania ośrodka zmienia się w zależności od częstotliwości fali świetlnej, określamy mianem A. interferencją B. tłumieniem C. dyspersją D. propagacją Tłumienie odnosi się do procesu, w którym intensywność fali elektromagnetycznej maleje w wyniku interakcji z materią. W kontekście optyki, tłumienie może występować w materiałach, które absorbują światło, co prowadzi do osłabienia jego intensywności. To zjawisko nie jest związane z zależnością współczynnika załamania od częstotliwości, lecz z utratą energii fali w medium. Interferencja natomiast dotyczy zjawiska, w którym dwie lub więcej fal nakłada się na siebie, co prowadzi do wzmacniania lub osłabiania niektórych części fali w wyniku różnicy faz. To zjawisko jest fundamentalne w analizie fal, ale nie wyjaśnia, dlaczego współczynnik załamania zmienia się z częstotliwością. Propagacja odnosi się do sposobu, w jaki fale rozchodzą się przez medium, a nie do tego, jak ich przyspieszenie lub załamanie zależy od częstotliwości. Typowe błędy myślowe w tym zakresie obejmują mylenie wpływu długości fali na zachowanie fali w medium z innymi zjawiskami, takimi jak tłumienie czy interferencja, co prowadzi do nieprawidłowych wniosków dotyczących zjawisk optycznych. Pytanie 30Z dysku twardego usunięto istotny plik systemowy, a następnie Kosz systemu Windows został opróżniony. Od tego momentu nie realizowano żadnych działań w systemie operacyjnym. Aby przywrócić cały plik, należy uruchomić A. przystawkę Management Console o nazwie Zarządzanie dyskami B. płytę instalacyjną Windows oraz opcję Undelete Console C. funkcję Przywracanie Systemu, aby przywrócić system i w ten sposób odzyskać swoje utracone pliki D. przystawkę Microsoft Management Console o nazwie Defragmentator dysków Zastosowanie przystawki Microsoft Management Console o nazwie Defragmentator dysków w kontekście odzyskiwania usuniętych plików systemowych jest błędne. Defragmentator dysków służy do optymalizacji wydajności dysku twardego poprzez reorganizację danych, co może poprawić szybkość dostępu do plików. Nie ma on zdolności do przywracania danych, które zostały już usunięte, co czyni go nieodpowiednim narzędziem w opisanej sytuacji. Ponadto, korzystanie z przystawki Zarządzanie dyskami również nie jest skutecznym rozwiązaniem w tym przypadku. Ta funkcjonalność pozwala na zarządzanie partycjami dysku, ale nie ma wpływu na odzyskiwanie plików. Warto zaznaczyć, że wiele osób myli te narzędzia, sądząc, że ich zastosowanie może zrekompensować utratę danych, co jest błędem. Z kolei użycie płyty instalacyjnej Windows oraz opcji Undelete Console sugeruje, że użytkownik próbuje zastosować metody, które są bardziej skomplikowane i nie zawsze przynoszą pożądane rezultaty. Undelete Console to narzędzie, które może się okazać przydatne w niektórych scenariuszach, ale jego skuteczność jest ograniczona, szczególnie jeśli nie zostały wykonane żadne operacje, a dane nie zostały nadpisane. W wyniku tego, wybór odpowiedniej metody odzyskiwania danych wymaga zrozumienia funkcji i ograniczeń każdego z narzędzi, co jest kluczowe w praktycznym zarządzaniu danymi. Pytanie 31Najskuteczniejszym sposobem ochrony komputera przed złośliwym oprogramowaniem jest A. zapora sieciowa FireWall B. hasło do konta użytkownika C. skaner antywirusowy D. licencjonowany system operacyjny Zabezpieczanie komputera przed złośliwym oprogramowaniem to złożony proces, w którym różne metody ochrony pełnią uzupełniające się role. Zapora sieciowa (FireWall) jest skutecznym narzędziem, ale jej funkcją jest kontrolowanie ruchu sieciowego, co nie zastępuje działania skanera antywirusowego. Chociaż zapora może blokować nieautoryzowane połączenia, nie jest w stanie wykryć i usunąć już zainstalowanego złośliwego oprogramowania. Hasło do konta użytkownika jest istotne dla ochrony dostępu do systemu, jednak nie chroni przed samym złośliwym oprogramowaniem, które może zainfekować komputer niezależnie od tego, czy konto jest zabezpieczone hasłem. Licencjonowany system operacyjny ma swoje zalety, takie jak regularne aktualizacje i wsparcie techniczne, lecz sam w sobie nie zapewnia pełnej ochrony przed wirusami i innymi zagrożeniami. W praktyce, nie można polegać wyłącznie na jednym rozwiązaniu; skuteczna ochrona wymaga kombinacji różnych metod. Błędem jest myślenie, że wystarczy jedna z wymienionych opcji, aby zapewnić bezpieczeństwo systemu. Aby w pełni zabezpieczyć komputer, konieczne jest wdrożenie wielowarstwowego podejścia do bezpieczeństwa, które obejmuje zarówno zapory, skanery antywirusowe, jak i odpowiednie praktyki użytkowników. Pytanie 32Suma kontrolna umieszczona w ramce ma na celu A. sprawdzanie długości danych w ramce B. weryfikację poprawności przesyłanych danych C. szyfrowanie informacji w ramce D. przypisanie adresu docelowego ramki Wiele osób myli funkcję sumy kontrolnej z innymi procesami związanymi z przesyłaniem danych, co prowadzi do nieporozumień. Nadanie adresu docelowego ramki, które często mylnie przypisuje się sumie kontrolnej, jest w rzeczywistości realizowane przez pole adresowe w nagłówku ramki. Adresowanie jest kluczowym aspektem protokołów sieciowych, jednak nie ma związku z obliczaniem sumy kontrolnej. Inną mylną koncepcją jest przekonanie, że suma kontrolna służy do szyfrowania danych. Szyfrowanie to całkowicie odmienny proces, który ma na celu zabezpieczenie danych przed nieautoryzowanym dostępem. Suma kontrolna nie zapewnia bezpieczeństwa, a jedynie weryfikuje, czy dane dotarły w niezmienionej formie. Kontrola długości danych natomiast odnosi się do oceny rozmiaru ramki, co również nie jest funkcją sumy kontrolnej. Typowym błędem myślowym jest zatem mylenie tych funkcji, co może prowadzić do nieefektywnego projektowania systemów przesyłania danych. Warto zrozumieć, że suma kontrolna jest narzędziem do zapewnienia integralności, a nie adresowania, szyfrowania czy kontroli długości danych. Pytanie 33To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania. Odpowiedzi dostępne po zalogowaniu. Wyjaśnienie dostępne po zalogowaniu. Pytanie 34Optyczny sygnał o mocy 100 mW został przesłany przez światłowód o długości 100 km. Do odbiornika dociera sygnał optyczny o mocy 10 mW. Jaka jest tłumienność jednostkowa tego światłowodu? A. 2,0 dB/km B. 0,1 dB/km C. 1,0 dB/km D. 0,2 dB/km Aby skutecznie analizować błędne odpowiedzi, ważne jest zrozumienie, jak obliczamy tłumienność światłowodu i jakie błędy mogą prowadzić do mylnych wniosków. W przypadku odpowiedzi wskazujących tłumienność na poziomie 0,2 dB/km lub 1,0 dB/km, można zauważyć, że błędne obliczenia mogły wynikać z nieprawidłowego zrozumienia logarytmicznej natury tłumienności. Często popełnianym błędem jest próba prostego podzielenia różnicy mocy przez długość w sposób liniowy, co nie uwzględnia, że tłumienność jest zdefiniowana w skali logarytmicznej. W przypadku tłumienności 2,0 dB/km, problem polega na tym, że użytkownik mógł założyć większe straty sygnału, ignorując prawidłową relację między mocą sygnału wprowadzoną i mocą odbieraną. Tego rodzaju pomyłki często wynikają z braku zrozumienia, że światłowody, szczególnie nowoczesne włókna jednomodowe, mają znacznie niższe straty, co jest zgodne z nowoczesnymi standardami. Dla każdego inżyniera lub technika ważne jest, aby znać i stosować odpowiednie wzory oraz zasady obliczeniowe, aby uniknąć tego typu błędów i zapewnić niezawodność systemów komunikacyjnych, które projektują. Analizując tłumienność i jej wpływ na przesył danych, musimy też wziąć pod uwagę czynniki zewnętrzne, takie jak temperatura czy jakość złączek, które mogą wpływać na całkowitą efektywność transmisji. W związku z tym, zrozumienie prawidłowego obliczenia tłumienności i związanych z nim parametrów jest niezbędne w pracy z systemami światłowodowymi. Pytanie 35Ustawienia zarządzania energią A. Uniemożliwia użytkownikom bez uprawnień administratora dostęp do konkretnych ustawień systemowych B. Monitoruje w czasie rzeczywistym wszystkie działania komputera w celu zabezpieczenia przed wirusami C. Chroni komputer, ograniczając dostęp nieautoryzowanych użytkowników do systemu przez sieć LAN lub Internet D. Weryfikuje nazwę konta oraz hasło podczas logowania do systemu Wszystkie te inne odpowiedzi dotykają różnych elementów zabezpieczeń systemowych, a jednak nie odnoszą się bezpośrednio do zarządzania energią w kontekście blokowania dostępu. Wiesz, sprawdzanie nazwy konta i hasła podczas logowania jest ważne, ale to już zupełnie coś innego niż zarządzanie energią. Również blokowanie dostępu do pewnych ustawień dla tych, którzy nie mają uprawnień administratora, to tak naprawdę bardziej kwestia kontroli dostępu niż zarządzania energią. Kontrola nad tym, co robi komputer to działania, które chronią przed wirusami, a nie przed dostępem z sieci. Trzeba pamiętać, że bezpieczeństwo to skomplikowana sprawa i powinno obejmować wszystko – zabezpieczenia dostępu oraz ochronę przed zagrożeniami z internetu. Często ludzie mylą te różne aspekty albo upraszczają temat zarządzania energią tylko do tego, kto ma dostęp. A prawda jest taka, że skuteczne zarządzanie energią i dobre zabezpieczenia to podstawa, żeby systemy informatyczne działały bezpiecznie i efektywnie. Pytanie 36To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania. Odpowiedzi dostępne po zalogowaniu. Wyjaśnienie dostępne po zalogowaniu. Pytanie 37Rysunek przedstawia  A. dekoder kodu BCD B. rejestr przesuwny. C. dzielnik częstotliwości. D. licznik asynchroniczny. Wybór odpowiedzi związanej z dekoderem kodu BCD, dzielnikiem częstotliwości czy licznikami asynchronicznymi odzwierciedla nieporozumienia dotyczące podstawowych koncepcji związanych z funkcjonowaniem układów cyfrowych. Dekodery kodu BCD są układami logicznymi, które przekształcają binarne reprezentacje liczb na formy kodowane, zatem ich działanie nie ma związku z przesuwaniem danych. Dzielniki częstotliwości, z kolei, są używane do redukcji częstotliwości sygnałów i nie mają nic wspólnego z przetwarzaniem danych w formie przesunięć. Liczniki asynchroniczne służą do zliczania impulsów zegarowych, jednak ich struktura i funkcjonalność różnią się od rejestrów przesuwnych. Typowe błędy myślowe związane z tymi odpowiedziami wynikają z mylenia funkcji układów. Użytkownicy mogą tworzyć błędne powiązania między różnymi typami układów cyfrowych, co prowadzi do wyboru nieodpowiednich odpowiedzi. Aby poprawnie zrozumieć różnice, należy zwrócić uwagę na specyfikę i zastosowanie każdego z tych układów, co jest kluczowe dla rozwoju umiejętności w dziedzinie elektroniki cyfrowej. Pytanie 38Centrala telefoniczna przesyła do abonenta sygnał zgłoszenia o częstotliwości A. 15+ 25 Hz rytm nadawania: emisja 1000 ms + 200 ms, przerwa 4000 ms + 800 ms B. 400-450 Hz, nadawany w sposób ciągły do chwili rozpoczęcia wybierania numeru C. 400 + 450 Hz, rytm nadawania: emisja 1000 ms + 200 ms, przerwa 4000 ms + 800 ms D. 15+25 Hz, nadawany w sposób ciągły do chwili rozpoczęcia wybierania numeru Wybór odpowiedzi 15+25 Hz, rytm nadawania: emisja 1000 ms + 200 ms, przerwa 4000 ms + 800 ms jest błędny, gdyż nie odnosi się do standardowych praktyk w telekomunikacji dotyczących sygnałów zgłoszenia. Sygnały o częstotliwości 15 Hz i 25 Hz nie są stosowane w kontekście sygnałów zgłoszenia, które są zdominowane przez częstotliwości w zakresie 400-450 Hz, co jest zgodne z najlepszymi praktykami branżowymi. Odpowiedź ta nawiązuje do rytmu nadawania, który w rzeczywistości nie jest typowy dla sygnału zgłoszenia; zamiast tego, sygnał zgłoszenia powinien być nadawany w sposób ciągły, co oznacza, że nie powinno być żadnych przerw, dopóki użytkownik nie zacznie wybierać numeru. Kolejną nieprawidłowością jest zrozumienie rytmu emisji i przerwy; błędne jest sugerowanie, że sygnał miałby tak długie przerwy, ponieważ mogłoby to prowadzić do dezorientacji użytkowników i nieefektywności w nawiązywaniu połączeń. Typowym błędem w myśleniu jest utożsamianie różnych typów sygnałów i ich parametrów w kontekście telekomunikacyjnym, co może prowadzić do nieporozumień w ocenie ich funkcji. W telekomunikacji niezwykle ważne jest stosowanie się do ustalonych standardów, aby zapewnić spójność i niezawodność systemów. Pytanie 39Który rodzaj adresowania jest obecny w protokole IPv4, ale nie występuje w IPv6? A. Multicast B. Unicast C. Anycast D. Broadcast Broadcast to metoda adresowania, która pozwala na przesyłanie pakietów do wszystkich urządzeń w danej sieci lokalnej. W protokole IPv4 broadcast jest powszechnie stosowany do rozsyłania informacji, takich jak ARP (Address Resolution Protocol), które wymagają dotarcia do wszystkich hostów w sieci. W przeciwieństwie do tego, protokół IPv6 zrezygnował z broadcastu na rzecz bardziej efektywnych metod, takich jak multicast i anycast. Multicast pozwala na wysyłanie danych do wybranej grupy odbiorców, co zmniejsza obciążenie sieci, a anycast umożliwia przekazywanie pakietu do najbliższego węzła, co zwiększa efektywność komunikacji. Dzięki eliminacji broadcastu w IPv6, zmniejsza się potok danych na sieci, co prowadzi do poprawy wydajności i bezpieczeństwa. Znajomość tych różnic jest kluczowa przy projektowaniu i zarządzaniu nowoczesnymi sieciami komputerowymi, co jest zgodne z zaleceniami IETF i dobrymi praktykami branżowymi. Pytanie 40To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania. Odpowiedzi dostępne po zalogowaniu. Wyjaśnienie dostępne po zalogowaniu. | ||||