Pytanie 1

W języku PHP, aby nawiązać połączenie z bazą danych MySQL za pomocą biblioteki mysqli, wykorzystując podany kod, w miejscu parametru 'c' powinno się wpisać

| $a = new mysqli('b', 'c', 'd', 'e') |

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

W języku PHP, aby nawiązać połączenie z bazą danych MySQL za pomocą biblioteki mysqli, wykorzystując podany kod, w miejscu parametru 'c' powinno się wpisać

| $a = new mysqli('b', 'c', 'd', 'e') |

Jak określa się część strukturalnego języka zapytań, która dotyczy tworzenia zapytań do bazy danych za pomocą polecenia SELECT?

W systemie baz danych sklepu komputerowego znajduje się tabela o nazwie komputery. Aby stworzyć raport pokazujący dane z tabeli, obejmujący tylko komputery z co najmniej 8 GB pamięci oraz procesorem Intel, można wykorzystać kwerendę

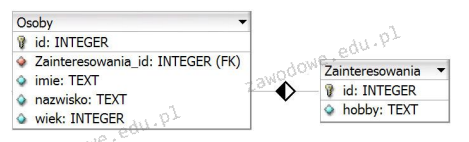

Tabele Osoby oraz Zainteresowania są połączone relacją jeden do wielu. Jakie zapytanie SQL należy użyć, aby w oparciu o tę relację poprawnie wyświetlić imiona i odpowiadające im hobby?

W celu zmiany struktury tabeli w systemie MySQL trzeba wykonać polecenie

Aby stworzyć poprawną kopię zapasową bazy danych, która będzie mogła zostać później przywrócona, należy najpierw sprawdzić

W instrukcji CREATE TABLE w SQL atrybut wskazujący, która kolumna w tabeli pełni rolę klucza podstawowego, to

Została stworzona baza danych z tabelą podzespoły, która zawiera pola: model, producent, typ, cena. Aby uzyskać listę wszystkich modeli pamięci RAM od firmy Kingston uporządkowanych od najniższej do najwyższej ceny, należałoby użyć kwerendy:

W języku MySQL należy wykorzystać polecenie REVOKE, aby użytkownikowi anna cofnąć możliwość wprowadzania zmian wyłącznie w definicji struktury bazy danych. Polecenie, które służy do odebrania tych uprawnień, ma następującą formę

W jaki sposób funkcjonuje instrukcja do łączenia wyników zapytań INTERSECT w SQL?

Które polecenie SQL zaktualizuje w tabeli tab wartość Ania na Zosia w kolumnie kol?

Aby zainstalować system CMS Joomla!, potrzebne jest środowisko

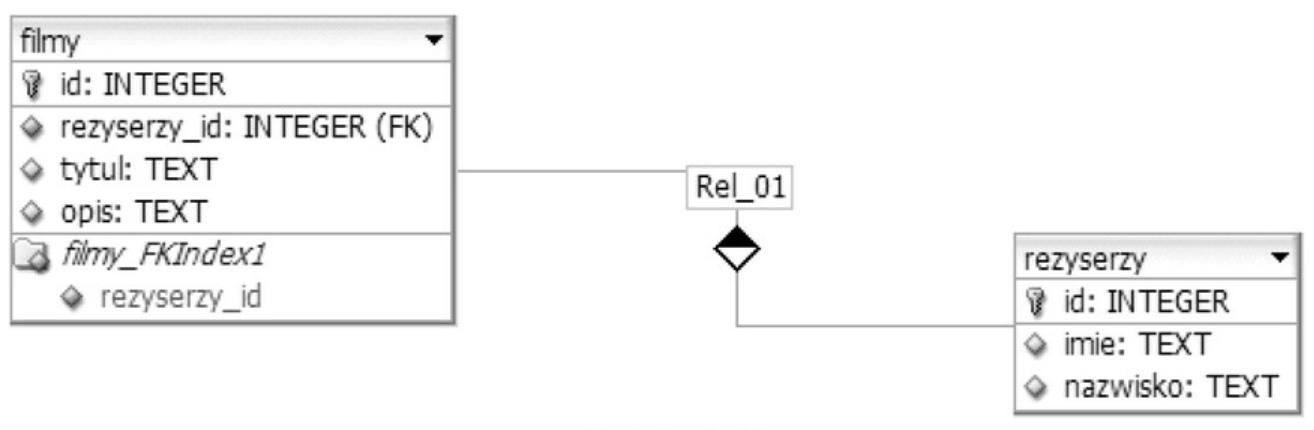

Na rysunku została przedstawiona relacja jeden do wielu. Łączy ona

W tabeli personel znajdują się pola: imie, nazwisko, pensja, staz. Aby otrzymać średnią pensję pracowników, dla których staż wynosi od 10 do 20 lat pracy włącznie, należy wykonać kwerendę:

Pole autor w tabeli ksiazka jest:

CREATE TABLE ksiazka (

id INT UNSIGNED NOT NULL AUTO_INCREMENT PRIMARY KEY,

tytul VARCHAR(200),

autor SMALLINT UNSIGNED NOT NULL,

CONSTRAINT `dane` FOREIGN KEY (autor) REFERENCES autorzy(id)

);

Celem testów wydajnościowych jest ocena

Jakie są odpowiednie kroki w odpowiedniej kolejności, które należy podjąć, aby nawiązać współpracę pomiędzy aplikacją internetową po stronie serwera a bazą danych SQL?

Które z poniższych stwierdzeń o językach programowania jest fałszywe?

W tabeli o nazwie pracownicy zdefiniowano klucz główny w typie INTEGER z atrybutami NOT NULL oraz AUTO_INCREMENT. Dodatkowo zdefiniowane zostały pola imie oraz nazwisko. W przypadku wykonania podanej kwerendy SQL, która dodaje dane i pomija pole klucza, w bazie danych MySQL nastąpi

| INSERT INTO pracownicy (imie, nazwisko) VALUES ('Anna', 'Nowak'); |

Aby ustanowić połączenie z serwerem bazy danych w języku PHP, należy użyć funkcji

Zakładając, że użytkownik nie miał wcześniej żadnych uprawnień, polecenie SQL przyzna użytkownikowi anna jedynie uprawnienia do

| GRANT SELECT, INSERT, UPDATE ON klienci TO anna; |

W tabeli produkt znajdują się artykuły wyprodukowane po roku 2000, posiadające pola nazwa oraz rok_produkcji. Jakie zapytanie SQL pokaże listę artykułów wyprodukowanych?

W SQL, aby uniemożliwić stworzenie konta przy wykonywaniu kwerendy CREATE USER, gdy konto już istnieje, można zastosować następującą składnię

Jakiego polecenia SQL należy użyć, aby usunąć z tabeli artykuly wiersze, które zawierają słowo "sto" w dowolnej lokalizacji pola tresc?

Aby zmienić strukturę już istniejącej tabeli przy użyciu zapytania SQL, należy użyć kwerendy

Ustalenie klucza obcego jest konieczne do skonstruowania

Jak wybrać nazwy produktów z tabeli sprzet zawierającej pola: nazwa, cena, liczbaSztuk, dataDodania, które zostały dodane w roku 2021, a ich cena jest poniżej 100 zł lub liczba sztuk przekracza 4, w sekcji WHERE?

Brak odpowiedzi na to pytanie.

Wskaż poprawne zdanie dotyczące poniższego polecenia. ```CREATE TABLE IF NOT EXISTS ADRES (ulica VARCHAR(70)) CHARACTER SET utf8); ```

Brak odpowiedzi na to pytanie.

W systemie baz danych sklepu znajdują się dwie tabele połączone relacją: produkty oraz oceny. Tabela oceny zawiera dowolną liczbę ocen wystawionych przez klientów dla konkretnego produktu, opisaną poprzez pola: id, ocena (pole numeryczne), produktID (klucz obcy). Aby uzyskać maksymalną ocenę dla produktu o ID wynoszącym 10, należy wykorzystać zapytanie

Brak odpowiedzi na to pytanie.

Funkcja agregująca MIN w SQL ma na celu obliczenie

Brak odpowiedzi na to pytanie.

Fragment kodu SQL wskazuje, że klucz obcy

Brak odpowiedzi na to pytanie.

W tabeli klienci w bazie danych sklepu internetowego występują m.in. pola całkowite: punkty,

liczbaZakupow oraz pole ostatnieZakupy typu DATE. Klauzula WHERE do zapytania wybierającego klientów, którzy posiadają ponad 3000 punktów lub zrealizowali zakupy więcej niż 100 razy, a ich ostatnie zakupy miały miejsce przynajmniej w roku 2022 ma formę

Brak odpowiedzi na to pytanie.

W przypadku tabeli z danymi osobowymi, może to być pole o nazwie nazwisko?

Brak odpowiedzi na to pytanie.

W zakresie ochrony serwera bazy danych przed atakami hakerównie wlicza się

Brak odpowiedzi na to pytanie.

Dostosowanie wyglądu strony dla konkretnego użytkownika i jego identyfikacja w serwisie są możliwe dzięki systemowi

Brak odpowiedzi na to pytanie.

Zgodnie z zasadami ACID dotyczącymi przeprowadzania transakcji wymóg izolacji (ang. isolation) wskazuje, że

Brak odpowiedzi na to pytanie.

Po zrealizowaniu polecenia użytkownik Jacek będzie miał możliwość

GRANT SELECT, INSERT ON baza1.mojaTabela TO 'Jacek'@'localhost';

Brak odpowiedzi na to pytanie.

W systemie zarządzania bazami danych MySQL komenda CREATE USER pozwala na

Brak odpowiedzi na to pytanie.

Jak utworzyć klucz obcy na wielu kolumnach podczas definiowania tabeli?

Brak odpowiedzi na to pytanie.

Jakie imiona spełniają warunek klauzuli LIKE w poniższym zapytaniu: SELECT imię FROM mieszkańcy WHERE imię LIKE '_r%';?

Brak odpowiedzi na to pytanie.