Pytanie 1

W systemie Linux, aby przejść do głównego katalogu w strukturze drzewiastej, używa się komendy

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

W systemie Linux, aby przejść do głównego katalogu w strukturze drzewiastej, używa się komendy

Drukarką przeznaczoną do druku etykiet i kodów kreskowych, która drukuje poprzez roztapianie pokrycia specjalnej taśmy, w wyniku czego barwnik z niej zostaje przyklejony do materiału, na którym następuje drukowanie jest drukarka

W systemach Windows, aby określić, w którym miejscu w sieci zatrzymał się pakiet, stosuje się komendę

W jakim miejscu są zapisane dane dotyczące kont użytkowników domenowych w systemach Windows Server?

Adres IP urządzenia, zapisany jako sekwencja 172.16.0.1, jest przedstawiony w systemie

Użycie trunkingowego połączenia między dwoma przełącznikami umożliwia

Jakim elementem sieci SIP jest telefon IP?

W systemie Windows 7 aby skopiować folder c:\test wraz z jego podfolderami na dysk zewnętrzny f:\, należy zastosować polecenie

Jakie zabezpieczenie w dokumentacji technicznej określa mechanizm zasilacza komputerowego zapobiegający przegrzaniu urządzenia?

Aby w systemie Windows ustawić właściwości wszystkich zainstalowanych urządzeń lub wyświetlić ich listę, należy użyć narzędzia

Domyślny port, na którym działa usługa "Pulpit zdalny", to

Który z poniższych adresów stanowi adres rozgłoszeniowy dla sieci 172.16.64.0/26?

Adres komórki pamięci został podany w kodzie binarnym 1110001110010100. Jak zapisuje się ten adres w systemie szesnastkowym?

Brak odpowiedzi na to pytanie.

Jakie zdanie charakteryzuje SSH Secure Shell?

Aby zrealizować usługę zdalnego uruchamiania systemów operacyjnych na komputerach stacjonarnych, należy w Windows Server zainstalować rolę

Jaką prędkość przesyłu danych określa standard sieci Ethernet IEEE 802.3z?

Aby zatrzymać wykonywanie programu zapisanego w pliku wsadowym Windows do momentu naciśnięcia dowolnego klawisza, należy zastosować komendę

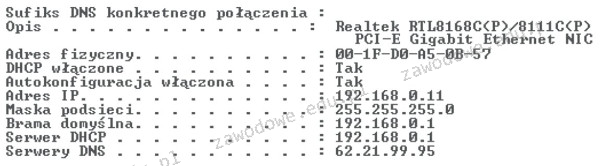

Na skutek użycia polecenia ipconfig uzyskano konfigurację przedstawioną na ilustracji. Jaki jest adres IP stacji roboczej, która została poddana testom?

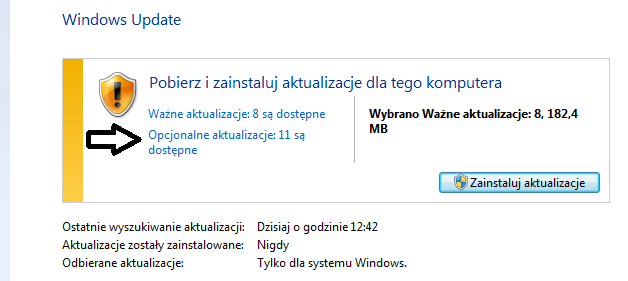

Jeśli użytkownik wybierze pozycję wskazaną strzałką, będzie mógł zainstalować aktualizacje

Bęben działający na zasadzie reakcji fotochemicznych jest wykorzystywany w drukarkach

Jakie miejsce nie jest zalecane do przechowywania kopii zapasowej danych z dysku twardego komputera?

Aby przetestować w systemie Windows poprawność działania nowo zainstalowanej drukarki, należy

Jak nazywa się kod kontrolny, który służy do wykrywania błędów oraz potwierdzania poprawności danych odbieranych przez stację końcową?

Jaki protokół sygnalizacyjny jest wykorzystywany w technologii VoIP?

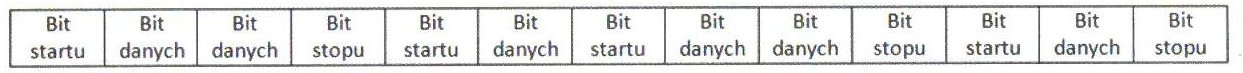

Jakiego typu transmisję danych przesyłanych za pomocą interfejsu komputera osobistego pokazano na ilustracji?

Jak wiele urządzeń może być podłączonych do interfejsu IEEE1394?

Do przechowywania fragmentów dużych plików programów oraz danych, które nie mieszczą się w całości w pamięci, wykorzystywany jest

Po zainstalowaniu Systemu Windows 7 dokonano zmiany w BIOS-ie komputera, skonfigurowano dysk SATA z AHCI na IDE. Po ponownym uruchomieniu systemu komputer będzie

Jakie polecenie w systemie Windows przeznaczonym dla stacji roboczej umożliwia ustalenie wymagań logowania dla wszystkich użytkowników tej stacji?

Plik ma wielkość 2 KiB. Co to oznacza?

Czynnikiem zagrażającym bezpieczeństwu systemu operacyjnego, który zmusza go do automatycznej aktualizacji, są

Jaki rodzaj kabla powinien być użyty do podłączenia komputera w miejscu, gdzie występują zakłócenia elektromagnetyczne?

Sygnatura (ciąg bitów) 55AA (w systemie szesnastkowym) kończy tablicę partycji. Jaka jest odpowiadająca jej wartość w systemie binarnym?

Jakie urządzenie umożliwia zwiększenie zasięgu sieci bezprzewodowej?

W drukarce laserowej do utrwalenia wydruku na papierze stosuje się

Dokumentacja końcowa dla planowanej sieci LAN powinna między innymi zawierać

Zgodnie z normą PN-EN 50173, minimalna liczba punktów rozdzielczych, które należy zainstalować, wynosi

Brak odpowiedzi na to pytanie.

Termin "PIO Mode" odnosi się do trybu operacyjnego

Które zestawienie: urządzenie - funkcja, którą pełni, jest niepoprawne?

Jakie oprogramowanie zabezpieczające przed nieautoryzowanym dostępem do sieci powinno być zainstalowane na serwerze, który udostępnia dostęp do internetu?

Brak odpowiedzi na to pytanie.