Pytanie 1

Oprogramowanie OEM (Original Equipment Manufacturer) jest przypisane do

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Oprogramowanie OEM (Original Equipment Manufacturer) jest przypisane do

Jak wygląda liczba 356 w systemie binarnym?

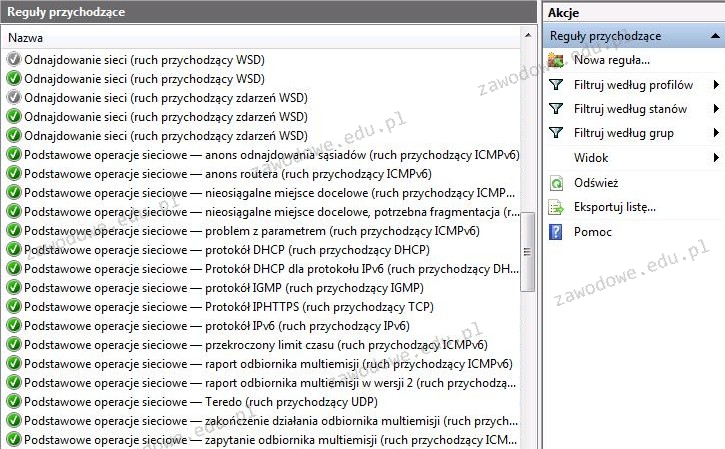

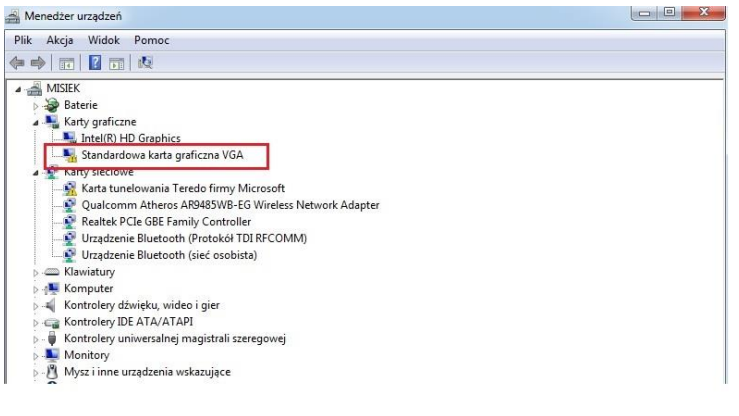

Zrzut ekranu ilustruje aplikację

Jaką rolę pełni usługa NAT działająca na ruterze?

Osoba korzystająca z komputera publikuje w sieci Internet pliki, które posiada. Prawa autorskie zostaną złamane, gdy udostępni

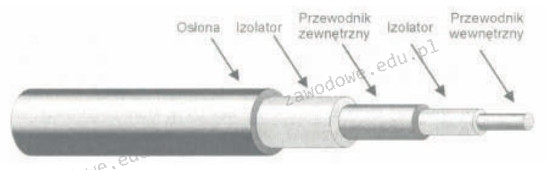

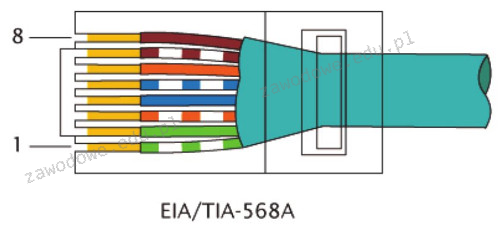

Na ilustracji przedstawiono przekrój kabla

W bezprzewodowej sieci firmowej aktywowano usługę, która zajmuje się tłumaczeniem nazw mnemonicznych. Co to za usługa?

W systemie Linux prawa dostępu do katalogu są ustawione w formacie rwx--x--x. Jaką liczbę odpowiadają tę konfigurację praw?

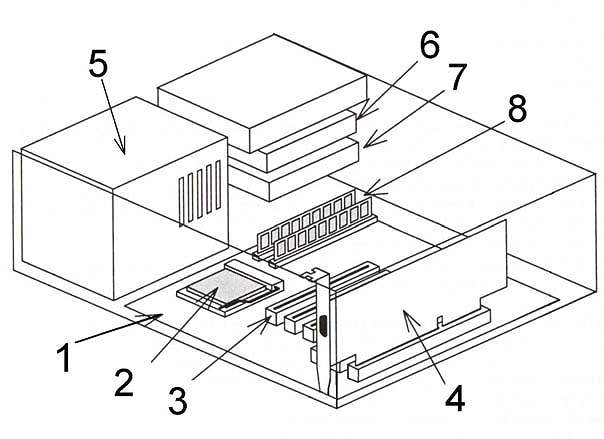

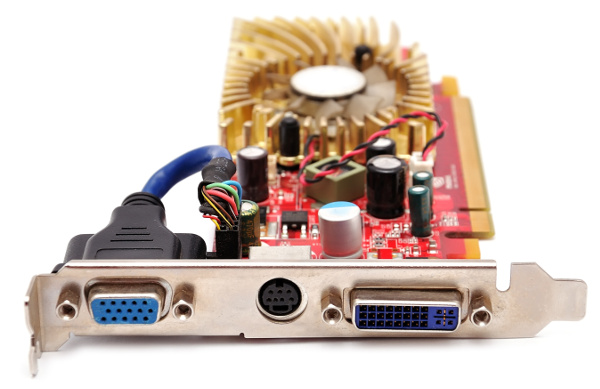

Na ilustracji karta rozszerzeń jest oznaczona numerem

Protokół stosowany do rozgłaszania w grupie, dzięki któremu hosty informują o swoim członkostwie, to

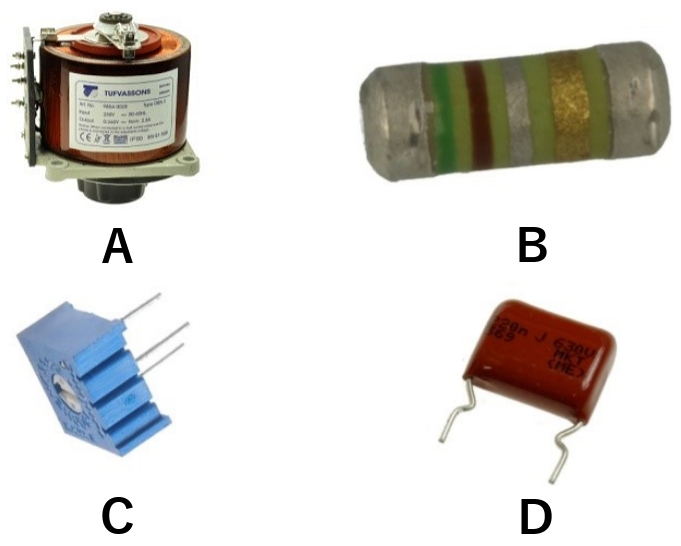

Wskaż ilustrację przedstawiającą kondensator stały?

Drukarka została zainstalowana w systemie Windows. Aby ustawić między innymi domyślną orientację wydruku, liczbę stron na arkusz oraz kolorystykę, podczas jej konfiguracji należy skorzystać z opcji

Określ, jaki jest rezultat wykonania powyższego polecenia.

| netsh advfirewall firewall add rule name="Open" dir=in action=deny protocol=TCP localport=53 |

Ile różnych sieci obejmują komputery z adresami IP podanymi w tabeli oraz przy standardowej masce sieci?

Zamianę uszkodzonych kondensatorów w karcie graficznej umożliwi

Jakie kroki powinien podjąć użytkownik, aby wyeliminować błąd zaznaczony na rysunku ramką?

Liczba FAFC w systemie heksadecymalnym odpowiada wartości liczbowej

Okablowanie wertykalne w sieci strukturalnej łączy

W sieci o adresie 192.168.20.0 użyto maski podsieci 255.255.255.248. Jak wiele adresów IP będzie dostępnych dla urządzeń?

Jakie napięcie jest obniżane z 230 V w zasilaczu komputerowym w standardzie ATX dla różnych podzespołów komputera?

AES (ang. Advanced Encryption Standard) to?

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue press DEL to setup. Naciśnięcie klawisza DEL spowoduje

Optyczna rozdzielczość to jeden z właściwych parametrów

Jakie są wartości zakresu częstotliwości oraz maksymalnej prędkości przesyłu danych w standardzie 802.11g WiFi?

W czterech różnych sklepach ten sam model komputera oferowany jest w różnych cenach. Gdzie można go kupić najtaniej?

Która z anten charakteryzuje się najwyższym zyskiem energetycznym oraz pozwala na nawiązywanie połączeń na dużą odległość?

Przydzielanie przestrzeni dyskowej w systemach z rodziny Windows

Analiza tłumienia w kablowym systemie przesyłowym umożliwia ustalenie

Jakie urządzenie w sieci lokalnej nie wydziela segmentów sieci komputerowej na kolizyjne domeny?

Jaki protokół jest stosowany do przesyłania danych w warstwie transportowej modelu ISO/OSI?

Do czego służy nóż uderzeniowy?

Użytkownik systemu Windows doświadcza komunikatów o niewystarczającej pamięci wirtualnej. Jak można rozwiązać ten problem?

Ile par kabli w standardzie 100Base-TX jest używanych do transmisji danych w obie strony?

W systemie Linux narzędzie fsck umożliwia

W standardzie Ethernet 100BaseTX do przesyłania danych używane są żyły kabla UTP podłączone do pinów

Najlepszym sposobem na zabezpieczenie domowej sieci Wi-Fi jest

Przy realizacji projektu dotyczącego sieci LAN wykorzystano medium transmisyjne standardu Ethernet 1000Base-T. Które z poniższych stwierdzeń jest prawdziwe?

Na przedstawionej fotografii karta graficzna ma widoczne złącza

Zamiana taśmy barwiącej wiąże się z eksploatacją drukarki

Na ilustracji zaprezentowane jest urządzenie do