Pytanie 1

Jaki jest pełny adres do logowania na serwer FTP o nazwie ftp.nazwa.pl?

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Jaki jest pełny adres do logowania na serwer FTP o nazwie ftp.nazwa.pl?

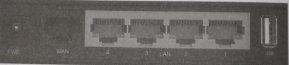

Na który port rutera należy podłączyć kabel od zewnętrznej sieci, aby uzyskać dostęp pośredni do Internetu?

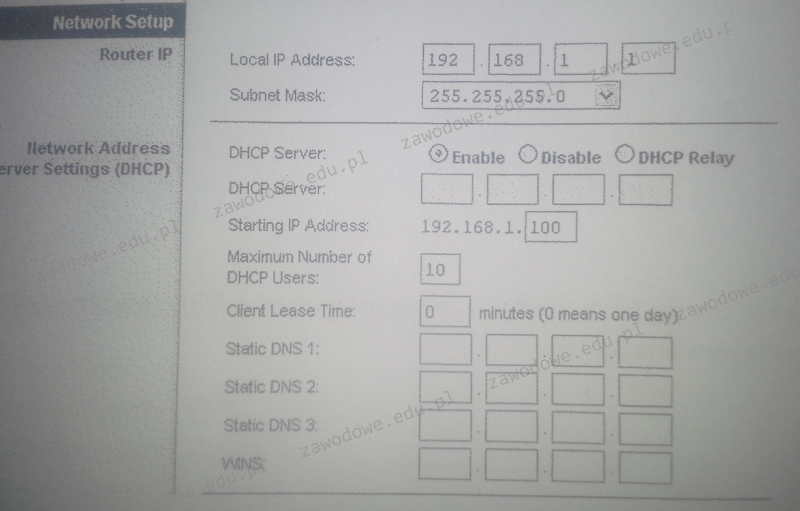

Na przedstawionym zrzucie panelu ustawień rutera można zauważyć, że serwer DHCP

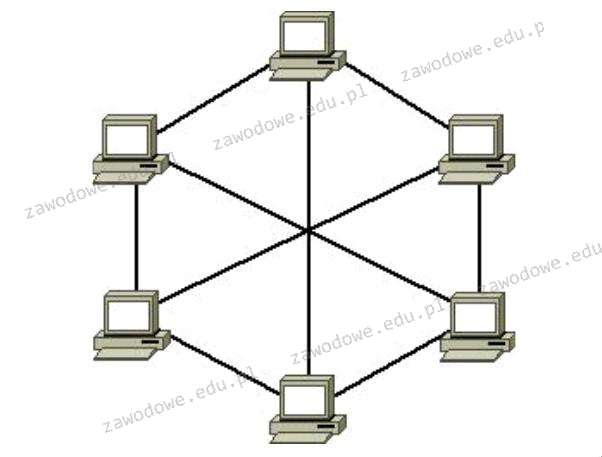

Jaką topologię sieci przedstawia rysunek?

Jakie urządzenie pozwoli na podłączenie drukarki, która nie jest wyposażona w kartę sieciową, do lokalnej sieci komputerowej?

W systemie NTFS do zmiany nazwy pliku konieczne jest posiadanie uprawnienia

Jeśli rozdzielczość myszki wynosi 200 dpi, a rozdzielczość monitora to Full HD, to aby przesunąć kursor w poziomie po ekranie, należy przemieścić mysz o

W systemie Linux plik posiada uprawnienia ustawione na 765. Grupa przypisana do tego pliku ma możliwość

Zaprezentowany tylny panel płyty głównej zawiera następujące interfejsy:

Nie wykorzystuje się do zdalnego kierowania stacjami roboczymi

Zarządzanie konfiguracją karty sieciowej w systemie Windows 7 realizuje polecenie

Który zakres adresów IPv4 jest poprawnie przypisany do danej klasy?

| Zakres adresów IPv4 | Klasa adresu IPv4 | |

|---|---|---|

| A. | 1.0.0.0 ÷ 127.255.255.255 | A |

| B. | 128.0.0.0 ÷ 191.255.255.255 | B |

| C. | 192.0.0.0 ÷ 232.255.255.255 | C |

| D. | 233.0.0.0 ÷ 239.255.255.255 | D |

Jak na diagramach sieciowych LAN oznaczane są punkty dystrybucyjne znajdujące się na różnych kondygnacjach budynku, zgodnie z normą PN-EN 50173?

Adres fizyczny karty sieciowej AC-72-89-17-6E-B2 zapisany jest w formacie

W jakim typie skanera stosuje się fotopowielacze?

Jakie polecenie powinien zastosować użytkownik systemu Linux, aby wydobyć zawartość archiwum o nazwie dane.tar?

Jaką pojemność ma dwuwarstwowa płyta Blu-ray?

Komunikat tekstowy BIOS POST od firmy Award o treści "Display switch is set incorrectly" sugeruje

AC-72-89-17-6E-B2 to adres MAC karty sieciowej zapisany w formacie

Jakie polecenie należy wykorzystać, aby zmienić właściciela pliku w systemie Linux?

Złącze umieszczone na płycie głównej, które umożliwia podłączanie kart rozszerzeń o różnych ilościach pinów, w zależności od wersji, nazywane jest

Liczba 45(H) przedstawiona w systemie ósemkowym jest równa

Co oznacza zapis 192.168.1/24 w kontekście maski podsieci?

Ile urządzeń jest w stanie współpracować z portem IEEE1394?

Podaj maksymalną liczbę hostów, które można przypisać w każdej z 8 równych podsieci, utworzonych z sieci o adresie 10.10.10.0/24.

Zgodnie z normą 802.3u w sieciach FastEthernet 100Base-FX stosuje się

Podczas konfiguracji nowego routera, użytkownik został poproszony o skonfigurowanie WPA2. Czego dotyczy to ustawienie?

Który z protokołów służy do weryfikacji poprawności połączenia pomiędzy dwoma hostami?

Przy realizacji projektu dotyczącego sieci LAN wykorzystano medium transmisyjne standardu Ethernet 1000Base-T. Które z poniższych stwierdzeń jest prawdziwe?

Uruchomienie polecenia msconfig w systemie Windows

Aby naprawić wskazaną awarię, należy

|

Jakie jest odpowiadające adresowi 194.136.20.35 w systemie dziesiętnym przedstawienie w systemie binarnym?

W systemie Linux do bieżącego śledzenia działających procesów wykorzystuje się polecenie:

Czym jest procesor Athlon 2800+?

Który z protokołów umożliwia terminalowe połączenie ze zdalnymi urządzeniami, zapewniając jednocześnie transfer danych w zaszyfrowanej formie?

Jak określana jest transmisja w obie strony w sieci Ethernet?

Która edycja systemu operacyjnego Windows Server 2008 charakteryzuje się najuboższym interfejsem graficznym?

W sieciach komputerowych miarą prędkości przesyłu danych jest

Jaką komendę należy wpisać w miejsce kropek, aby w systemie Linux wydłużyć standardowy odstęp czasowy między kolejnymi wysyłanymi pakietami przy użyciu polecenia ping?

Który protokół z warstwy aplikacji reguluje przesyłanie wiadomości e-mail?