Pytanie 1

Interfejs UDMA to typ interfejsu

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Interfejs UDMA to typ interfejsu

Jakie polecenie powinno być użyte do obserwacji lokalnych połączeń?

Narzędziem systemu Linux OpenSUSE dedykowanym między innymi do zarządzania systemem jest

Jakim protokołem połączeniowym w warstwie transportowej, który zapewnia niezawodność dostarczania pakietów, jest protokół

Który standard z rodziny IEEE 802 odnosi się do sieci bezprzewodowych, zwanych Wireless LAN?

Protokół pakietów użytkownika, który zapewnia dostarczanie datagramów w trybie bezpołączeniowym, to

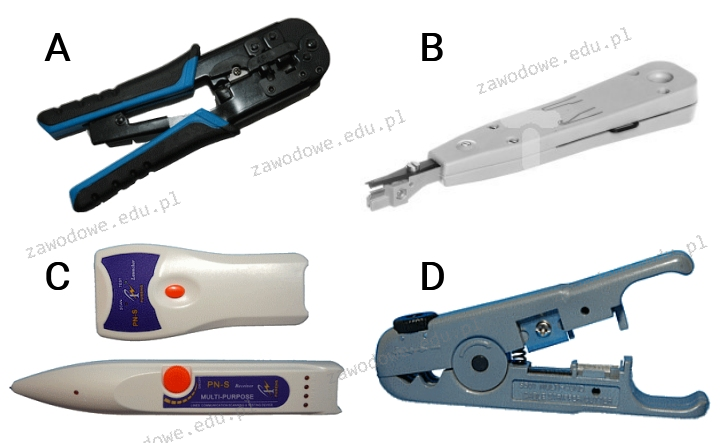

Jakie urządzenie powinno się zastosować do podłączenia żył kabla skrętki do gniazda Ethernet?

Aby połączyć projektor multimedialny z komputerem, złącze, którego NIEDOZWOLONO użyć to

Do konfiguracji i personalizacji środowiska graficznego GNOME w różnych systemach Linux należy wykorzystać program

W norma PN-EN 50174 brak jest wskazówek odnoszących się do

Urządzenie zaprezentowane na ilustracji jest wykorzystywane do zaciskania wtyków:

Aktywacja opcji Udostępnienie połączenia internetowego w systemie Windows powoduje automatyczne przydzielanie adresów IP dla komputerów (hostów) z niej korzystających. W tym celu używana jest usługa

Co oznacza skrót 'RAID' w kontekście systemów komputerowych?

Jaki zapis w systemie binarnym odpowiada liczbie 91 w systemie szesnastkowym?

Które z poniższych stwierdzeń dotyczących konta użytkownika Active Directory w systemie Windows jest prawdziwe?

Protokół SNMP (Simple Network Management Protocol) służy do

Wykonanie polecenia ```NET USER GRACZ * /ADD``` w wierszu poleceń systemu Windows spowoduje

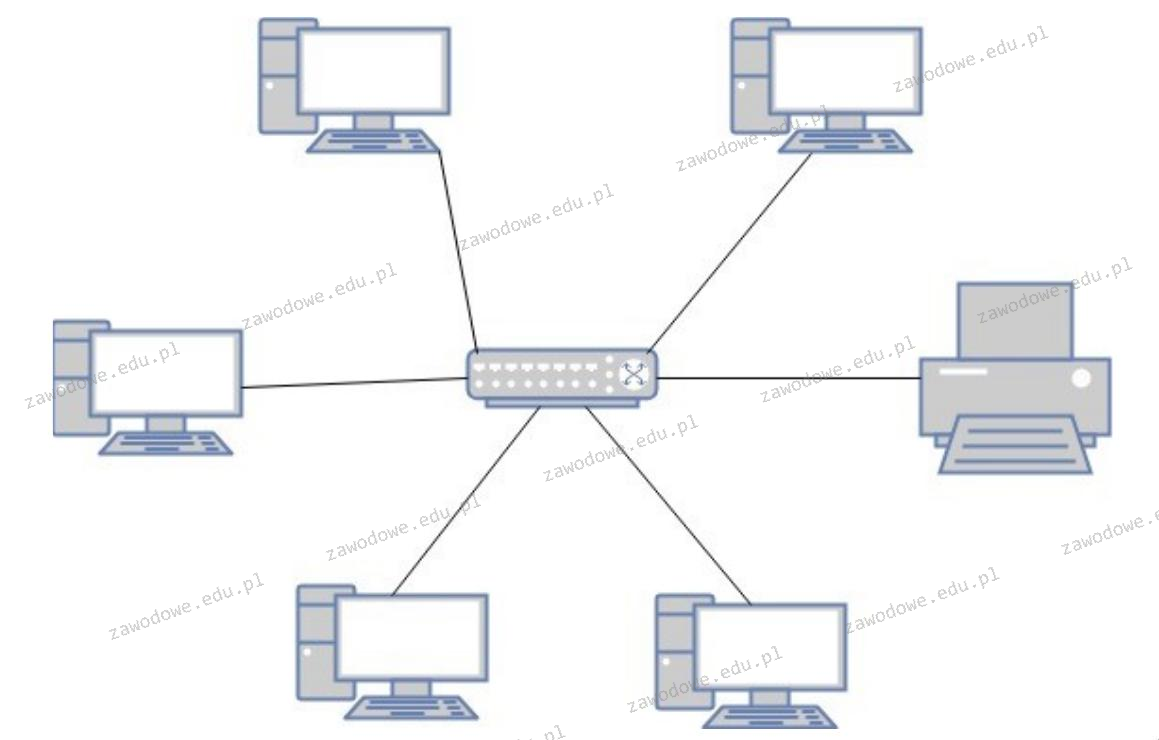

Jakie aktywne urządzenie pozwoli na nawiązanie połączenia z lokalną siecią dla 15 komputerów, drukarki sieciowej oraz rutera, wykorzystując kabel UTP?

Podczas zamykania systemu operacyjnego na ekranie pojawił się błąd, tak zwany bluescreen, 0x000000F3 Bug Check 0xF3 DISORDERLY_SHUTDOWN – niepowodzenie zamykania systemu, spowodowane brakiem pamięci. Błąd ten może wskazywać na

Użytkownik systemu Windows może korzystając z programu Cipher

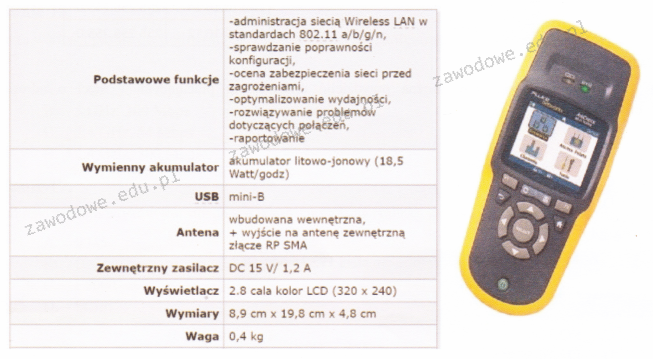

Jakie urządzenie diagnostyczne jest pokazane na ilustracji oraz opisane w specyfikacji zawartej w tabeli?

Który z poniższych programów nie jest wykorzystywany do zdalnego administrowania komputerami w sieci?

W którym miejscu w edytorze tekstu należy wprowadzić tekst lub ciąg znaków, który ma być widoczny na wszystkich stronach dokumentu?

Tryb pracy portu równoległego, bazujący na magistrali ISA, umożliwiający transfer danych do 2,4 MB/s, dedykowany dla skanerów i urządzeń wielofunkcyjnych, to

Który z zapisów stanowi pełną formę maski z prefiksem 25?

Jaką fizyczną topologię sieci komputerowej przedstawia ilustracja?

Liczba 45H w systemie ósemkowym wyraża się jako

Jakie urządzenie łączy sieć lokalną z siecią rozległą?

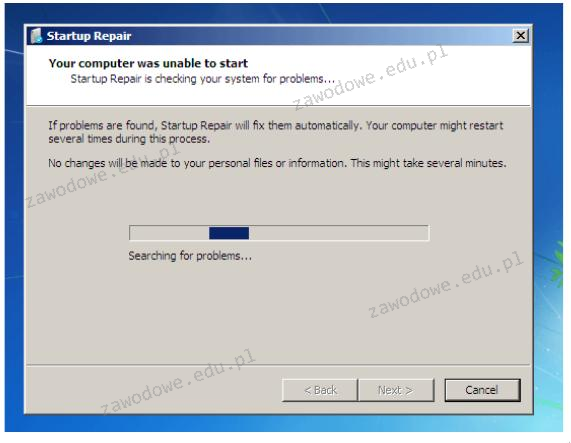

Komunikat, który pojawia się po uruchomieniu narzędzia do naprawy systemu Windows, może sugerować

Jakie urządzenie jest używane do mocowania pojedynczych żył kabla miedzianego w złączach?

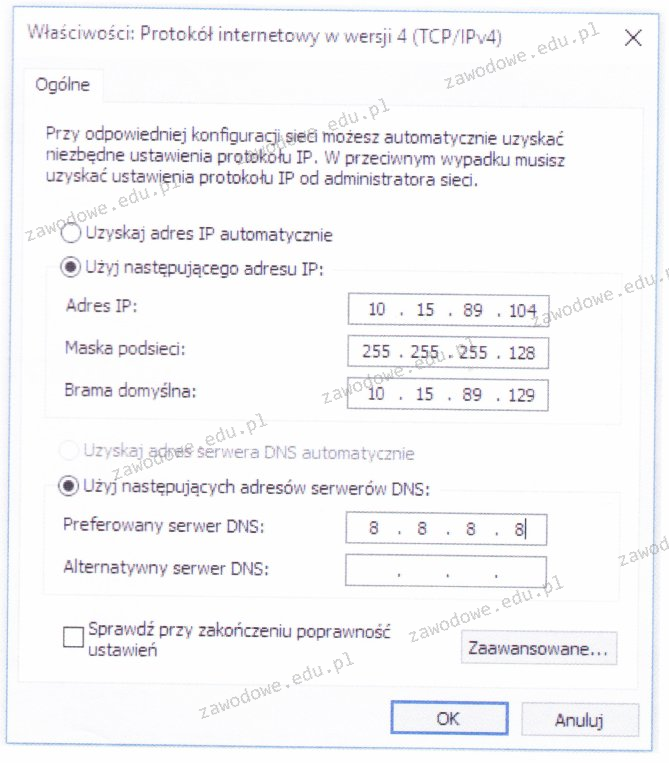

Schemat ilustruje ustawienia karty sieciowej dla urządzenia z adresem IP 10.15.89.104/25. Można z niego wywnioskować, że

Protokół ARP (Address Resolution Protocol) pozwala na przypisanie logicznych adresów warstwy sieciowej do rzeczywistych adresów warstwy

W systemach operacyjnych Windows konto z najwyższymi uprawnieniami domyślnymi przynależy do grupy

Który z poniższych zapisów stanowi właściwy adres w wersji IPv6?

W systemie Windows do przeprowadzania aktualizacji oraz przywracania sterowników sprzętowych należy wykorzystać narzędzie

Funkcja znana jako: "Pulpit zdalny" standardowo operuje na porcie

W projekcie sieci komputerowej przewiduje się użycie fizycznych adresów kart sieciowych. Która warstwa modelu ISO/OSI odnosi się do tych adresów w komunikacji?

Według normy PN-EN 50174 maksymalna długość trasy kabla poziomego kategorii 6 pomiędzy punktem abonenckim a punktem rozdzielczym w panelu krosowym wynosi

Kable światłowodowe nie są powszechnie używane w lokalnych sieciach komputerowych z powodu

W systemie Linux, co oznacza znak "~" w ścieżce dostępu do plików?