Pytanie 1

Podaj domyślny port, który służy do przesyłania poleceń w serwisie FTP.

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Podaj domyślny port, który służy do przesyłania poleceń w serwisie FTP.

Na podstawie tabeli ustal, ile kabli ekranowanych typu skrętka należy poprowadzić w listwie PCV typu LN 25x16.

| Typ listwy | Przewody | |||

|---|---|---|---|---|

| Przekrój czynny [mm²] | Ø 5,5 mm, np. FTP | Ø 7,2 mm, np. WDX pek 75-1,0/4,8 | Ø 10,6 mm, np. YDY 3 x 2,5 | |

| LN 20X10 | 140 | 2 | 1 | |

| LN 16X16 | 185 | 3 | 1 | 1 |

| LN 25X16 | 305 | 5 | 3 | 2 |

| LN 35X10.1 | 230 | 4 | 3 | |

| LN 35X10.2 | 115 + 115 | 4 | 1/1 | |

| LN 40X16.1 | 505 | 9 | 6 | 3 |

| LN 40X16.2 | 245 + 245 | 8 | 3/3 | 1/1 |

Parametr NEXT wskazuje na zakłócenie wywołane oddziaływaniem pola elektromagnetycznego

Jakie urządzenie pozwala na podłączenie drukarki bez karty sieciowej do sieci lokalnej komputerów?

Atak DDoS (ang. Distributed Denial of Service) na serwer spowoduje

Którego z elementów dokumentacji lokalnej sieci komputerowej nie uwzględnia dokumentacja powykonawcza?

Domyślnie dostęp anonimowy do zasobów serwera FTP pozwala na

Jakim skrótem nazywana jest sieć, która korzystając z technologii warstwy 1 i 2 modelu OSI, łączy urządzenia rozmieszczone na dużych terenach geograficznych?

Administrator zauważył wzmożony ruch w sieci lokalnej i podejrzewa incydent bezpieczeństwa. Które narzędzie może pomóc w identyfikacji tego problemu?

Która para: protokół – warstwa, w której dany protokół funkcjonuje, jest prawidłowo zestawiona według modelu TCP/IP?

Planowana sieć przypisana jest do klasy C. Sieć została podzielona na 4 podsieci, w których każda z nich obsługuje 62 urządzenia. Która z wymienionych masek będzie odpowiednia do realizacji tego zadania?

Przynależność komputera do danej sieci wirtualnej nie może być ustalana na podstawie

Przed przystąpieniem do podłączania urządzeń do sieci komputerowej należy wykonać pomiar długości przewodów. Dlaczego jest to istotne?

Narzędzie z grupy systemów Windows tracert służy do

Ile równych podsieci można utworzyć z sieci o adresie 192.168.100.0/24 z wykorzystaniem maski 255.255.255.192?

W jakiej warstwie modelu TCP/IP funkcjonuje protokół DHCP?

Którą maskę należy zastosować, aby komputery o adresach IPv4, przedstawionych w tabeli, były przydzielone do właściwych sieci?

| Adresy IPv4 komputerów | Oznaczenie sieci |

|---|---|

| 192.168.10.30 | Sieć 1 |

| 192.168.10.60 | Sieć 1 |

| 192.168.10.130 | Sieć 2 |

| 192.168.10.200 | Sieć 3 |

Na podstawie jakiego adresu przełącznik podejmuje decyzję o przesyłaniu ramki?

Aby zapewnić, że jedynie wybrane urządzenia mają dostęp do sieci WiFi, konieczne jest w punkcie dostępowym

Jakie miejsce nie powinno być używane do przechowywania kopii zapasowych danych z dysku twardego komputera?

Urządzenie sieciowe typu most (ang. Bridge) działa w:

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Z jakiego powodu adres 192.168.100.127 nie może zostać przypisany jako adres komputera w sieci 192.168.100.0/25?

Który z poniższych adresów jest adresem prywatnym zgodnym z dokumentem RFC 1918?

ARP (Adress Resolution Protocol) to protokół, którego zadaniem jest przekształcenie adresu IP na

W sieci o strukturze zaleca się, aby na powierzchni o wymiarach

Na ilustracji przedstawiono symbol

Którego z poniższych zadań nie wykonują serwery plików?

Które polecenie systemu Windows zostało zastosowane do sprawdzenia połączenia z serwerem DNS?

| 1 | <1 ms | <1 ms | <1 ms | livebox.home [192.168.1.1] |

| 2 | 44 ms | 38 ms | 33 ms | wro-bng1.tpnet.pl [80.50.118.234] |

| 3 | 34 ms | 39 ms | 33 ms | wro-r2.tpnet.pl [80.50.119.233] |

| 4 | 33 ms | 33 ms | 33 ms | 212.244.172.106 |

| 5 | 33 ms | 33 ms | 32 ms | dns2.tpsa.pl [194.204.152.34] |

| Trace complete. | ||||

Zastosowanie połączenia typu trunk między dwoma przełącznikami umożliwia

Umowa użytkownika w systemie Windows Serwer, która po wylogowaniu nie zachowuje zmian na serwerze oraz komputerze stacjonarnym i jest usuwana na zakończenie każdej sesji, to umowa

Wskaż protokół, którego wiadomości są używane przez polecenie ping?

Fragment specyfikacji którego urządzenia sieciowego przedstawiono na ilustracji?

| L2 Features | • MAC Address Table: 8K • Flow Control • 802.3x Flow Control • HOL Blocking Prevention • Jumbo Frame up to 10,000 Bytes • IGMP Snooping • IGMP v1/v2 Snooping • IGMP Snooping v3 Awareness • Supports 256 IGMP groups • Supports at least 64 static multicast addresses • IGMP per VLAN • Supports IGMP Snooping Querier • MLD Snooping • Supports MLD v1/v2 awareness • Supports 256 groups • Fast Leave • Spanning Tree Protocol • 802.1D STP • 802.1w RSTP | • Loopback Detection • 802.3ad Link Aggregation • Max. 4 groups per device/8 ports per group (DGS-1210-08P) • Max. 8 groups per device/8 ports per group (DGS-1210- 16/24/24P) • Max. 16 groups per device/8 ports per group (DGS-1210-48P) • Port Mirroring • One-to-One, Many-to-One • Supports Mirroring for Tx/Rx/Both • Multicast Filtering • Forwards all unregistered groups • Filters all unregistered groups • LLDP, LLDP-MED |

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Które z poniższych urządzeń sieciowych umożliwia segmentację sieci na poziomie warstwy 3 modelu OSI?

W topologii fizycznej gwiazdy wszystkie urządzenia działające w sieci są

Najefektywniejszym sposobem na zabezpieczenie prywatnej sieci Wi-Fi jest

W specyfikacji sieci Ethernet 1000Base-T maksymalna długość segmentu dla skrętki kategorii 5 wynosi

Narzędzie przedstawione na zdjęciu to

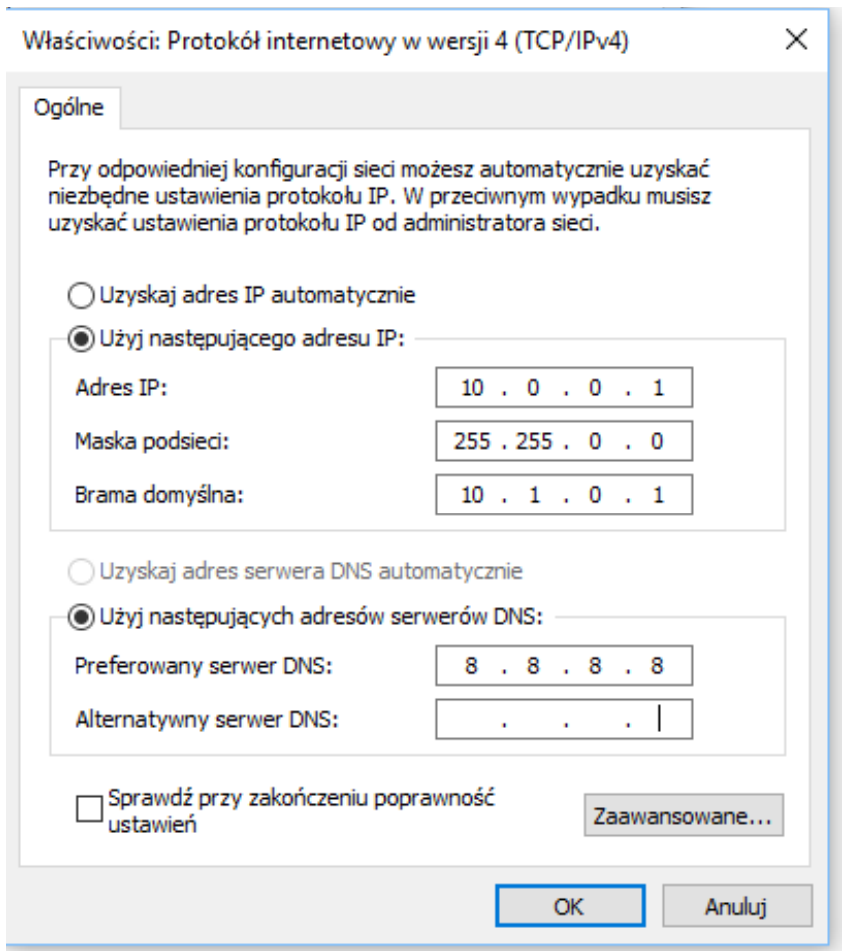

Komputer ma problem z komunikacją z komputerem w innej sieci. Która z przedstawionych zmian ustawiania w konfiguracji karty sieciowej rozwiąże problem?