Pytanie 1

Protokół, który komputery wykorzystują do informowania ruterów w swojej sieci o zamiarze dołączenia do określonej grupy multicastowej lub jej opuszczenia, to

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Protokół, który komputery wykorzystują do informowania ruterów w swojej sieci o zamiarze dołączenia do określonej grupy multicastowej lub jej opuszczenia, to

Aby uzyskać odpowiedź jak na poniższym zrzucie ekranu, należy wydać polecenie:

Server: Unknown Address: 192.168.0.1 Non-authoritative answer: Name: microsoft.com Addresses: 104.215.148.63 13.77.161.179 40.76.4.15 40.112.72.205 40.113.200.201

Jakie kanały powinno się wybrać dla trzech sieci WLAN 2,4 GHz, aby zredukować ich wzajemne zakłócenia?

Do ilu sieci należą komputery o adresach IPv4 przedstawionych w tabeli?

| Nazwa | Adres IP | Maska |

|---|---|---|

| Komputer 1 | 10.11.161.10 | 255.248.0.0 |

| Komputer 2 | 10.12.161.11 | 255.248.0.0 |

| Komputer 3 | 10.13.163.10 | 255.248.0.0 |

| Komputer 4 | 10.14.163.11 | 255.248.0.0 |

Komputer w sieci lokalnej ma adres IP 172.16.0.0/18. Jaka jest maska sieci wyrażona w postaci dziesiętnej?

Powyżej przedstawiono fragment pliku konfiguracyjnego usługi serwerowej w systemie Linux. Jest to usługa

authoritative; ddns-update-style ad-hoc; subnet 192.168.1.0 netmask 255.255.255.0 { range 192.168.1.2 192.168.1.100; option domain-name "egzamin.edu.pl"; option netbios-name-servers 192.168.1.1; option domain-name-servers 194.204.159.1, 194.204.152.34; default-lease-time 90000; option routers 192.168.1.1; option subnet-mask 255.255.255.0; option broadcast-address 192.168.1.255; }

Adres MAC (Medium Access Control Address) stanowi sprzętowy identyfikator karty sieciowej Ethernet w warstwie modelu OSI

Która z warstw modelu ISO/OSI określa protokół IP (Internet Protocol)?

Proces łączenia sieci komputerowych, który polega na przesyłaniu pakietów protokołu IPv4 przez infrastrukturę opartą na protokole IPv6 oraz w przeciwnym kierunku, nosi nazwę

Aby użytkownicy sieci lokalnej mogli przeglądać strony WWW przez protokoły HTTP i HTTPS, zapora sieciowa powinna pozwalać na ruch na portach

Do ilu sieci należą komputery o podanych w tabeli adresach IP i standardowej masce sieci?

| komputer 1 | 172.16.15.5 |

| komputer 2 | 172.18.15.6 |

| komputer 3 | 172.18.16.7 |

| komputer 4 | 172.20.16.8 |

| komputer 5 | 172.20.16.9 |

| komputer 6 | 172.21.15.10 |

Funkcja roli Serwera Windows 2012, która umożliwia obsługę ruterów NAT oraz ruterów BGP w sieciach lokalnych, to

Czy po zainstalowaniu roli Hyper-V na serwerze Windows można

W którym rejestrze systemu Windows znajdziemy informacje o błędzie spowodowanym brakiem synchronizacji czasu systemowego z serwerem NTP?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Stworzenie symulowanego środowiska komputerowego, które jest przeciwieństwem środowiska materialnego, określa się mianem

W celu zagwarantowania jakości usług QoS, w przełącznikach warstwy dostępu wdraża się mechanizm

Usługi na serwerze konfiguruje się za pomocą

Jaką rolę pełni serwer Windows Server, która pozwala na centralne zarządzanie i ustawianie tymczasowych adresów IP oraz związanych z nimi danych dla komputerów klienckich?

Protokół używany do konwertowania fizycznych adresów MAC na adresy IP w sieciach komputerowych to

Po zainstalowaniu roli usług domenowych Active Directory na serwerze Windows, możliwe jest

Administrator systemu Windows Server zamierza zorganizować użytkowników sieci w różnorodne grupy, które będą miały zróżnicowane uprawnienia do zasobów w sieci oraz na serwerze. Najlepiej osiągnie to poprzez zainstalowanie roli

W biurze rachunkowym potrzebne jest skonfigurowanie punktu dostępu oraz przygotowanie i podłączenie do sieci bezprzewodowej trzech komputerów oraz drukarki z WiFi. Koszt usługi konfiguracji poszczególnych elementów sieci wynosi 50 zł za każdy komputer, 50 zł za drukarkę i 100 zł za punkt dostępu. Jaki będzie całkowity wydatek związany z tymi pracami serwisowymi?

W lokalnej sieci stosowane są adresy prywatne. Aby nawiązać połączenie z serwerem dostępnym przez Internet, trzeba

Ustanawianie zaszyfrowanych połączeń pomiędzy hostami w publicznej sieci Internet, wykorzystywane w sieciach VPN (Virtual Private Network), to

Jakie jest adres rozgłoszeniowy (broadcast) dla hosta z adresem IP 192.168.35.202 oraz 26-bitową maską?

Które z zestawień: urządzenie – realizowana funkcja jest niepoprawne?

Jakie numery portów są domyślnie wykorzystywane przez protokół poczty elektronicznej POP3?

Gdy użytkownik wprowadza w wierszu poleceń komendę ping www.onet.pl, wyświetla się następujący komunikat: Żądanie polecenia ping nie może odnaleźć hosta www.onet.pl. Proszę sprawdzić nazwę i spróbować ponownie. Natomiast wpisując w wierszu poleceń komendę ping 213.180.141.140 (adres IP dla serwera www.onet.pl), użytkownik otrzymuje odpowiedź z serwera. Jakie mogą być przyczyny takiego zjawiska?

W jakiej warstwie modelu TCP/IP funkcjonuje protokół DHCP?

Za pomocą polecenia netstat w systemie Windows można zweryfikować

Ile bitów o wartości 1 występuje w standardowej masce adresu IPv4 klasy B?

Protokół stworzony do nadzorowania oraz zarządzania urządzeniami w sieci, oparty na architekturze klient-serwer, w którym jeden menedżer kontroluje od kilku do kilkuset agentów to

Jaki jest skrócony zapis maski sieci, której adres w zapisie dziesiętnym to 255.255.254.0?

Jakie urządzenie sieciowe pozwoli na przekształcenie sygnału przesyłanego przez analogową linię telefoniczną na sygnał cyfrowy w komputerowej sieci lokalnej?

Jaką maksymalną liczbę komputerów można zaadresować adresami IP w klasie C?

Które z komputerów o adresach IPv4 przedstawionych w tabeli należą do tej samej sieci?

|

Urządzenie warstwy dystrybucji, które odpowiada za połączenie odrębnych sieci oraz zarządzanie przepływem danych między nimi, nazywane jest

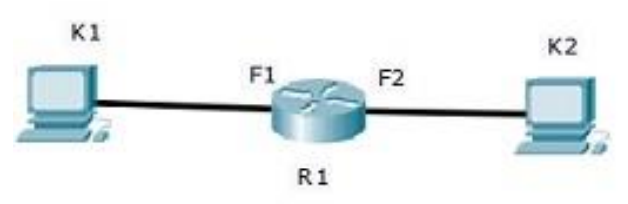

Komputery K1 i K2 nie mogą się komunikować. Adresacja urządzeń jest podana w tabeli. Co należy zmienić, aby przywrócić komunikację w sieci?

| Urządzenie | Adres | Maska | Brama |

|---|---|---|---|

| K1 | 10.0.0.2 | 255.255.255.128 | 10.0.0.1 |

| K2 | 10.0.0.102 | 255.255.255.192 | 10.0.0.1 |

| R1 (F1) | 10.0.0.1 | 255.255.255.128 | |

| R1 (F2) | 10.0.0.101 | 255.255.255.192 |

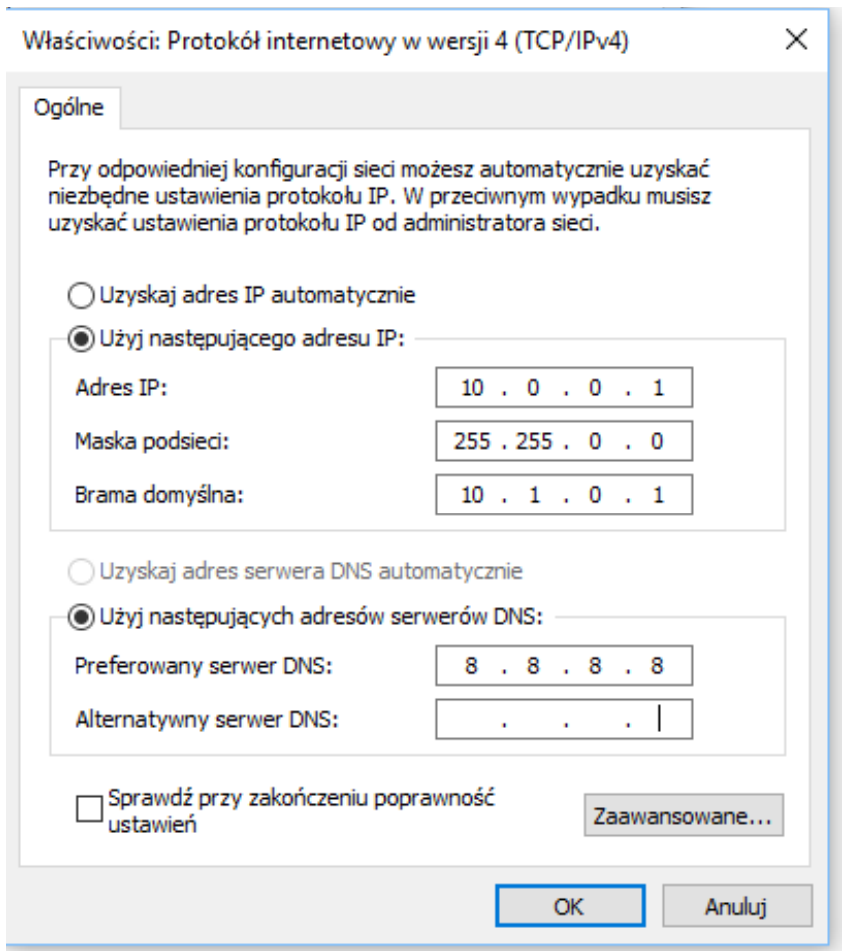

Komputer ma problem z komunikacją z komputerem w innej sieci. Która z przedstawionych zmian ustawiania w konfiguracji karty sieciowej rozwiąże problem?