Pytanie 1

Proporcja ładunku zgromadzonego na przewodniku do potencjału tego przewodnika definiuje jego

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Proporcja ładunku zgromadzonego na przewodniku do potencjału tego przewodnika definiuje jego

Narzędziem do zarządzania usługami katalogowymi w systemach Windows Server, które umożliwia przeniesienie komputerów do jednostki organizacyjnej wskazanej przez administratora, jest polecenie

Polecenie tar w systemie Linux służy do

Tusz żelowy wykorzystywany jest w drukarkach

W jaki sposób powinno się wpisać w formułę arkusza kalkulacyjnego odwołanie do komórki B3, aby przy przenoszeniu tej formuły w inne miejsce arkusza odwołanie do komórki B3 pozostało stałe?

W systemie Linux komenda tty pozwala na

Podczas instalacji systemu operacyjnego Linux należy wybrać odpowiedni typ systemu plików

Jakie urządzenie należy zastosować do pomiaru mocy zużywanej przez komputer?

Do akumulatora w jednostce ALU wprowadzono liczbę dziesiętną 253. Jak wygląda jej reprezentacja binarna?

W przypadku wpisania adresu HTTP w przeglądarkę internetową pojawia się błąd "403 Forbidden", co oznacza, że

Jak określa się technologię stworzoną przez firmę NVIDIA, która pozwala na łączenie kart graficznych?

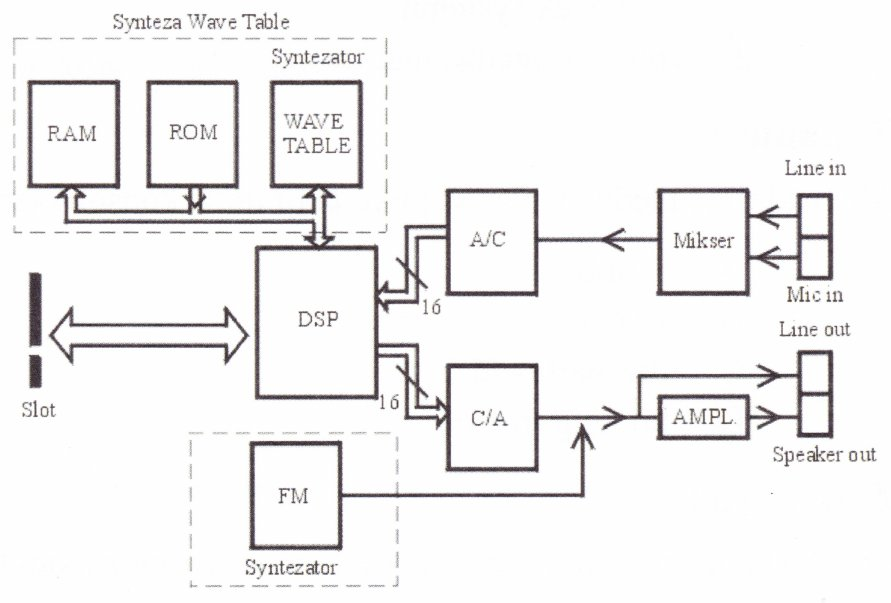

Na ilustracji przedstawiono diagram funkcjonowania

Która z macierzy RAID opiera się na replikacji dwóch lub więcej dysków twardych?

Według normy PN-EN 50174 maksymalna długość trasy kabla poziomego kategorii 6 pomiędzy punktem abonenckim a punktem rozdzielczym w panelu krosowym wynosi

Optyczna rozdzielczość to jeden z atrybutów

Jakie właściwości charakteryzują pojedyncze konto użytkownika w systemie Windows Serwer?

Programem, który pozwala na zdalne monitorowanie działań użytkownika w sieci lokalnej lub przejęcie pełnej kontroli nad zdalnym komputerem, jest

Norma opisująca standard transmisji Gigabit Ethernet to

Jaką maksymalną liczbę adresów można przypisać urządzeniom w sieci 10.0.0.0/22?

Aby nagrać dane na nośniku przedstawionym na ilustracji, konieczny jest odpowiedni napęd

Który z zapisów stanowi pełną formę maski z prefiksem 25?

Uruchomienie systemu Windows jest niemożliwe z powodu awarii oprogramowania. W celu przeprowadzenia jak najmniej inwazyjnej diagnostyki i usunięcia tej usterki, zaleca się

Thunderbolt stanowi interfejs

Z jaką minimalną efektywną częstotliwością taktowania mogą działać pamięci DDR2?

Jaką licencję musi mieć oprogramowanie, aby użytkownik mógł wprowadzać w nim zmiany?

System limitów dyskowych, umożliwiający kontrolowanie wykorzystania zasobów dyskowych przez użytkowników, nazywany jest

Aby podłączyć kabel w module Keystone, jakie narzędzie należy zastosować?

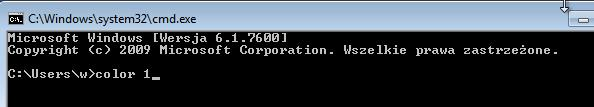

W systemie Windows zastosowanie przedstawionego polecenia spowoduje chwilową zmianę koloru

Zarządzaniem czasem procesora dla różnych zadań zajmuje się

Aby uporządkować dane pliku na dysku twardym, zapisane w klastrach, które nie sąsiadują ze sobą, tak aby znajdowały się w sąsiadujących klastrach, należy przeprowadzić

Czym jest kopia różnicowa?

Magistrala PCI-Express do przesyłania danych stosuje metodę komunikacyjną

Kasety z drukarek po zakończeniu użytkowania powinny zostać

Jakie polecenie w systemie Linux pozwala na zarządzanie uprawnieniami do plików oraz katalogów?

W systemie Windows Server narzędzie, które pozwala na zarządzanie zasadami grupowymi, to

Dokument służący do zaprezentowania oferty cenowej dla inwestora dotyczącej wykonania robót instalacyjnych sieci komputerowej, to

Aby stworzyć las w strukturze katalogów AD DS (Active Directory Domain Services), konieczne jest utworzenie przynajmniej

Procesory AMD z gniazdem AM2+ będą prawidłowo funkcjonować na płycie głównej, która ma podstawkę socket

Ile maksymalnie podstawowych partycji możemy stworzyć na dysku twardym używając MBR?

Który z standardów implementacji sieci Ethernet określa sieć opartą na kablu koncentrycznym, gdzie długość segmentu nie może przekraczać 185 m?