Pytanie 1

W trakcie instalacji oraz konfiguracji serwera DHCP w systemach z rodziny Windows Server, można wprowadzić zastrzeżenia dla adresów, które będą definiować

Wynik: 13/40 punktów (32,5%)

Wymagane minimum: 20 punktów (50%)

W trakcie instalacji oraz konfiguracji serwera DHCP w systemach z rodziny Windows Server, można wprowadzić zastrzeżenia dla adresów, które będą definiować

Zbiór usług sieciowych dla systemów z rodziny Microsoft Windows jest reprezentowany przez skrót

Co należy zrobić w pierwszej kolejności, gdy dysza w drukarce atramentowej jest zaschnięta z powodu długotrwałych przestojów?

Oznaczenie CE wskazuje, że

Który z podanych adresów IPv4 stanowi adres publiczny?

Wtyczka (modularne złącze męskie) przedstawiona na rysunku stanowi zakończenie przewodu

Prezentowana usterka ekranu laptopa może być spowodowana

Jakie są różnice pomiędzy poleceniem ps a poleceniem top w systemie Linux?

Jak nazywa się bezklasowa metoda podziału przestrzeni adresowej IPv4?

Który adres IP reprezentuje hosta działającego w sieci o adresie 192.168.160.224/28?

Na ilustracji zaprezentowano graficzny symbol

Główną rolą serwera FTP jest

Która z opcji konfiguracji ustawień konta użytkownika o ograniczonych uprawnieniach w systemie Windows jest dostępna dzięki narzędziu secpol?

Sekwencja 172.16.0.1, która reprezentuje adres IP komputera, jest zapisana w systemie

Kto jest odpowiedzialny za alokację czasu procesora dla konkretnych zadań?

Jakiego kodu numerycznego należy użyć w komendzie zmiany uprawnień do katalogu w systemie Linux, aby właściciel folderu miał prawa do zapisu i odczytu, grupa posiadała prawa do odczytu i wykonywania, a pozostali użytkownicy jedynie prawa do odczytu?

Tusz w żelu wykorzystywany jest w drukarkach

Jeden długi oraz dwa krótkie sygnały dźwiękowe BIOS POST od firm AMI i AWARD wskazują na wystąpienie błędu

Jakiego systemu plików powinno się użyć podczas instalacji dystrybucji Linux?

Urządzeniem peryferyjnym wykorzystywanym w fabrykach odzieżowych do wycinania elementów ubrań jest ploter

Przedstawiona na diagramie strategia zapisu kopii zapasowych na nośnikach nosi nazwę

| Day | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | 13 | 14 | 15 | 16 |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Media Set | A | A | A | A | A | A | A | A | ||||||||

| B | B | B | B | |||||||||||||

| C | C | C | ||||||||||||||

| E |

Gdzie w dokumencie tekstowym Word umieszczony jest nagłówek oraz stopka?

Co to jest serwer baz danych?

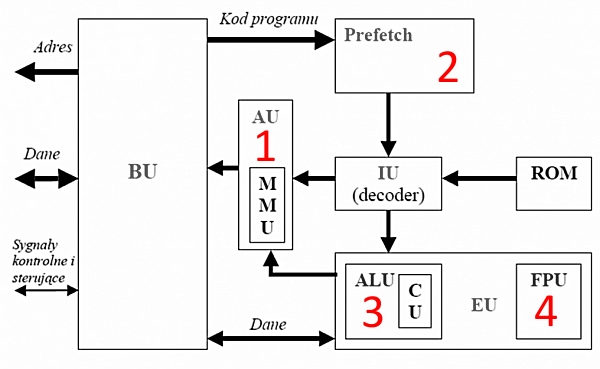

Koprocesor arytmetyczny, który pełni funkcję wykonywania obliczeń na liczbach zmiennoprzecinkowych w mikroprocesorze, został na schemacie oznaczony cyfrą

Po zainstalowaniu Systemu Windows 7 dokonano zmiany w BIOS-ie komputera, skonfigurowano dysk SATA z AHCI na IDE. Po ponownym uruchomieniu systemu komputer będzie

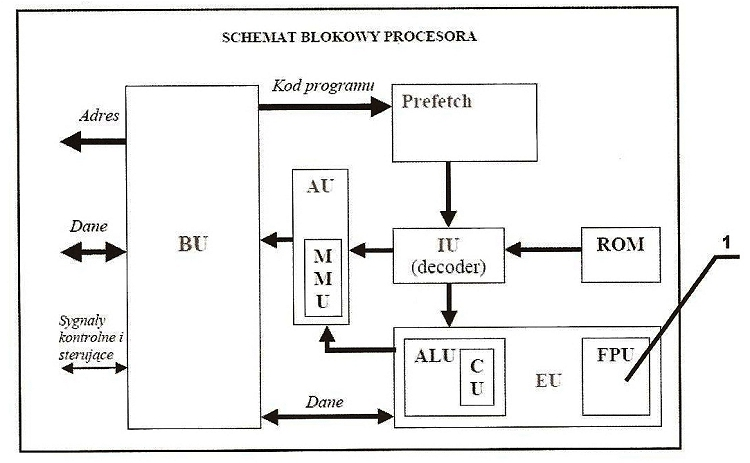

Element oznaczony numerem 1 w schemacie blokowym procesora pełni funkcję

Elementem, który jest odpowiedzialny za utrwalanie tonera na kartce podczas drukowania z drukarki laserowej, jest

Określ najprawdopodobniejszą przyczynę pojawienia się komunikatu: CMOS checksum error press F1 to continue press DEL to setup podczas uruchamiania systemu

Na stronie wydrukowanej na drukarce laserowej pojawiają się jaśniejsze i ciemniejsze obszary. Aby rozwiązać problemy z nieciągłością i jakością wydruku, należy

Po włączeniu komputera na ekranie wyświetlił się komunikat "Non-system disk or disk error. Replace and strike any key when ready". Możliwą przyczyną tego może być

Z informacji przedstawionych w tabeli wynika, że efektywna częstotliwość pamięci DDR SDRAM wynosi

| 184 styki |

| 64-bitowa szyna danych |

| Pojemność 1024 MB |

| Przepustowość 3200 MB/s |

Protokół transportowy bezpołączeniowy to

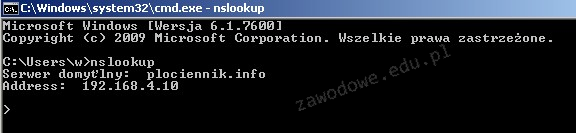

W terminalu systemu operacyjnego wydano komendę nslookup. Jakie dane zostały uzyskane?

W jakim protokole komunikacyjnym adres nadawcy ma długość 128 bitów?

Na rysunku można zobaczyć schemat topologii fizycznej, która jest kombinacją topologii

Na pliku z uprawnieniami zapisanymi w systemie liczbowym: 740 przeprowadzono polecenie chmod g-r. Jakie będą nowe uprawnienia pliku?

Jakie oprogramowanie pełni rolę serwera DNS w systemie Linux?

Administrator dostrzegł, że w sieci LAN występuje wiele kolizji. Jakie urządzenie powinien zainstalować, aby podzielić sieć lokalną na mniejsze domeny kolizji?

Urządzenie warstwy dystrybucji, które realizuje połączenie pomiędzy różnymi sieciami oraz kontroluje przepływ informacji między nimi, nazywane jest

Płyta główna wyposażona w gniazdo G2 będzie współpracowała z procesorem