Pytanie 1

W przypadku, gdy w tej samej przestrzeni będą funkcjonować jednocześnie dwie sieci WLAN zgodne ze standardem 802.11g, w celu zminimalizowania ryzyka wzajemnych zakłóceń, powinny one otrzymać kanały o numerach różniących się o

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

W przypadku, gdy w tej samej przestrzeni będą funkcjonować jednocześnie dwie sieci WLAN zgodne ze standardem 802.11g, w celu zminimalizowania ryzyka wzajemnych zakłóceń, powinny one otrzymać kanały o numerach różniących się o

Na urządzeniu znajduje się symbol, który stanowi certyfikat potwierdzający zgodność sprzętu w zakresie emisji promieniowania, ergonomii, efektywności energetycznej oraz ekologii, co przedstawiono na rysunku

Jaką maskę domyślną mają adresy IP klasy B?

Jakiego kodu numerycznego należy użyć w komendzie zmiany uprawnień do katalogu w systemie Linux, aby właściciel folderu miał prawa do zapisu i odczytu, grupa posiadała prawa do odczytu i wykonywania, a pozostali użytkownicy jedynie prawa do odczytu?

W metodzie dostępu do medium CSMA/CD (Carrier Sense Multiple Access with Collision Detection) stacja planująca rozpoczęcie transmisji sprawdza, czy w sieci ma miejsce ruch, a następnie

W układzie SI jednostką, która mierzy napięcie, jest

Jakie medium transmisyjne używają myszki Bluetooth do interakcji z komputerem?

Interfejs HDMI w komputerze umożliwia transfer sygnału

Symbol graficzny przedstawiony na rysunku wskazuje na opakowanie

Oblicz całkowity koszt brutto usług świadczonych przez serwisanta, uwzględniając koszt dojazdu wynoszący 55,00 zł netto.

Interfejs UDMA to interfejs

Który standard Gigabit Ethernet pozwala na tworzenie segmentów sieci o długości 550 m lub 5000 m przy prędkości transmisji 1 Gb/s?

Urządzenie sieciowe działające w trzeciej warstwie modelu ISO/OSI, obsługujące adresy IP, to

Aby obserwować przesył danych w sieci komputerowej, należy wykorzystać program typu

Na ilustracji zobrazowano okno ustawień rutera. Wprowadzone parametry sugerują, że

Która z kart graficznych nie będzie kompatybilna z monitorem, posiadającym złącza pokazane na ilustracji (zakładając, że nie można użyć adaptera do jego podłączenia)?

Aby zablokować oraz usunąć złośliwe oprogramowanie, takie jak exploity, robaki i trojany, konieczne jest zainstalowanie oprogramowania

Jaki protokół sygnalizacyjny jest wykorzystywany w technologii VoIP?

Lokalny komputer posiada adres 192.168.0.5. Po otwarciu strony internetowej z tego urządzenia, która rozpoznaje adresy w sieci, wyświetla się informacja, że jego adres to 195.182.130.24. Co to oznacza?

Jaką funkcję pełni polecenie tee w systemie Linux?

Podanie nieprawidłowych napięć do płyty głównej może skutkować

Gdy użytkownik wykonuje w wierszu poleceń komendę ping www.onet.pl, otrzymuje komunikat: "Żądanie polecenia ping nie może znaleźć hosta www.onet.pl Sprawdź nazwę i ponów próbę". Z kolei, po wpisaniu w wierszu poleceń komendy ping 213.180.141.140 (adres IP serwera www.onet.pl), użytkownik otrzymuje odpowiedź z serwera. Jakie mogą być przyczyny tej sytuacji?

W jakiej usłudze wykorzystywany jest protokół RDP?

Ile bitów trzeba wydzielić z części hosta, aby z sieci o adresie IPv4 170.16.0.0/16 utworzyć 24 podsieci?

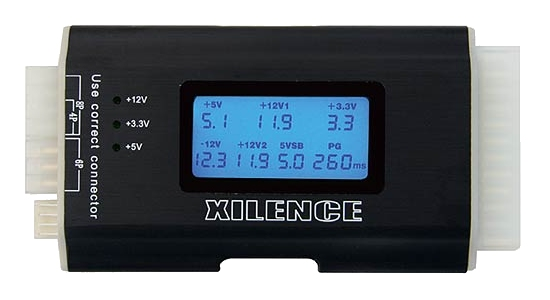

Przy użyciu urządzenia przedstawionego na ilustracji można sprawdzić działanie

Z jaką informacją wiąże się parametr TTL po wykonaniu polecenia ping?

W systemie Linux, aby wyszukać wszystkie pliki z rozszerzeniem txt, które znajdują się w katalogu /home/user i zaczynają się na literę a lub literę b lub literę c, należy wydać polecenie

Ustawienia przedstawione na diagramie dotyczą

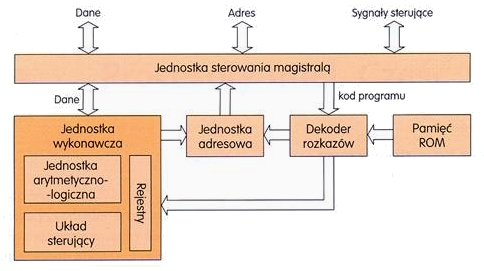

Na ilustracji przedstawiony jest schemat konstrukcji logicznej

W tabeli przedstawiono numery podzespołów, które są ze sobą kompatybilne

| Lp. | Podzespół | Parametry |

|---|---|---|

| 1. | Procesor | INTEL COREi3-4350- 3.60 GHz, x2/4, 4 MB, 54W, HD 4600, BOX, s-1150 |

| 2. | Procesor | AMD Ryzen 7 1800X, 3.60 GHz, 95W, s-AM4 |

| 3. | Płyta główna | GIGABYTE ATX, X99, 4x DDR3, 4x PCI-E 16x, RAID, HDMI, D-Port, D-SUB, 2x USB 3.1, 8 x USB 2.0, S-AM3+ |

| 4. | Płyta główna | Asus CROSSHAIR VI HERO, X370, SATA3, 4xDDR4, USB3.1, ATX, WI-FI AC, s- AM4 |

| 5. | Pamięć RAM | Corsair Vengeance LPX, DDR4 2x16GB, 3000MHz, CL15 black |

| 6. | Pamięć RAM | Crucial Ballistix DDR3, 2x8GB, 1600MHz, CL9, black |

Po zauważeniu przypadkowego skasowania istotnych danych na dysku, najlepszym sposobem na odzyskanie usuniętych plików jest

W przypadku dysku twardego, w jakiej jednostce wyrażana jest wartość współczynnika MTBF (Mean Time Between Failure)?

Która z grup w systemie Windows Serwer dysponuje najmniejszymi uprawnieniami?

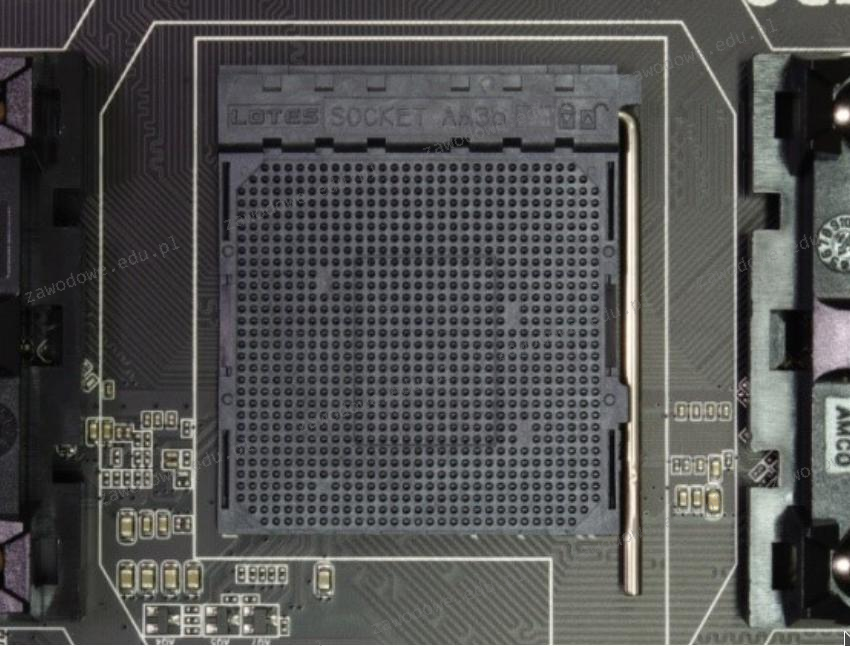

Na płycie głównej z gniazdem pokazanym na fotografii możliwe jest zainstalowanie procesora

Plik zajmuje 2KB. Jakie to jest?

Drugi monitor CRT, który jest podłączony do komputera, ma zastosowanie do

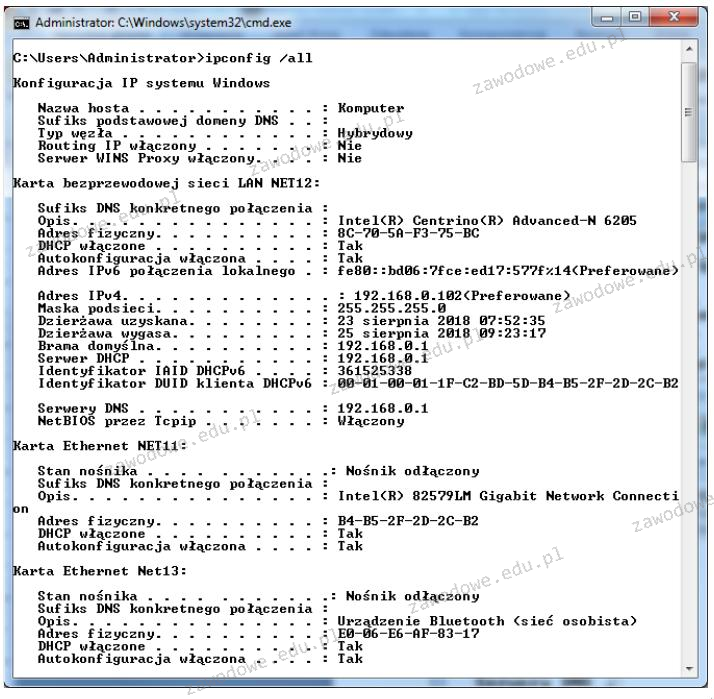

Analizując przedstawione wyniki konfiguracji zainstalowanych kart sieciowych w komputerze, można zauważyć, że

Liczba 22 umieszczona w adresie http://www.adres_serwera.pl:22 wskazuje na numer

Jakie jest rozgłoszeniowe IP dla urządzenia o adresie 171.25.172.29 z maską 255.255.0.0?

Na początku procesu uruchamiania sprzętowego komputera, wykonywany jest test