Pytanie 1

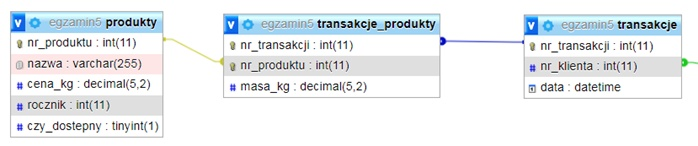

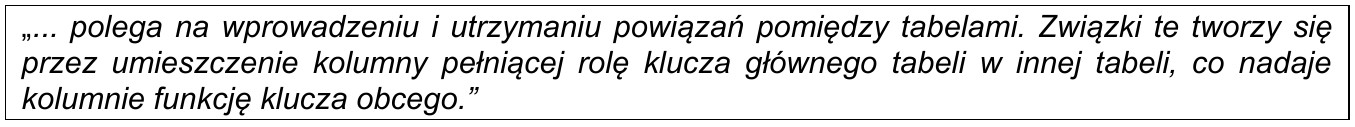

Na przedstawionej grafice widać fragment bazy danych. Jakie kwerendę należy zastosować, aby uzyskać nazwy produktów zakupionych przez klienta o id = 1?

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Na przedstawionej grafice widać fragment bazy danych. Jakie kwerendę należy zastosować, aby uzyskać nazwy produktów zakupionych przez klienta o id = 1?

Co wykonuje poniższy fragment kodu w JavaScript?

| n = "Napis1"; s = n.length; |

Do czego wykorzystywany jest program debugger?

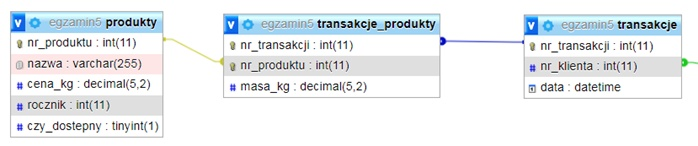

Określ rezultat wykonania skryptu stworzonego w języku PHP

W języku JavaScript stworzono funkcję o nazwie liczba_max, która porównuje trzy liczby naturalne przekazane jako argumenty i zwraca największą z nich. Jak powinno wyglądać prawidłowe wywołanie tej funkcji oraz uzyskanie jej wyniku?

W języku HTML, aby uzyskać następujący efekt formatowania, należy zapisać kod:

pogrubiony pochylony lub w górnym indeksie |

Jak można zweryfikować spójność danych w bazie MySQL?

Wskaż polecenie, które zostało opisane w ramce.

| Dla każdego przebiegu pętli aktualna wartość elementu tablicy jest przypisywana do zmiennej, a wskaźnik tablicy jest przesuwany o jeden, aż do osiągnięcia ostatniego elementu tablicy |

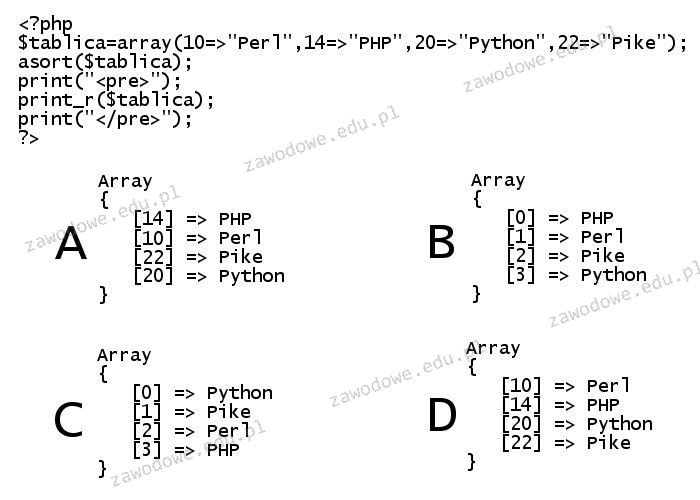

Jaką integralność określa przytoczona definicja?

Które polecenie SQL zaktualizuje w tabeli tab wartość Ania na Zosia w kolumnie kol?

W CSS należy ustawić tło dokumentu na obrazek rys.png. Obrazek powinien się powtarzać tylko w poziomej osi. Jaką definicję powinien mieć selektor body?

W języku CSS zdefiniowano następujące formatowanie:

h1 i {color: red;} Kolorem czerwonym zostanie zapisanyAby cofnąć uprawnienia danemu użytkownikowi, należy użyć polecenia

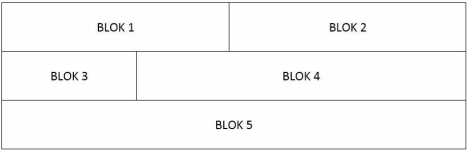

Na ilustracji przedstawiono projekt struktury bloków strony internetowej. Przy założeniu, że bloki są realizowane przy użyciu znaczników sekcji, ich stylizacja w CSS, poza określonymi szerokościami dla bloków: 1, 2, 3, 4 (blok 5 nie ma przypisanej szerokości), powinna obejmować właściwość

Liczba 0x142, przedstawiona w kodzie JavaScript, przyjmuje formę

Kwerenda umożliwiająca wprowadzenie zmian w wielu rekordach lub przeniesienie ich za pomocą jednej operacji nosi nazwę kwerendy

Ile maksymalnie znaczników <td> może być zastosowanych w tabeli, która ma trzy kolumny oraz trzy wiersze, nie zawierając przy tym złączeń komórek i wiersza nagłówkowego?

Jakim poleceniem SQL można zlikwidować z tabeli artykuly wiersze, które zawierają słowo "sto" w dowolnej lokalizacji pola tresc?

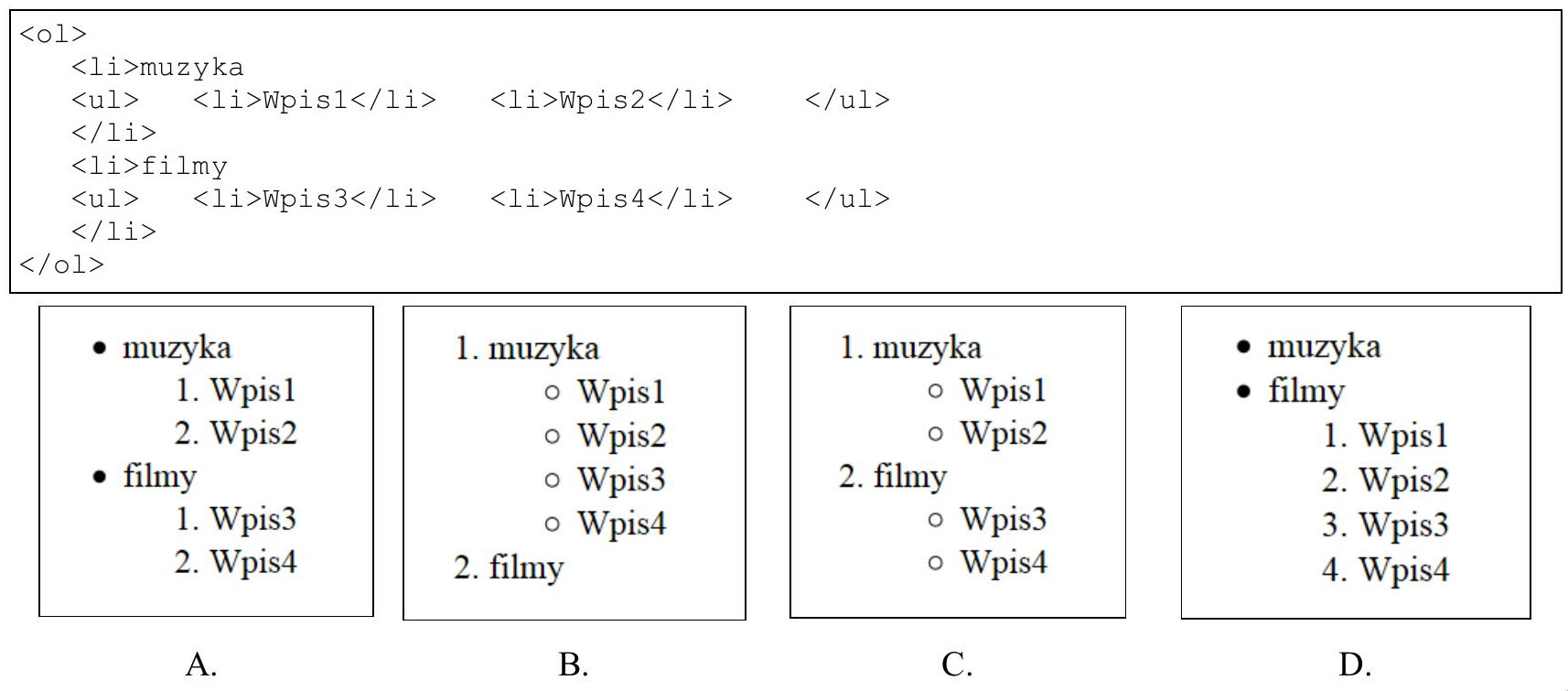

Która z list jest interpretacją podanego kodu?

W SQL przeprowadzono zapytanie, jednak jego realizacja nie powiodła się, co skutkowało błędem: #1396 - Operation CREATE USER failed for 'anna'@'localhost'. Możliwą przyczyną takiego zachowania bazy danych może być

CREATE USER 'anna'@'localhost' IDENTIFIED BY '54RTu8';

Jakie polecenie SQL umożliwia usunięcie z tabeli artykuly wierszy, w których pole tresc zawiera słowo „sto” w dowolnej lokalizacji?

Za pomocą podanego zapytania w tabeli zostanie wykonane

ALTER TABLE nazwa1 ADD nazwa2 DOUBLE NOT NULL;

Funkcję session_start() w PHP należy zastosować przy realizacji

Jaką instrukcję algorytmu ilustruje graficzna prezentacja bloku na zamieszczonym rysunku?

W teorii relacji operacja selekcji polega na

Jakie będzie wynikowe wyjście po uruchomieniu tego skryptu PHP?

| <?php $kolory = array("czarny", "zielony", "niebieski", "biały"); rsort($kolory); $ile = count($kolory); for($x = 0; $x < $ile; $x++) { echo $kolory[$x].", "; } ?> |

Dla którego akapitu zastosowano przedstawioną właściwość stylu CSS?

To jest paragraf, To jest paragraf, To jest paragraf, To jest paragraf, To jest paragraf

To jest paragraf, To jest paragraf, To jest paragraf, To jest paragraf, To jest paragraf

To jest paragraf, To jest paragraf, To jest paragraf, To jest paragraf, To jest paragraf

To jest paragraf, To jest paragraf, To jest paragraf, To jest paragraf, To jest paragraf

Jakiej właściwości CSS należy użyć, aby ustalić marginesy wewnętrzne dla danego elementu?

Podczas edytowania grafiki w programie do obróbki rastrowej należy usunąć kolory z obrazu, aby uzyskać wizualizację w odcieniach szarości. W tym celu można zastosować funkcję

Aby strona WWW mogła być przesyłana do przeglądarki w formie zaszyfrowanej, należy zastosować protokół

Która z reguł dotyczących sekcji w HTML jest właściwa?

W języku CSS wprowadzone zostało następujące formatowanie: ```h1 i {color:red;}``` Kolor czerwony będzie stosowany do

W języku HTML, aby stworzyć pole do wprowadzania hasła, w którym wpisywany tekst będzie ukrywany (zastępowany kropkami), należy zastosować znacznik

W grze komputerowej można przejść do kolejnego poziomu, gdy spełnione są trzy warunki: zdobycie 20 punktów, zebranie co najmniej 3 paczek oraz przebycie dystansu 200 m. Wyrażenie logiczne, które weryfikuje te warunki w języku JavaScript, to

Zdefiniowano bazę danych z tabelą sklepy, zawierającą pola: nazwa, ulica, miasto, branża. Aby odnaleźć wszystkie nazwy sklepów spożywczych znajdujących się wyłącznie we Wrocławiu, należy użyć kwerendy:

Model, w którym wszystkie dane są zapisane w jednej tabeli, określa się mianem

Aby ustanowić relację jeden do wielu, w tabeli reprezentującej stronę "wiele", konieczne jest zdefiniowanie

Witryna internetowa zawiera poziome menu w formie listy punktowanej. Aby elementy tej listy mogły być wyświetlane w jednej linii, należy przypisać selektorowi li właściwość

Jakie mechanizmy są kluczowe dla Systemu Zarządzania Bazą Danych?

Wykonanie następującego polecenia PHP umożliwia:

| $zapytanie = mysqli_query($db, "UPDATE ..."); |