Pytanie 1

Aby sprawdzić statystyki użycia pamięci wirtualnej w systemie Linux, należy sprawdzić zawartość pliku

Wynik: 15/40 punktów (37,5%)

Wymagane minimum: 20 punktów (50%)

Aby sprawdzić statystyki użycia pamięci wirtualnej w systemie Linux, należy sprawdzić zawartość pliku

Aby podłączyć kasę fiskalną wyposażoną w złącze komunikacyjne DB-9M do komputera stacjonarnego, należy zastosować przewód

Jakie środowisko powinien wybrać administrator sieci, aby zainstalować serwer dla stron WWW w systemie Linux?

Informacje ogólne na temat zdarzeń systemowych w systemie Linux są zapisywane w

Do monitorowania aktywnych połączeń sieciowych w systemie Windows służy polecenie

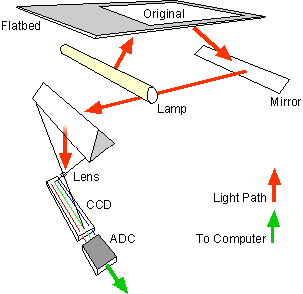

Przedstawiony schemat przedstawia zasadę działania

W sieciach bezprzewodowych Ad-Hoc (Independent Basic Service Set) wykorzystywana jest fizyczna struktura

Norma PN-EN 50173 rekomenduje montaż przynajmniej

Narzędzie zaprezentowane na rysunku jest wykorzystywane do przeprowadzania testów

Jaki jest główny cel stosowania maski podsieci?

Który interfejs bezprzewodowy, komunikacji krótkiego zasięgu pomiędzy urządzeniami elektronicznymi, korzysta z częstotliwości 2,4 GHz?

Aby umożliwić wymianę informacji pomiędzy sieciami VLAN, wykorzystuje się

Który z adresów IPv4 jest odpowiedni do ustawienia interfejsu serwera DNS zarejestrowanego w lokalnych domenach?

Dostarczanie błędnych napięć do płyty głównej może spowodować

Jaki procesor powinien być zastosowany przy składaniu komputera osobistego z płytą główną Asus M5A78L-M/USB3 AMD760G socket AM3+?

Na płycie głównej z chipsetem Intel 865G

W przypadku awarii którego urządzenia w sieci lokalnej, cała sieć przestaje działać w topologii magistrali?

Która para: protokół – warstwa, w której funkcjonuje protokół, jest prawidłowo zestawiona według modelu TCP/IP?

Jaką maksymalną liczbę podstawowych partycji na dysku twardym z tablicą MBR można utworzyć za pomocą narzędzia Zarządzanie dyskami dostępnego w systemie Windows?

Która z kopii w trakcie archiwizacji plików pozostawia ślad archiwizacji?

System S.M.A.R.T. jest wykorzystywany do nadzorowania działania oraz identyfikacji usterek

Jaki port na tylnym panelu płyty głównej jest w dokumentacji określany jako port zgodny z normą RS232C?

Jak skonfigurować dziennik w systemie Windows Server, aby rejestrować zarówno udane, jak i nieudane próby logowania użytkowników oraz działania na zasobach dyskowych?

Urządzenie warstwy dystrybucji, które umożliwia komunikację pomiędzy różnymi sieciami, to

Jakie polecenie w systemie operacyjnym Windows służy do wyświetlenia konfiguracji interfejsów sieciowych?

W adresie IP z klasy A, wartość pierwszego bajtu mieści się w zakresie

Jak określa się technologię stworzoną przez firmę NVIDIA, która pozwala na łączenie kart graficznych?

Zarządzaniem drukarkami w sieci, obsługiwaniem zadań drukowania oraz przyznawaniem uprawnień do drukarek zajmuje się serwer

W jakim systemie występuje jądro hybrydowe (kernel)?

Jakim parametrem definiuje się stopień zmniejszenia mocy sygnału w danej parze przewodów po przejściu przez cały tor kablowy?

Które urządzenie pomiarowe wykorzystuje się do określenia wartości napięcia w zasilaczu?

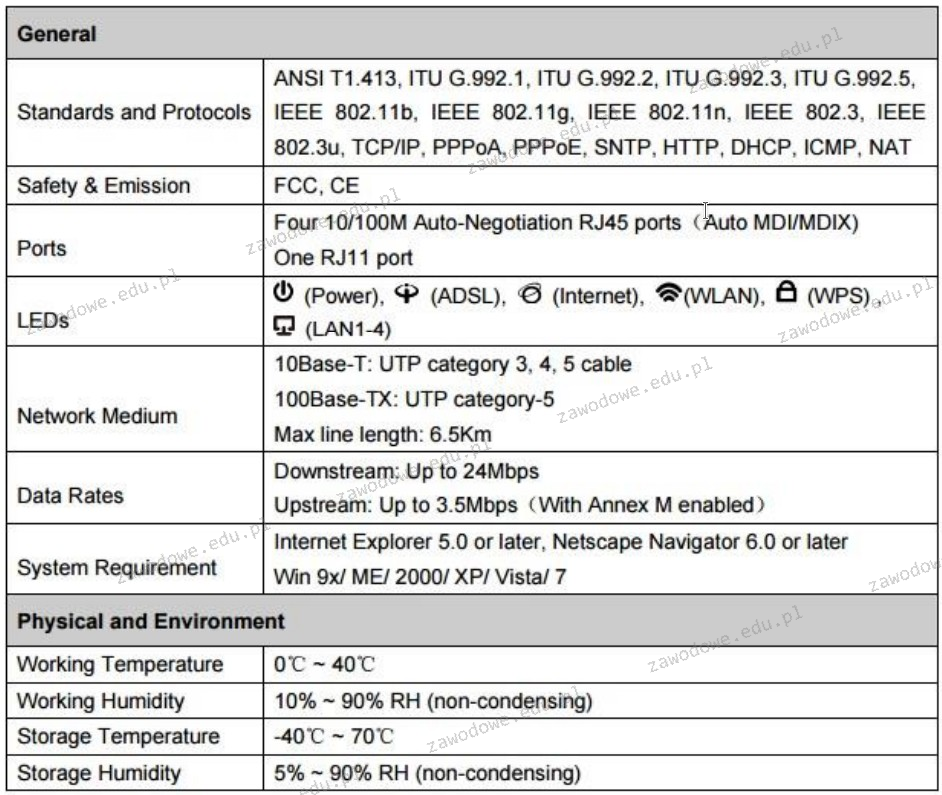

Przedstawiona specyfikacja techniczna odnosi się do

RAMDAC konwerter przekształca sygnał

Protokół TCP (Transmission Control Protocol) funkcjonuje w trybie

Ile bitów minimum będzie wymaganych w systemie binarnym do zapisania liczby szesnastkowej 110ₕ?

Profil użytkownika systemu Windows, który można wykorzystać do logowania na dowolnym komputerze w sieci, przechowywany na serwerze i mogący być edytowany przez użytkownika, to profil

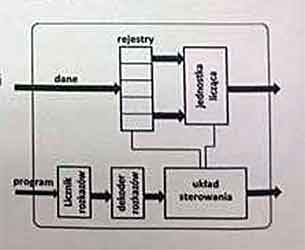

Rejestry widoczne na diagramie procesora mają rolę

Znak przedstawiony na ilustracji, zgodny z normą Energy Star, wskazuje na urządzenie

Na który port rutera należy podłączyć kabel od zewnętrznej sieci, aby uzyskać dostęp pośredni do Internetu?

Na podstawie filmu wskaż z ilu modułów składa się zainstalowana w komputerze pamięć RAM oraz jaką ma pojemność.