Pytanie 1

Umowa, na podstawie której użytkownik ma między innymi dostęp do kodu źródłowego oprogramowania w celu jego analizy i ulepszania, to licencja

Wynik: 7/40 punktów (17,5%)

Wymagane minimum: 20 punktów (50%)

Umowa, na podstawie której użytkownik ma między innymi dostęp do kodu źródłowego oprogramowania w celu jego analizy i ulepszania, to licencja

W interfejsie graficznym systemów Ubuntu lub SuSE Linux, aby zainstalować aktualizacje programów systemowych, można zastosować aplikacje

Aby podłączyć drukarkę igłową o wskazanych parametrach do komputera, należy umieścić kabel dołączony do drukarki w porcie

Polecenie uname -s w systemie Linux jest wykorzystywane do sprawdzenia

Aby uzyskać uprawnienia administratora w systemie Linux, należy w terminalu wpisać polecenie

Adware to program komputerowy

Industry Standard Architecture to norma magistrali, według której szerokość szyny danych wynosi

Osoba pragnąca jednocześnie drukować dokumenty w wersji oryginalnej oraz trzech kopiach na papierze samokopiującym, powinna nabyć drukarkę

Wykonane polecenia, uruchomione w interfejsie CLI rutera marki CISCO, spowodują ```Router#configure terminal Router(config)#interface FastEthernet 0/0 Router(config-if)#ip address 10.0.0.1 255.255.255.0 Router(config-if)#ip nat inside```

Licencja Windows OEM nie umożliwia wymiany

Czym wyróżniają się procesory CISC?

W systemach operacyjnych z rodziny Windows odpowiednikiem programu fsck z systemu Linux jest aplikacja

Oprogramowanie, które regularnie przerywa działanie przez pokazanie komunikatu o konieczności uiszczenia opłaty, co prowadzi do zniknięcia tego komunikatu, jest dystrybuowane na podstawie licencji

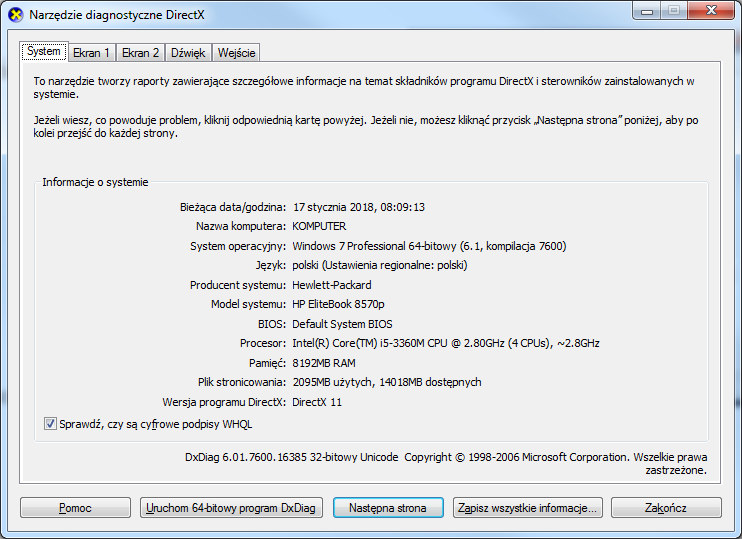

Aby uruchomić przedstawione narzędzie systemu Windows, należy użyć polecenia

Modułem pamięci RAM, kompatybilnym z płytą główną GIGABYTE GA-X99- ULTRA GAMING/ X99/ 8x DDR4 2133, ECC, max 128GB/ 4x PCI-E 16x/ RAID/ USB 3.1/ S-2011-V3/ATX, jest pamięć

Aby zapobiec uszkodzeniu sprzętu w trakcie modernizacji laptopa polegającej na wymianie modułów pamięci RAM, należy

Użytkownicy w sieciach bezprzewodowych mogą być uwierzytelniani zdalnie przy pomocy usługi

Który z poniższych elementów jest częścią mechanizmu drukarki atramentowej?

Kiedy w komórce arkusza MS Excel zamiast liczb wyświetlają się znaki ########, to przede wszystkim należy zweryfikować, czy

Co otrzymujemy po zsumowaniu liczb 33(8) oraz 71(8)?

Zastosowanie symulacji stanów logicznych w obwodach cyfrowych pozwala na

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Linux prawidłowo ustawia kartę sieciową, przypisując adres IP oraz maskę sieci dla interfejsu eth1?

Brak odpowiedzi na to pytanie.

Komunikat "BIOS checksum error" pojawiający się w trakcie startu komputera zazwyczaj wskazuje na

Brak odpowiedzi na to pytanie.

Który kolor żyły nie występuje w kablu typu skrętka?

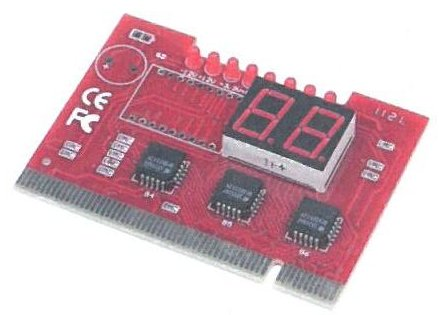

Na ilustracji zaprezentowano

Brak odpowiedzi na to pytanie.

W topologii gwiazdy każde urządzenie działające w sieci jest

Brak odpowiedzi na to pytanie.

Aby przygotować do pracy skaner, którego opis zawarto w tabeli, należy w pierwszej kolejności

| Skaner przenośny IRIScanBook 3 |

| Bezprzewodowy, zasilany baterią i bardzo lekki. Można go przenosić w dowolne miejsce! |

| Idealny do skanowania książek, czasopism i gazet |

| Rozdzielczość skanowania 300/600/900 dpi |

| Prędkość skanowania: 2 sek. dla tekstów biało-czarnych / 3 sek. dla tekstów kolorowych |

| Bezpośrednie skanowanie do formatu PDF i JPEG |

| Zapis skanu na kartę microSD ™ (w zestawie) |

| Kolorowy ekran (do podglądu zeskanowanych obrazów) |

| 3 baterie alkaliczne AAA (w zestawie) |

Brak odpowiedzi na to pytanie.

Jakie jest tworzywo eksploatacyjne w drukarce laserowej?

Brak odpowiedzi na to pytanie.

Jaki typ grupy jest automatycznie przypisany dla nowo tworzonej grupy w kontrolerze domeny systemu Windows Server?

Brak odpowiedzi na to pytanie.

W lokalnej sieci protokołem odpowiedzialnym za dynamiczną konfigurację adresów IP jest

Brak odpowiedzi na to pytanie.

Wskaż urządzenie, które należy wykorzystać do połączenia drukarki wyposażonej w interfejs Wi-Fi z komputerem stacjonarnym bez interfejsu Wi-Fi, ale z interfejsem USB.

Brak odpowiedzi na to pytanie.

Dysk znajdujący się w komputerze ma zostać podzielony na partycje. Jaką maksymalną liczbę partycji rozszerzonych można utworzyć na jednym dysku?

Brak odpowiedzi na to pytanie.

Które z urządzeń sieciowych jest przedstawione na grafice?

Brak odpowiedzi na to pytanie.

Zdiagnostykowane wyniki wykonania polecenia systemu Linux odnoszą się do ```/dev/sda: Timing cached reads: 18100 MB in 2.00 seconds = 9056.95 MB/sec```

Brak odpowiedzi na to pytanie.

Do zainstalowania serwera proxy w systemie Linux, konieczne jest zainstalowanie aplikacji

Brak odpowiedzi na to pytanie.

Który z protokołów umożliwia terminalowe połączenie ze zdalnymi urządzeniami, zapewniając jednocześnie transfer danych w zaszyfrowanej formie?

Brak odpowiedzi na to pytanie.

W systemie Linux uruchomiono skrypt z czterema argumentami. Jak można uzyskać dostęp do listy wszystkich wartości w skrypcie?

Brak odpowiedzi na to pytanie.

Który zakres adresów pozwala na komunikację multicast w sieciach z użyciem adresacji IPv6?

Brak odpowiedzi na to pytanie.

Jaką maksymalną liczbę podstawowych partycji na dysku twardym z tablicą MBR można utworzyć za pomocą narzędzia Zarządzanie dyskami dostępnego w systemie Windows?

Brak odpowiedzi na to pytanie.

Usługi na serwerze są konfigurowane za pomocą

Brak odpowiedzi na to pytanie.