Pytanie 1

Jakie przyporządkowanie: urządzenie - funkcja, którą pełni, jest błędne?

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Jakie przyporządkowanie: urządzenie - funkcja, którą pełni, jest błędne?

Jaką usługę serwerową wykorzystuje się do automatycznej konfiguracji interfejsów sieciowych urządzeń klienckich?

Jaką minimalną ilość pamięci RAM musi mieć komputer, aby móc uruchomić 64-bitowy system operacyjny Windows 7 w trybie graficznym?

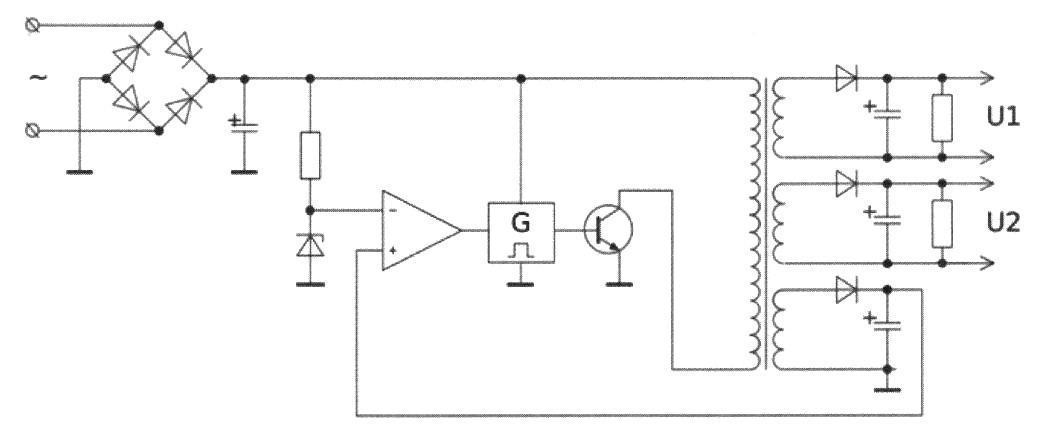

Na rysunku zobrazowano schemat

W tabeli zaprezentowano specyfikacje czterech twardych dysków. Dysk, który oferuje najwyższą średnią prędkość odczytu danych, to

| Pojemność | 320 GB | 320 GB | 320 GB | 320 GB |

| Liczba talerzy | 2 | 3 | 2 | 2 |

| Liczba głowic | 4 | 6 | 4 | 4 |

| Prędkość obrotowa | 7200 obr./min | 7200 obr./min | 7200 obr./min | 7200 obr./min |

| Pamięć podręczna | 16 MB | 16 MB | 16 MB | 16 MB |

| Czas dostępu | 8.3 ms | 8.9 ms | 8.5 ms | 8.6 ms |

| Interfejs | SATA II | SATA II | SATA II | SATA II |

| Obsługa NCQ | TAK | NIE | TAK | TAK |

| Dysk | A. | B. | C. | D. |

Na wydruku z drukarki laserowej występują jasne i ciemne fragmenty. Jakie działania należy podjąć, by poprawić jakość druku oraz usunąć problemy z nieciągłością?

Aby po załadowaniu systemu Windows program Kalkulator uruchamiał się automatycznie, konieczne jest dokonanie ustawień

Który z poniższych protokołów funkcjonuje w warstwie aplikacji?

Jakie polecenie uruchamia edytor polityk grup w systemach z rodziny Windows Server?

W topologii fizycznej w kształcie gwiazdy, wszystkie urządzenia działające w sieci są

Błąd typu STOP Error (Blue Screen) w systemie Windows, który wiąże się z odniesieniem się systemu do niepoprawnych danych w pamięci RAM, to

Które z urządzeń używanych w sieci komputerowej NIE WPŁYWA na liczbę domen kolizyjnych?

W przypadku awarii którego urządzenia w sieci lokalnej, cała sieć przestaje działać w topologii magistrali?

Aby stworzyć bezpieczny wirtualny tunel pomiędzy dwoma komputerami korzystającymi z Internetu, należy użyć technologii

Atak DDoS (ang. Disributed Denial of Service) na serwer doprowadzi do

Jakim poleceniem w systemie Linux można ustawić powłokę domyślną użytkownika egzamin na sh?

Czym zajmuje się usługa DNS?

Który adres IP posiada maskę w postaci pełnej, zgodną z klasą adresu?

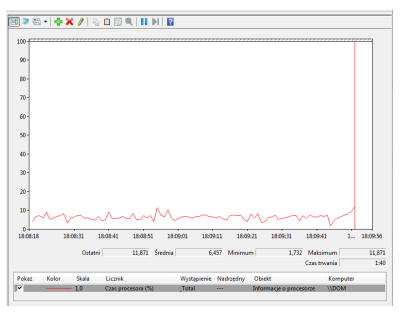

Aby zainicjować w systemie Windows oprogramowanie do monitorowania wydajności komputera przedstawione na ilustracji, należy otworzyć

Jakie polecenie w systemie Windows pozwala na zmianę zarówno nazwy pliku, jak i jego lokalizacji?

Jakiego działania nie wykonują serwery plików?

Jak nazywa się translacja adresów źródłowych w systemie NAT routera, która zapewnia komputerom w sieci lokalnej dostęp do internetu?

Typ profilu użytkownika w systemie Windows Serwer, który nie zapisuje zmian wprowadzonych na bieżącym pulpicie ani na serwerze, ani na stacji roboczej po wylogowaniu, to profil

Jak sprawdzić, który z programów w systemie Windows generuje największe obciążenie dla procesora?

Jaką rolę należy przypisać serwerowi z rodziny Windows Server, aby mógł świadczyć usługi rutingu?

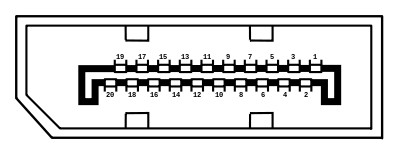

Na ilustracji ukazano port

W systemie Linux narzędzie do śledzenia zużycia CPU, pamięci, procesów oraz obciążenia systemu z poziomu terminala to

Złącze umieszczone na płycie głównej, które umożliwia podłączanie kart rozszerzeń o różnych ilościach pinów, w zależności od wersji, nazywane jest

Które urządzenie pomiarowe wykorzystuje się do określenia wartości napięcia w zasilaczu?

Z jaką informacją wiąże się parametr TTL po wykonaniu polecenia ping?

Jaką postać ma liczba szesnastkowa: FFFF w systemie binarnym?

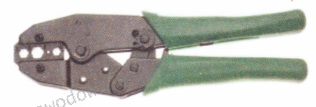

Do jakiego typu wtyków przeznaczona jest zaciskarka pokazana na ilustracji?

Do weryfikacji funkcjonowania serwera DNS na systemach Windows Server można zastosować narzędzie nslookup. Jeżeli w poleceniu jako argument zostanie podana nazwa komputera, np. nslookup host.domena.com, to system sprawdzi

Kiedy adres IP komputera ma formę 176.16.50.10/26, to jakie będą adres rozgłoszeniowy oraz maksymalna liczba hostów w danej sieci?

Aby przetestować funkcjonowanie serwera DNS w systemach Windows Server, można skorzystać z narzędzia nslookup. Jeśli w poleceniu podamy nazwę komputera, np. nslookup host.domena.com, to dojdzie do weryfikacji

Adres fizyczny karty sieciowej AC-72-89-17-6E-B2 jest zapisany w formacie

Jaki jest główny cel stosowania maski podsieci?

Użytkownik systemu Windows może logować się na każdym komputerze w sieci, korzystając z profilu, który jest przechowywany na serwerze i może być zmieniany przez użytkownika. Jak nazywa się ten profil?

Czym charakteryzuje się technologia Hot swap?

Aby zapobiec uszkodzeniu sprzętu podczas modernizacji laptopa, która obejmuje wymianę modułów pamięci RAM, należy