Pytanie 1

Kable światłowodowe nie są powszechnie używane w lokalnych sieciach komputerowych z powodu

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Kable światłowodowe nie są powszechnie używane w lokalnych sieciach komputerowych z powodu

Użytkownik laptopa z systemem Windows 7 widzi dostępne sieci Wi-Fi przedstawione na rysunku. Przy konfiguracji połączenia z siecią Z1 musi określić dla tej sieci

Bez zgody właściciela praw autorskich do oprogramowania jego legalny użytkownik, zgodnie z ustawą o prawie autorskim i prawach pokrewnych, co może zrobić?

Jednym z programów stosowanych do tworzenia kopii zapasowych partycji oraz dysków jest

Która norma określa parametry transmisji dla komponentów kategorii 5e?

Który z wymienionych adresów należy do klasy C?

Jakiego protokołu sieciowego używa się do określenia mechanizmów zarządzania urządzeniami w sieci?

Komunikat biosu POST od firmy Award o treści "Display switch is set incorrectly" sugeruje

Sprzęt sieciowy umożliwiający połączenie pięciu komputerów w tej samej sieci, minimalizując ryzyko kolizji pakietów, to

Które z kont nie jest standardowym w Windows XP?

Dezaktywacja automatycznych aktualizacji systemu Windows skutkuje

Narzędzie używane do przechwytywania oraz analizy danych przesyłanych w sieci, to

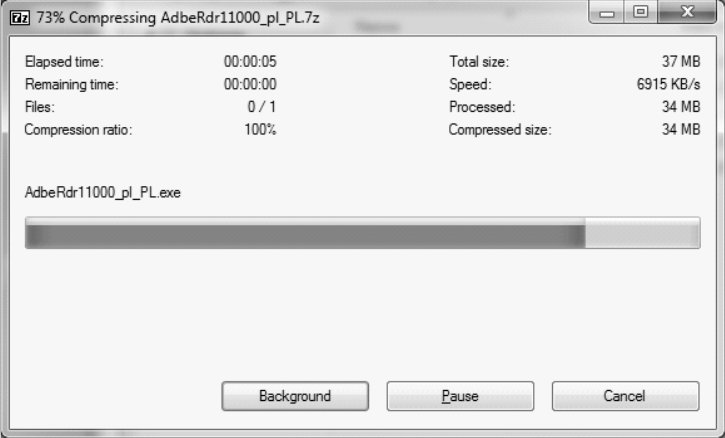

Na dołączonym obrazku ukazano proces

System S.M.A.R.T. służy do śledzenia funkcjonowania oraz identyfikacji usterek

Nośniki informacji, takie jak dyski twarde, zapisują dane w jednostkach zwanych sektorami, które mają wielkość

Zgodnie z normą 802.3u technologia sieci FastEthernet 100Base-FX stosuje

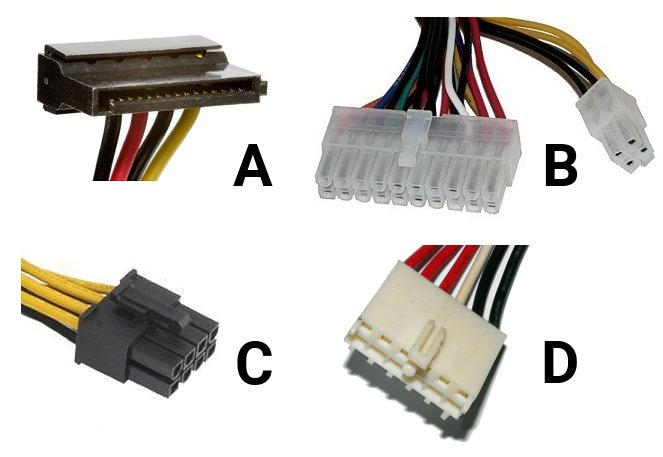

Wskaż rodzaj wtyczki zasilającej, którą należy podłączyć do napędu optycznego podczas montażu komputera.

W dokumentacji płyty głównej znajduje się informacja "Wsparcie dla S/PDIF Out". Co to oznacza w kontekście tej płyty głównej?

Uszkodzenie mechaniczne dysku twardego w komputerze stacjonarnym może być spowodowane

Adresy IPv6 są reprezentowane jako liczby

Aby zapewnić łączność urządzenia mobilnego z komputerem za pośrednictwem interfejsu Bluetooth, konieczne jest

Jakie urządzenie sieciowe reprezentuje ten symbol graficzny?

Jak skonfigurować czas wyczekiwania na wybór systemu w programie GRUB, zanim domyślny system operacyjny zostanie uruchomiony?

Active Directory w systemach MS Windows Server 2000 oraz MS Windows Server 2003 to

"Gorące podłączenie" ("Hot plug") oznacza, że urządzenie, które jest podłączane, ma

Program iftop działający w systemie Linux ma na celu

Jaki standard szyfrowania powinien być wybrany przy konfiguracji karty sieciowej, aby zabezpieczyć transmisję w sieci bezprzewodowej?

Na załączonym zdjęciu znajduje się

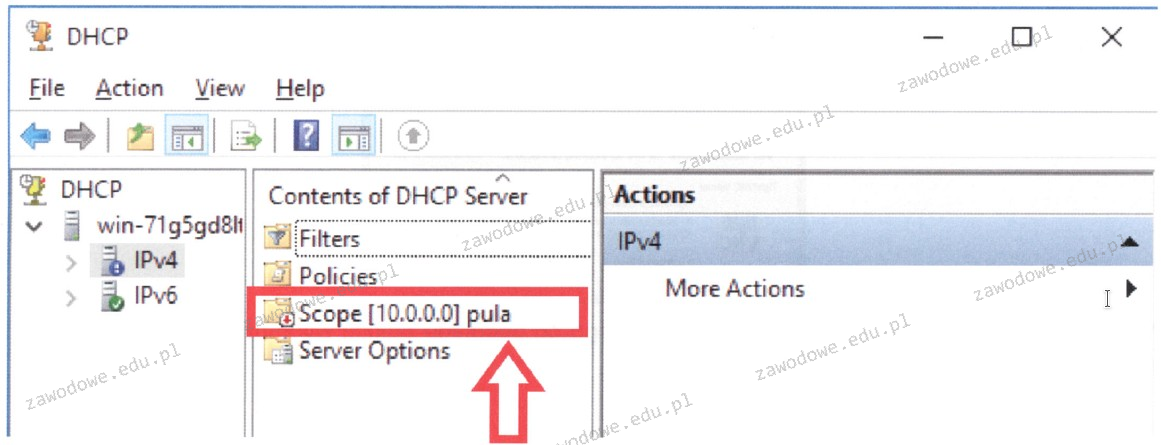

W systemie serwerowym Windows widoczny jest zakres adresów IPv4. Ikona umieszczona obok jego nazwy sugeruje, że

Który z symboli w systemach operacyjnych z rodziny Windows powinien być użyty przy udostępnianiu zasobu ukrytego w sieci?

Jaki protokół jest używany do ściągania wiadomości e-mail z serwera pocztowego na komputer użytkownika?

Adres IP urządzenia, zapisany jako sekwencja 172.16.0.1, jest przedstawiony w systemie

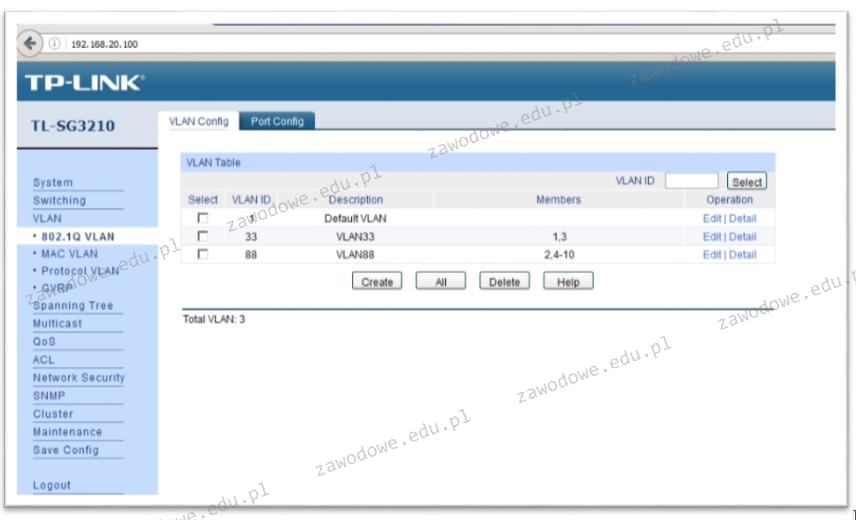

Na schemacie przedstawiono układ urządzenia. Do jakich portów należy podłączyć serwer o adresie IP 192.168.20.254/24 oraz stację roboczą o adresie IP 192.168.20.10/24, aby umożliwić ich komunikację w sieci?

Jaka liczba hostów może być zaadresowana w podsieci z adresem 192.168.10.0/25?

Z informacji przedstawionych w tabeli wynika, że efektywna częstotliwość pamięci DDR SDRAM wynosi

| 184 styki |

| 64-bitowa szyna danych |

| Pojemność 1024 MB |

| Przepustowość 3200 MB/s |

W systemie Ubuntu, które polecenie umożliwia bieżące monitorowanie działających procesów i aplikacji?

Zainstalowanie serwera WWW w środowisku Windows Server zapewnia rola

Kondygnacyjny punkt dystrybucyjny jest połączony za pomocą poziomego okablowania z

Aby aktywować lub dezaktywować usługi w zainstalowanej wersji systemu operacyjnego Windows, należy wykorzystać narzędzie

W architekturze sieci lokalnych opartej na modelu klient - serwer