Pytanie 1

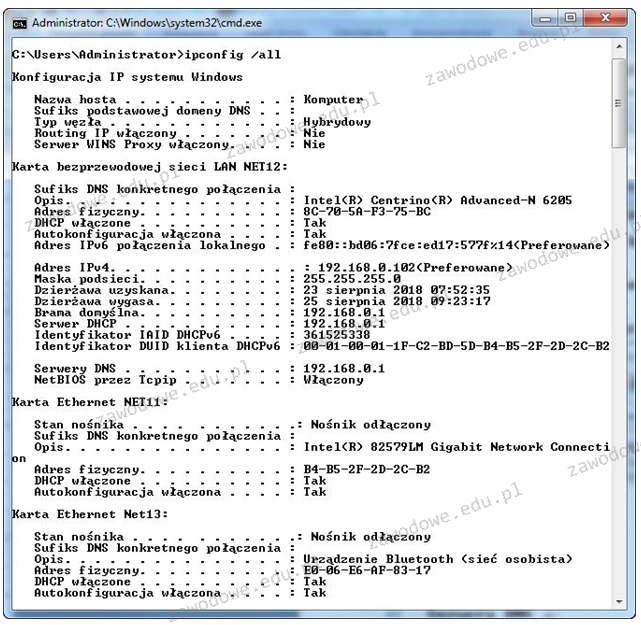

Analizując przedstawione wyniki konfiguracji zainstalowanych kart sieciowych na komputerze, można zauważyć, że

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Analizując przedstawione wyniki konfiguracji zainstalowanych kart sieciowych na komputerze, można zauważyć, że

Jakim materiałem eksploatacyjnym dysponuje ploter solwentowy?

Wskaź, który symbol towarowy może wykorzystywać producent finansujący działalność systemu zbierania oraz recyklingu odpadów?

Gdy użytkownik wpisuje w przeglądarkę internetową adres www.egzamin.pl, nie ma możliwości otwarcia strony WWW, natomiast wprowadzenie adresu 211.0.12.41 umożliwia dostęp do niej. Problem ten spowodowany jest brakiem skonfigurowanego serwera

Jakie polecenie pozwala na uzyskanie adresów fizycznych dla kart sieciowych w systemie?

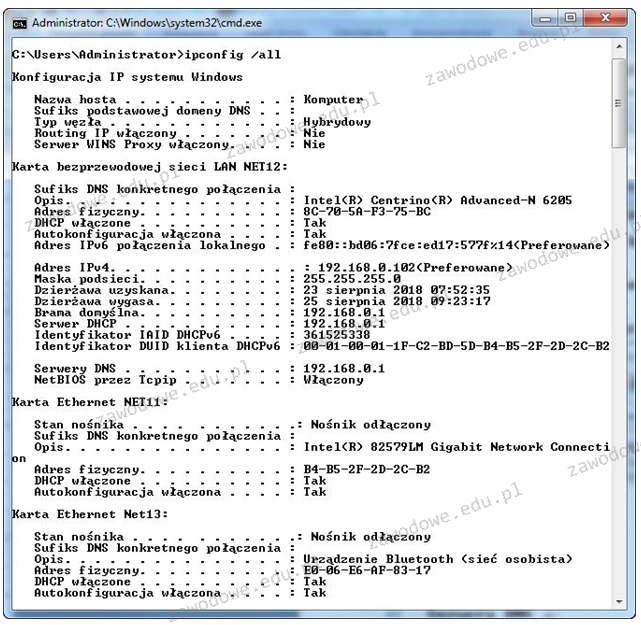

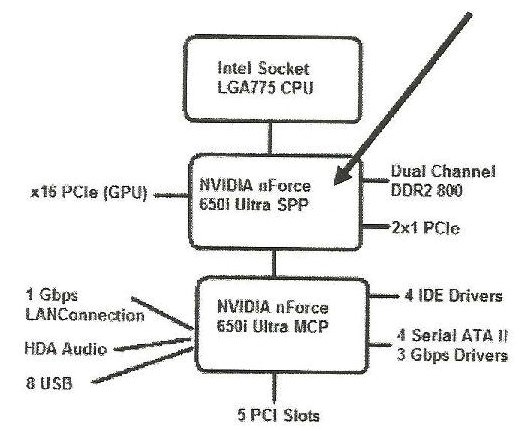

Jaką rolę pełni komponent wskazany strzałką na schemacie chipsetu płyty głównej?

Który z poniższych protokołów jest wykorzystywany do uzyskiwania dynamicznych adresów IP?

Po wykonaniu podanego skryptu

| echo off |

| echo ola.txt >> ala.txt |

| pause |

Która z licencji na oprogramowanie wiąże je trwale z zakupionym komputerem i nie pozwala na przenoszenie praw użytkowania programu na inny komputer?

Jakie urządzenie sieciowe zostało przedstawione na diagramie sieciowym?

W specyfikacji IEEE 802.3af opisano technologię dostarczania energii elektrycznej do różnych urządzeń sieciowych jako

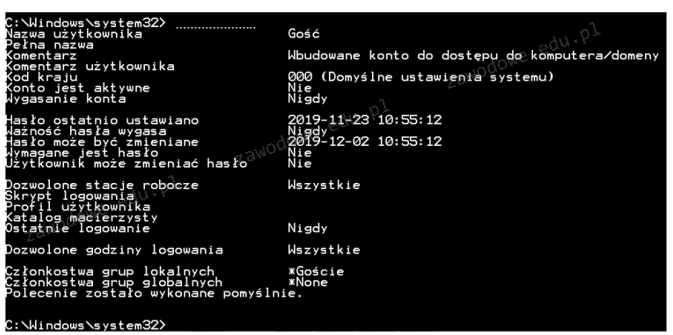

Jakie polecenie w systemie Windows należy wpisać w miejsce kropek, aby uzyskać dane przedstawione na załączonym obrazku?

Wartość koloru RGB(255, 170, 129) odpowiada zapisie

Substancją używaną w drukarkach 3D jest

W systemie Windows ochrona polegająca na ostrzeganiu przed uruchomieniem nierozpoznanych aplikacji i plików pobranych z Internetu jest realizowana przez

Przydzielanie przestrzeni dyskowej w systemach z rodziny Windows

Aby połączyć dwa przełączniki oddalone o 200 m i zapewnić minimalną przepustowość 200 Mbit/s, powinno się użyć

W specyfikacji głośników komputerowych producent mógł podać informację, że maksymalne pasmo przenoszenia wynosi

Na przedstawionym rysunku zaprezentowane jest złącze

Polecenie chmod +x test

Standard sieci bezprzewodowej WiFi 802.11 a/n operuje w zakresie

W drukarce laserowej do utrwalania obrazu na papierze stosuje się

Co oznacza standard 100Base-T?

Jakim interfejsem można uzyskać transmisję danych o maksymalnej przepustowości 6 Gb/s?

W systemie Linux do obsługi tablic partycji można zastosować komendę

Jakie polecenie w systemie operacyjnym Linux służy do monitorowania komunikacji protokołów TCP/IP lub innych przesyłanych lub odbieranych w sieci komputerowej, do której jest podłączony komputer użytkownika?

Jaki protokół umożliwia nawiązywanie szyfrowanych połączeń terminalowych z zdalnym komputerem?

Ile sieci obejmują komputery z adresami IP przedstawionymi w tabeli oraz standardową maską sieci?

| Komputer 1 | 172.16.15.5 |

| Komputer 2 | 172.18.15.6 |

| Komputer 3 | 172.18.16.7 |

| Komputer 4 | 172.20.16.8 |

| Komputer 5 | 172.20.16.9 |

| Komputer 6 | 172.21.15.10 |

W systemie Windows harmonogram zadań umożliwia przypisanie

Najlepszą metodą ochrony danych przedsiębiorstwa, którego biura znajdują się w różnych, odległych miejscach, jest wdrożenie

Jakie procesory można wykorzystać w zestawie komputerowym z płytą główną wyposażoną w gniazdo procesora typu Socket AM3?

Zainstalowanie w komputerze wskazanej karty pozwoli na

Do wymiany uszkodzonych kondensatorów w karcie graficznej potrzebne jest

Protokół TCP (Transmission Control Protocol) funkcjonuje w trybie

Jaką czynność można wykonać podczas konfiguracji przełącznika CISCO w interfejsie CLI, bez przechodzenia do trybu uprzywilejowanego, na poziomie dostępu widocznym w powyższej ramce?

Pierwsze trzy bity adresu IP w formacie binarnym mają wartość 010. Jaką klasę reprezentuje ten adres?

Elementem płyty głównej, który odpowiada za wymianę informacji pomiędzy procesorem a innymi komponentami płyty, jest

Urządzenie, które pozwala komputerom na bezprzewodowe łączenie się z siecią komputerową przewodową, to

Aby zminimalizować ryzyko wyładowań elektrostatycznych podczas wymiany komponentów komputerowych, technik powinien wykorzystać

Do jakiej warstwy modelu ISO/OSI odnosi się segmentacja danych, komunikacja w trybie połączeniowym przy użyciu protokołu TCP oraz komunikacja w trybie bezpołączeniowym z protokołem UDP?