Pytanie 1

Który ze standardów opisuje strukturę fizyczną oraz parametry kabli światłowodowych używanych w sieciach komputerowych?

Wynik: 39/40 punktów (97,5%)

Wymagane minimum: 20 punktów (50%)

Który ze standardów opisuje strukturę fizyczną oraz parametry kabli światłowodowych używanych w sieciach komputerowych?

Jaką funkcję punkt dostępu wykorzystuje do zabezpieczenia sieci bezprzewodowej, aby jedynie urządzenia z określonymi adresami fizycznymi mogły się z nią połączyć?

W obiekcie przemysłowym, w którym działają urządzenia elektryczne mogące generować zakłócenia elektromagnetyczne, jako medium transmisyjne w sieci komputerowej powinno się wykorzystać

Który ze wskaźników okablowania strukturalnego definiuje stosunek mocy testowego sygnału w jednej parze do mocy sygnału wyindukowanego w sąsiedniej parze na tym samym końcu przewodu?

Który standard sieci LAN reguluje dostęp do medium na podstawie przesyłania tokenu (żetonu)?

W wtyczce 8P8C, zgodnie z normą TIA/EIA-568-A, w sekwencji T568A, para przewodów biało-pomarańczowy/pomarańczowy jest przypisana do styków

Parametr NEXT wskazuje na zakłócenie wywołane oddziaływaniem pola elektromagnetycznego

Administrator zauważył wzmożony ruch w sieci lokalnej i podejrzewa incydent bezpieczeństwa. Które narzędzie może pomóc w identyfikacji tego problemu?

Mechanizm ograniczeń na dysku, który umożliwia kontrolowanie wykorzystania zasobów dyskowych przez użytkowników, nazywany jest

Która forma licencjonowania nie pozwala na korzystanie z programu bez opłat?

Czy okablowanie strukturalne można zakwalifikować jako część infrastruktury?

Jaki będzie całkowity koszt brutto materiałów zastosowanych do wykonania odcinka okablowania łączącego dwie szafki sieciowe wyposażone w panele krosownicze, jeżeli wiadomo, że zużyto 25 m skrętki FTP cat. 6A i dwa moduły Keystone? Ceny netto materiałów znajdują się w tabeli, stawka VAT na materiały wynosi 23%.

| Materiał | j.m. | Cena jednostkowa netto | |

|---|---|---|---|

| Skrętka FTP cat. 6A | m. | 3,50 zł | |

| Moduł Keystone FTP RJ45 | szt. | 9,50 zł | |

Najefektywniejszym sposobem na zabezpieczenie prywatnej sieci Wi-Fi jest

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Jaką rolę odgrywa usługa proxy?

Oblicz całkowity koszt kabla UTP Cat 6, który posłuży do połączenia 5 punktów abonenckich z punktem dystrybucyjnym, wiedząc, że średnia odległość między punktem abonenckim a punktem dystrybucyjnym wynosi 8 m, a cena brutto 1 m kabla to 1 zł. W obliczeniach należy uwzględnić dodatkowe 2 m kabla na każdy punkt abonencki.

Który standard technologii bezprzewodowej pozwala na osiągnięcie przepustowości większej niż 54 Mbps?

Użytkownicy należący do grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku w systemie operacyjnym Windows Server. Dysponują jedynie uprawnieniami do 'Zarządzania dokumentami'. Co należy uczynić, aby rozwiązać ten problem?

Maksymalny promień zgięcia przy montażu kabla U/UTP kategorii 5E powinien wynosić

Aby umożliwić jedynie urządzeniom z określonym adresem fizycznym połączenie z siecią WiFi, trzeba ustawić w punkcie dostępowym

Aplikacja, która pozwala na przechwytywanie pakietów oraz analizowanie aktywności w sieci, to

Zgodnie z normą EN-50173, klasa D skrętki komputerowej obejmuje zastosowania wykorzystujące zakres częstotliwości

Zestaw zasad do filtrowania ruchu w routerach to

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Aplikacja systemowa Linux, której celem jest kontrolowanie ruchu sieciowego zarówno przychodzącego, jak i wychodzącego z określonego urządzenia, to

W specyfikacji sieci Ethernet 1000Base-T maksymalna długość segmentu dla skrętki kategorii 5 wynosi

Administrator zamierza udostępnić folder C:\instrukcje w sieci trzem użytkownikom należącym do grupy Serwisanci. Jakie rozwiązanie powinien wybrać?

Narzędzie iptables w systemie Linux jest używane do

The Dude, Cacti oraz PRTG to przykłady aplikacji wykorzystujących protokół SNMP (ang. Simple Network Management Protocol), używanego do

Które z poniższych zdań charakteryzuje protokół SSH (Secure Shell)?

Która norma określa standardy dla instalacji systemów okablowania strukturalnego?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Jakie medium transmisyjne w sieciach LAN wskazane jest do używania w obiektach historycznych?

Który element zabezpieczeń znajduje się w pakietach Internet Security (IS), ale nie występuje w programach antywirusowych (AV)?

Który z poniższych programów nie służy do zdalnego administrowania komputerami w sieci?

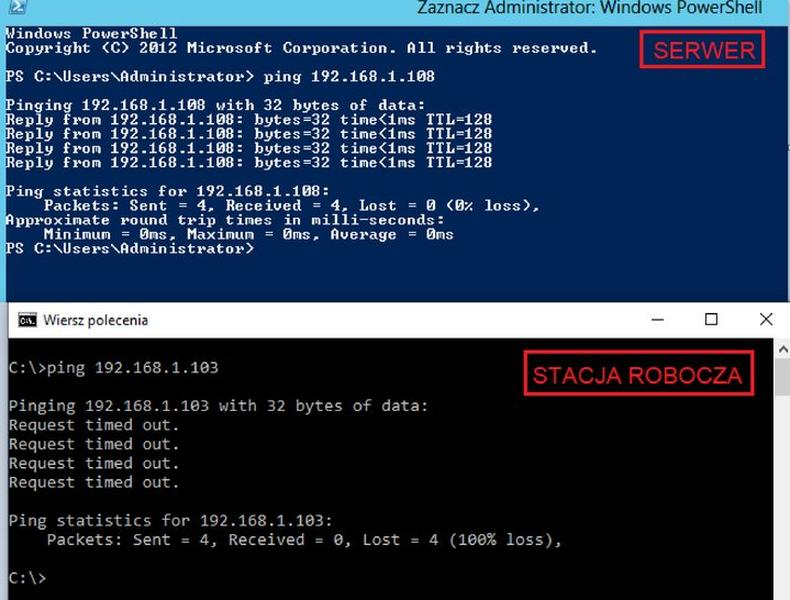

W sieci lokalnej serwer ma adres IP 192.168.1.103 a stacja robocza 192.168.1.108. Wynik polecenia ping wykonanego na serwerze i stacji roboczej jest pokazany na zrzucie ekranowym. Co może być przyczyną tego, że serwer nie odpowiada na to polecenie?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Użytkownik domeny podczas logowania widzi komunikat przedstawiony na rysunku, co oznacza, że użytkownik nie ma

Zalogowano się przy użyciu profilu tymczasowego. Nie masz dostępu do swoich plików, a pliki tworzone w ramach tego profilu zostaną usunięte po wylogowaniu. Aby rozwiązać ten problem, wyloguj się i zaloguj się później. 08:19 |

Do jakiej warstwy modelu ISO/OSI odnosi się segmentacja danych, komunikacja w trybie połączeniowym z użyciem protokołu TCP oraz komunikacja w trybie bezpołączeniowym z zastosowaniem protokołu UDP?

W której części edytora lokalnych zasad grupy w systemie Windows można ustawić politykę haseł?