Pytanie 1

W języku SQL używanym przez bazę danych MySQL atrybut UNIQUE w poleceniu CREATE TABLE

Wynik: 37/40 punktów (92,5%)

Wymagane minimum: 20 punktów (50%)

W języku SQL używanym przez bazę danych MySQL atrybut UNIQUE w poleceniu CREATE TABLE

Można przypisać wartości: static, relative, fixed, absolute oraz sticky do właściwości

W JavaScript zdarzenie onKeydown zostanie wywołane, gdy klawisz

W języku PHP, dla zmiennych a = 5 oraz b = 3, jakie wyrażenie zwróci wartość zmiennoprzecinkową?

Jakie polecenie przywróci do działania uszkodzoną tabelę w SQL?

Wskaż zapytanie, w którym dane zostały uporządkowane.

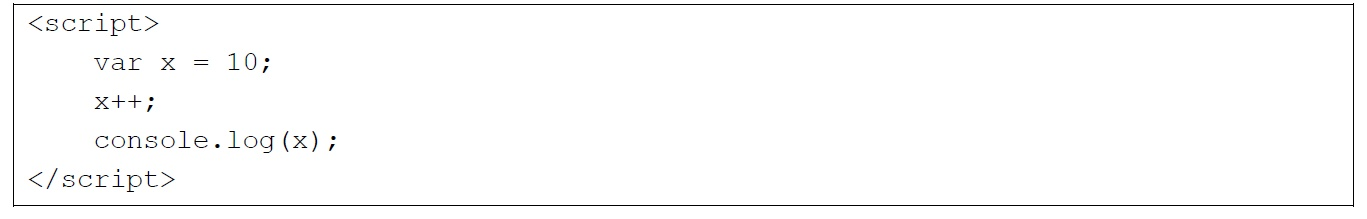

W efekcie wykonania przedstawionego w ramce kodu JavaScript, zmienna x jest równa

W bazie danych znajduje się tabela pracownicy z kolumnami: id, imie, nazwisko, pensja. W nadchodzącym roku postanowiono zwiększyć wynagrodzenie wszystkim pracownikom o 100 zł. Zmiana ta w bazie danych będzie miała formę

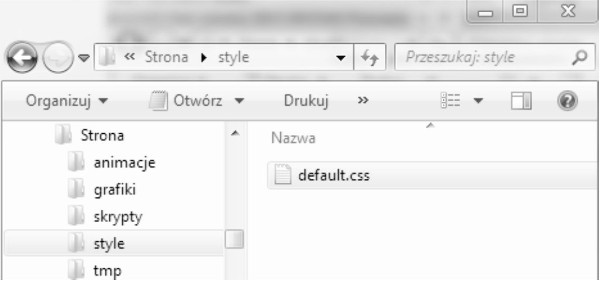

Określ, w jaki sposób należy odnosić się do pliku default.css, jeżeli index.html znajduje się bezpośrednio w folderze Strona?

Jakie zapytanie pozwoli Administratorowi cofnąć uprawnienia do przeglądania oraz modyfikacji danych w bazie gazeta dla użytkownika redaktor?

Dana jest tabela firmy zawierająca następujące kolumny: nazwa, adres, NIP, obrot (obrót w ostatnim miesiącu), rozliczenie, status. Wykonanie kwerendy SQL SELECT sprawi, że zostaną wyświetlone

SELECT nazwa, NIP FROM firmy WHERE obrot < 4000;

Systemy CMS charakteryzują się

Czym jest DBMS?

W diagramie ER powiązanie między dwoma zbiorami encji nazywamy

Naciśnięcie przycisku o nazwie "niebieski" spowoduje uruchomienie podanego kodu JavaScript. Jaki będzie rezultat jego działania?

Które spośród poniższych zdań dotyczących definicji funkcji umieszczonej w ramce jest prawidłowe?

| function czytajImie(){ var imie=null; do{ imie=prompt("podaj imie: "); if(imie.length<3) alert("wprowadzony tekst jest niepoprawny"); }while(imie.length<3); } |

Aby uruchomić skrypt JavaScript, potrzebne jest oprogramowanie

Jakim sposobem w języku PHP można zapisać komentarz zajmujący kilka linii?

Obraz o rozdzielczości 72 PPI oznacza, że ma 72 piksele na

Aby poprawić wydajność strony z grafiką o wymiarach 2000 px na 760 px, konieczne jest zmniejszenie jej rozmiarów

Zamieszczony kod HTML formularza zostanie wyświetlony przez przeglądarkę w sposób:

| <form> stanowisko: <input type="text"><br> obowiązki: <br> <input type="checkbox" name="obowiazek1" value="1" disabled checked>sporządzanie dokumentacji<br> <input type="checkbox" name="obowiazek2" value="2" checked>pisanie kodu<br> <input type="checkbox" name="obowiazek3" value="3">testy oprogramowania<br> </form> |

A.

B.

C.

D.

Aby określić styl czcionki w CSS, należy zastosować właściwość

Polecenie serwera MySQL postaci

REVOKE DELETE, UPDATE ON pracownicy FROM 'tKowal'@'localhost'sprawi, że użytkownikowi tKowal zostaną

Etap, w którym identyfikuje się oraz eliminuje błędy w kodzie źródłowym programów, to

Którą funkcję z menu Kolory programu GIMP użyto, w celu uzyskania efektu przedstawionego w filmie?

Element

<meta charset="utf-8">służy do definiowania metadanych witryny internetowej związanych z

W języku CSS, aby zdefiniować marginesy zewnętrzne o wartościach: margines górny i dolny 20 px, lewy i prawy 40 px należy użyć kodu

W dostępnej tabeli o nazwie przedmioty znajdują się pola: ocena oraz uczenID. Jakie zapytanie należy wykonać, aby obliczyć średnią ocenę ucznia z ID równym 7?

Zademonstrowano fragment kodu JavaScript. Po jego uruchomieniu zmienna str2 otrzyma wartość. ```var str1 = "JavaScript"; var str2 = str1.substring(2, 6);```

W formularzu wartość z pola input o typie number została przypisana do zmiennej a, a następnie przetworzona w skrypcie JavaScript w sposób poniższy

var x = parseInt(a);

Jakiego typu jest zmienna x?

Aby przekształcić obraz w formacie PNG tak, by jego tło stało się przezroczyste, wymagane jest

Jakie zadania programistyczne należy realizować po stronie serwera?

Zestaw atrybutów relacji, który w minimalny sposób identyfikuje każdy rekord tej relacji, posiadając wartości unikalne oraz niepuste, określamy mianem klucza

W SQL przy użyciu kwerendy ALTER można

Do podzbioru DML (ang. Data Manipulation Language) języka SQL należą polecenia:

Jakim formatem plików dźwiękowych charakteryzuje się kompresja bezstratna?

W relacyjnych bazach danych dane zapisywane są w

Do jakiego celu służy certyfikat SSL?

W języku JavaScript zapisano kod, którego wynikiem działania jest?

var osoba=prompt("Podaj imię", "Adam");

W zaprezentowanym fragmencie zapytania SQL, instrukcja SELECT ma za zadanie zwrócić

| SELECT COUNT(wartosc) FROM ... |