Pytanie 1

Ile bitów zawiera adres MAC karty sieciowej?

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Ile bitów zawiera adres MAC karty sieciowej?

Przedstawione narzędzie jest przeznaczone do

Interfejs, którego magistrala kończy się elementem przedstawionym na ilustracji, jest typowy dla

Który z protokołów będzie wykorzystany przez administratora do przesyłania plików na serwer?

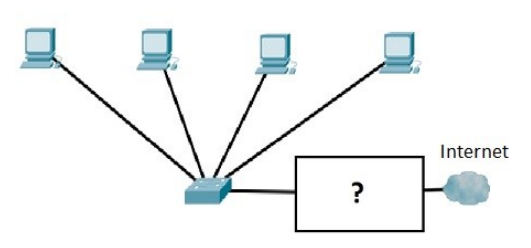

Jakie urządzenie powinno być podłączone do lokalnej sieci w miejscu zaznaczonym na rysunku, aby komputery mogły korzystać z Internetu?

Główny protokół stosowany do ustalania ścieżki i przesyłania nią pakietów danych w sieci komputerowej to

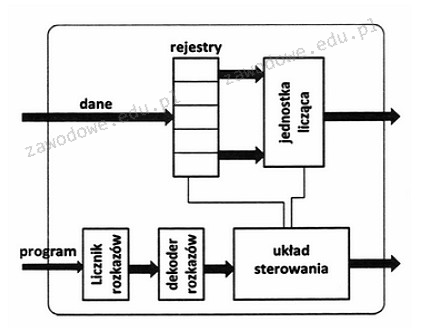

Na schemacie procesora rejestry mają za zadanie przechowywać adres do

Jakie protokoły przesyłają regularne kopie tablic routingu do sąsiednich ruterów, nie zawierając pełnych informacji o odległych urządzeniach routujących?

Określ adres sieci, do której przypisany jest host o adresie 172.16.0.123/27?

Jakie jest rozgłoszeniowe IP dla urządzenia o adresie 171.25.172.29 z maską 255.255.0.0?

Proces zapisu na nośnikach BD-R realizowany jest przy użyciu

Które z kont nie jest wbudowanym kontem w systemie Windows XP?

Jaką postać ma liczba dziesiętna 512 w systemie binarnym?

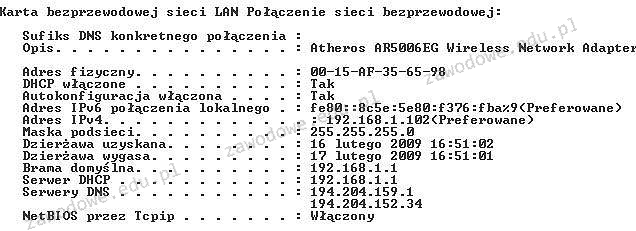

Jakie ustawienia dotyczące protokołu TCP/IP zostały zastosowane dla karty sieciowej, na podstawie rezultatu uruchomienia polecenia IPCONFIG /ALL w systemie Windows?

Kiedy w komórce arkusza MS Excel zamiast liczb wyświetlają się znaki ########, to przede wszystkim należy zweryfikować, czy

Jaką maskę domyślną mają adresy IP klasy B?

W laserowej drukarce do utrwalania wydruku na papierze stosuje się

Ile elektronów jest zgromadzonych w matrycy LCD?

Jaka jest maksymalna prędkość transferu danych w sieci lokalnej, w której zastosowano przewód UTP kat.5e do budowy okablowania strukturalnego?

Aby przekształcić serwer w kontroler domeny w systemach Windows Server, konieczne jest użycie komendy

Adware to rodzaj oprogramowania

Urządzenie peryferyjne pokazane na ilustracji to skaner biometryczny, który do autoryzacji wykorzystuje

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue, press Del to setup) naciśnięcie klawisza Del skutkuje

Jakie adresy mieszczą się w zakresie klasy C?

Jakie będą łączne wydatki na wymianę karty graficznej w komputerze, jeżeli nowa karta kosztuje 250 zł, czas wymiany wynosi 80 minut, a każda rozpoczęta robocza godzina to koszt 50 zł?

Wymogi działalności przedsiębiorstwa nakładają konieczność używania systemów plików, które zapewniają wysoki poziom zabezpieczeń oraz umożliwiają szyfrowanie informacji. W związku z tym należy wybrać system operacyjny Windows

Liczba 22 umieszczona w adresie http://www.adres_serwera.pl:22 wskazuje na numer

Który adres IP posiada maskę w postaci pełnej, zgodną z klasą adresu?

Wirusy polimorficzne mają jedną charakterystyczną cechę, którą jest

Do czego służy narzędzie 'ping' w sieciach komputerowych?

Jakie zastosowanie ma oprogramowanie Microsoft Hyper-V?

Jakie znaczenie ma skrót MBR w kontekście technologii komputerowej?

Cienki klient (thin client) korzysta z protokołu

W przypadku dysku twardego, w jakiej jednostce wyrażana jest wartość współczynnika MTBF (Mean Time Between Failure)?

Który z materiałów eksploatacyjnych nie jest stosowany w ploterach?

Grupa protokołów, która charakteryzuje się wspólną metodą szyfrowania, to

Tusz w żelu wykorzystywany jest w drukarkach

Który zakres adresów pozwala na komunikację multicast w sieciach z użyciem adresacji IPv6?

Główna rola serwera FTP polega na

Aktywacja opcji Udostępnienie połączenia internetowego w systemie Windows powoduje automatyczne przydzielanie adresów IP dla komputerów (hostów) z niej korzystających. W tym celu używana jest usługa