Pytanie 1

W programie do edytowania grafiki rastrowej zmieniono krzywe kolorów zgodnie z zaznaczeniem na przedstawionym zdjęciu. Celem tej modyfikacji jest

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

W programie do edytowania grafiki rastrowej zmieniono krzywe kolorów zgodnie z zaznaczeniem na przedstawionym zdjęciu. Celem tej modyfikacji jest

Wskaźnik HTML, który umożliwia oznaczenie tekstu jako błędnego lub nieodpowiedniego poprzez jego przekreślenie, to jaki?

Jaką wartość zwróci zapytanie z ramki wykonane na pokazanej tabeli? ```SELECT COUNT(DISTINCT wykonawca) FROM muzyka;```

W języku PHP wykorzystano funkcję ```is_float()```. Które z poniższych wywołań tej funkcji zwróci rezultat true?

Rezultatem wykonania podanego zapytania SQL jest

SELECT count(*) FROM Uczniowie WHERE srednia = 5;

Dla jakiej wartości zmiennej x instrukcja warunkowa w JavaScript jest spełniona?

| if ((x < -5) || (x > 2)) x++; |

Aby włączyć do skryptu zawartość pliku egzamin.php z kodem PHP, należy użyć polecenia

Jakie uprawnienia będzie miał użytkownik jan po wykonaniu poniższych poleceń na bazie danych?

GRANT ALL PRIVILEGES ON klienci TO jan; REVOKE SELECT, INSERT, UPDATE, DELETE ON klienci FROM jan;

Tabela Pacjenci zawiera kolumny: imie, nazwisko, wiek oraz lekarz_id. W celu stworzenia raportu z imionami i nazwiskami pacjentów, którzy mają mniej niż 18 lat i są zapisani do lekarza o id wynoszącym 6, należy zastosować kwerendę SQL

Jak za pomocą CSS ustawić opływanie obrazu tekstem, wprowadzając odpowiedni kod w stylu obrazu?

Do której właściwości można przypisać wartości: static, relative, fixed, absolute oraz sticky?

W pliku CSS znajdują się poniższe style. Kiedy klikniemy na hiperłącze i wrócimy na stronę, jego kolor zmieni się na

| a { color: Brown; } a:link { color: Green; } a:visited { color: Red; } a:hover { color: Yellow; } |

Kto z wymienionych zajmuje się nieprzerwanym przygotowaniem systemu bazy danych do pracy produkcyjnej, zarządzaniem kontami użytkowników oraz instalowaniem aktualizacji systemu bazodanowego?

Aby uruchomić kod JavaScript w przeglądarce, potrzebne jest

W bazie danych dotyczącej sklepu znajduje się tabela artykuły, która posiada pole o nazwie nowy. Jak można zaktualizować to pole, aby dla każdego rekordu wprowadzić wartość TRUE, stosując odpowiednią kwerendę?

W programowaniu istnieje tylko jeden typ danych, który może przyjąć tylko dwie wartości. Jak nazywa się ten typ?

Jakie mogą być źródła rekordów dla raportu?

Jakie mechanizmy przydzielania zabezpieczeń, umożliwiające przeprowadzanie operacji na bazie danych, są powiązane z zagadnieniami dotyczącymi zarządzania kontami, użytkownikami oraz uprawnieniami?

Termin „front-end” w kontekście budowy stron internetowych odnosi się do

Jak nazywa się metoda udostępniania bazy danych w programie Microsoft Access, która dotyczy wszystkich obiektów bazy umieszczonych na dysku sieciowym i wykorzystywanych jednocześnie przez kilku użytkowników?

Jak określa się podzbiór strukturalnego języka zapytań, który dotyczy formułowania zapytań do bazy danych przy użyciu polecenia SELECT?

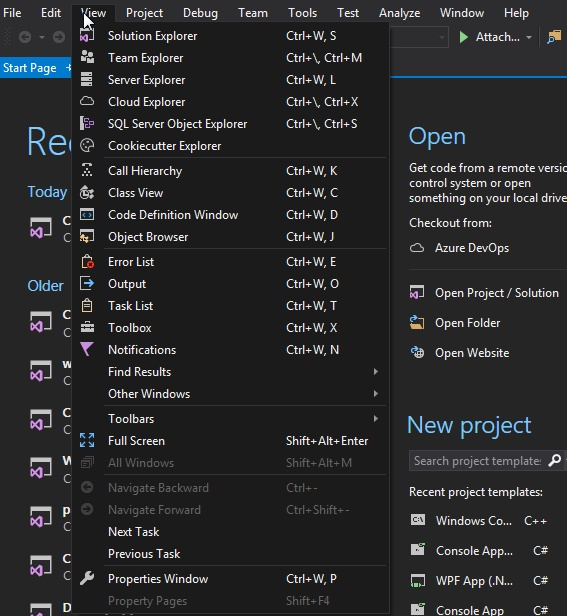

W danym środowisku programistycznym, aby uzyskać dostęp do listy błędów składniowych po nieudanej kompilacji, należy użyć kombinacji klawiszy

Przedstawione zapytanie SQL przydziela uprawnienie SELECT

| GRANT SELECT ON hurtownia.* TO 'sprzedawca'@'localhost'; |

W programowaniu obiektowym proces, dzięki któremu klasa podrzędna może wykorzystywać metody z klasy nadrzędnej, określa się mianem

Jakie polecenie umożliwia pokazanie konfiguracji serwera PHP, w tym między innymi informacji o: wersji PHP, systemie operacyjnym serwera oraz wartościach przedefiniowanych zmiennych?

Aby osiągnąć pokazany rezultat w programie graficznym wykorzystano

Jak wykonanie zapytania SQL przedstawionego poniżej wpłynie na tabelę pracownicy?

ALTER TABLE pracownicy MODIFY plec char(9);

Jak wygląda poprawny zapis znaczników, który jest zgodny z normami języka XHTML i odpowiada za łamanie linii?

Jakiego znacznika NIE WOLNO umieszczać w sekcji nagłówkowej dokumentu HTML?

O obiekcie zdefiniowanym w języku JavaScript można stwierdzić, że zawiera

| var obiekt1 = { x: 0, y: 0, wsp: functon() { … } } |

Dane z pola input o typie number zostały zapisane do zmiennej a, a następnie przetworzone w kodzie JavaScript w sposób następujący: ```var x = parseFloata);``` Jakiego typu będzie zmienna x?

Hermetyzacja to zasada programowania obiektowego, która mówi, że

Jakie jest zadanie funkcji PHP o nazwie mysql_select_db?

Na stronie www znajduje się formularz, do którego należy stworzyć następujące funkcje: walidacja: w czasie wypełniania formularza na bieżąco kontrolowana jest poprawność danych, przesyłanie danych: po zrealizowaniu formularza i jego zatwierdzeniu, dane są przekazywane do bazy danych na serwerze. Aby zrealizować tę funkcjonalność w jak najprostszy sposób, należy zapisać

Wynik wykonania zapytania SQL to

SELECT count(*) FROM Uczniowie WHERE srednia = 5;

Zapytanie z użyciem klauzuli JOIN jest wykorzystywane w celu

Kiedy należy użyć kwerendy SELECT DISTINCT, aby wybrać rekordy?

ALTER TABLE artykuły MODIFY cena float; Ta kwerenda ma na celu wprowadzenie zmian w tabeli artykuły.

Aby utworzyć tabelę w systemie baz danych, trzeba użyć komendy SQL

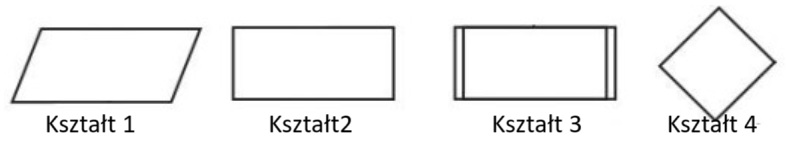

W algorytmie jeden z bloków ma wpisaną akcję "Wypisz liczbę". Który z kształtów może przyjąć tę akcję?