Pytanie 1

Jakie funkcje pełni usługa katalogowa Active Directory w systemach Windows Server?

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Jakie funkcje pełni usługa katalogowa Active Directory w systemach Windows Server?

Aby użytkownik systemu Linux mógł sprawdzić zawartość katalogu, wyświetlając pliki i katalogi, oprócz polecenia ls może skorzystać z polecenia

Jakie zadanie pełni router?

Aby kontrolować ilość transferu w sieci, administrator powinien zastosować program rodzaju

Podczas uruchamiania komputera wyświetla się komunikat "CMOS checksum error press F1 to continue press DEL to setup". Naciśnięcie klawisza DEL spowoduje

Serwisant dotarł do klienta, który znajdował się 11 km od siedziby firmy, i przeprowadził u niego działania naprawcze wymienione w poniższej tabeli. Oblicz całkowity koszt brutto jego usług, wiedząc, że dojazd do klienta kosztuje 1,20 zł/km brutto w obie strony. Stawka VAT na usługi wynosi 23%.

Jakie oprogramowanie dostarcza najwięcej informacji diagnostycznych na temat procesora CPU?

Która z grup w systemie Windows Serwer dysponuje najmniejszymi uprawnieniami?

Które polecenie w systemie Linux służy do zakończenia procesu?

Dysk zewnętrzny 3,5" o pojemności 5 TB, służący do przechowywania lub tworzenia kopii zapasowych, posiada obudowę z czterema interfejsami komunikacyjnymi do wyboru. Który z tych interfejsów należy wykorzystać do połączenia z komputerem, aby uzyskać największą prędkość transmisji?

Na ilustracji ukazano narzędzie systemowe w Windows 7, które jest używane do

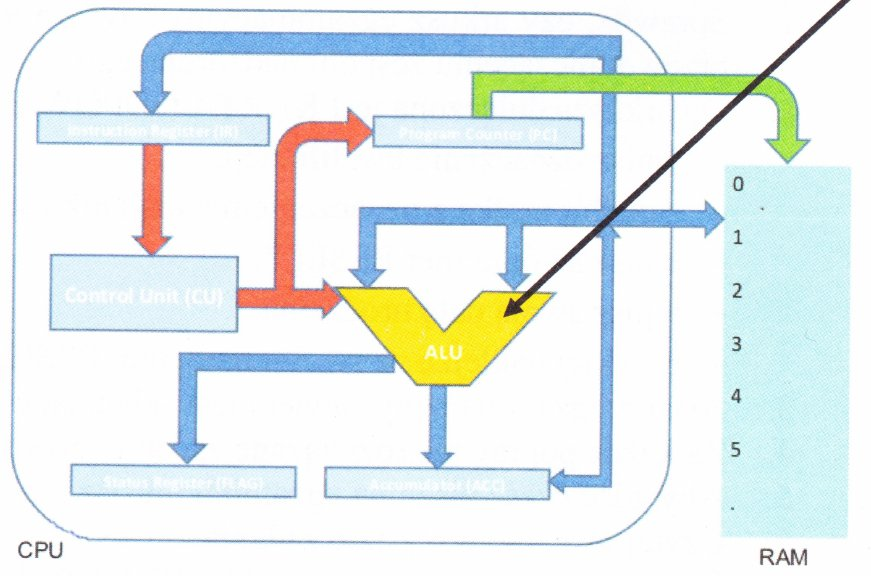

Na diagramie mikroprocesora zidentyfikowany strzałką blok odpowiada za

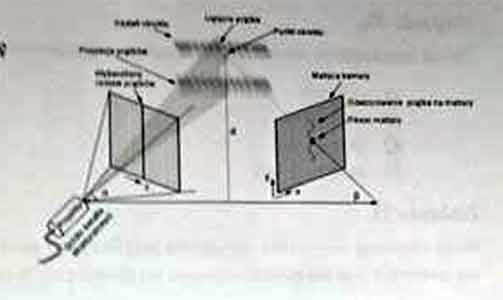

Zamieszczony poniżej diagram ilustruje zasadę działania skanera

Co oznacza standard ACPI w BIOSie komputera?

Karta dźwiękowa, która może odtworzyć plik w formacie MP3, powinna być zaopatrzona w układ

Port AGP służy do łączenia

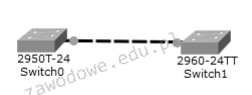

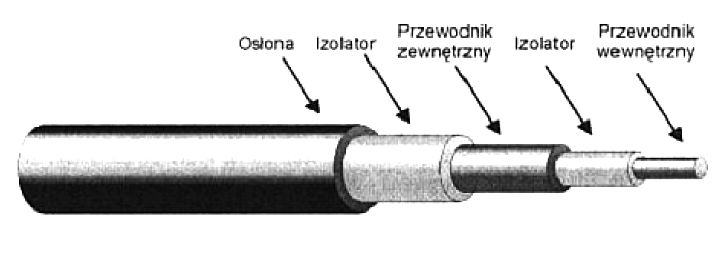

Symbol okablowania przedstawiony na diagramie odnosi się do kabla

Co to jest serwer baz danych?

Jakiej klasy adresów IPv4 dotyczą adresy, które mają dwa najbardziej znaczące bity ustawione na 10?

Aby sprawdzić dysk twardy w systemie Linux na obecność uszkodzonych sektorów, użytkownik może zastosować program

Jakie polecenie w systemie Linux umożliwia wyświetlenie zawartości katalogu?

Jakie polecenie umożliwia śledzenie drogi datagramu IP do miejsca docelowego?

Cechą charakterystyczną pojedynczego konta użytkownika w systemie Windows Serwer jest

GRUB, LILO, NTLDR to

Urządzeniem peryferyjnym wykorzystywanym w fabrykach odzieżowych do wycinania elementów ubrań jest ploter

Regulacje dotyczące konstrukcji systemu okablowania strukturalnego, parametry kabli oraz procedury testowania obowiązujące w Polsce są opisane w normach

Zapis liczby w systemie oznaczonym jako #108 to

Wskaż efekt działania przedstawionego polecenia.

net user Test /expires:12/09/20

Jakie jednostki stosuje się do wyrażania przesłuchu zbliżonego NEXT?

Aby skutecznie zabezpieczyć system operacyjny przed atakami złośliwego oprogramowania, po zainstalowaniu programu antywirusowego konieczne jest

Administrator sieci LAN dostrzegł przełączenie w tryb awaryjny urządzenia UPS. To oznacza, że wystąpiła awaria systemu

Który z wymienionych parametrów procesora AMD APU A10 5700 3400 nie ma bezpośredniego wpływu na jego wydajność?

| Częstotliwość | 3400 MHz |

| Proces technologiczny | 32 nm |

| Architektura | 64 bit |

| Ilość rdzeni | 4 |

| Ilość wątków | 4 |

| Pojemność pamięci L1 (instrukcje) | 2x64 kB |

| Pojemność pamięci L1 (dane) | 4x16 kB |

| Pojemność Pamięci L2 | 2x2 MB |

Aby stworzyć skompresowane archiwum danych w systemie Linux, jakie polecenie należy zastosować?

Jakie medium transmisyjne stosują myszki bluetooth do łączności z komputerem?

Ile maksymalnie dysków twardych można bezpośrednio podłączyć do płyty głównej, której fragment specyfikacji jest przedstawiony w ramce?

|

Na ilustracji pokazano przekrój kabla

Jak nazywa się protokół bazujący na architekturze klient-serwer oraz na modelu żądanie-odpowiedź, który jest używany do transferu plików?

Pozyskiwanie materiałów z odpadów w celu ich ponownego użycia to

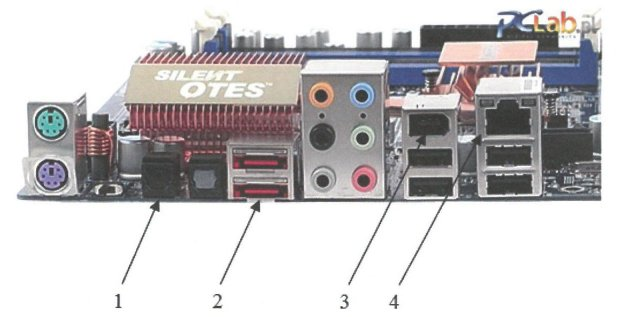

Który z portów na pokazanej płycie głównej pozwala na podłączenie zewnętrznego dysku za pośrednictwem interfejsu e-SATA?

Po zainstalowaniu systemu z domyślnymi parametrami, Windows XP nie obsługuje tego systemu plików.