Pytanie 1

Aby naprawić uszkodzony sektor rozruchowy dysku w systemie Windows 7, należy użyć polecenia

Wynik: 17/40 punktów (42,5%)

Wymagane minimum: 20 punktów (50%)

Aby naprawić uszkodzony sektor rozruchowy dysku w systemie Windows 7, należy użyć polecenia

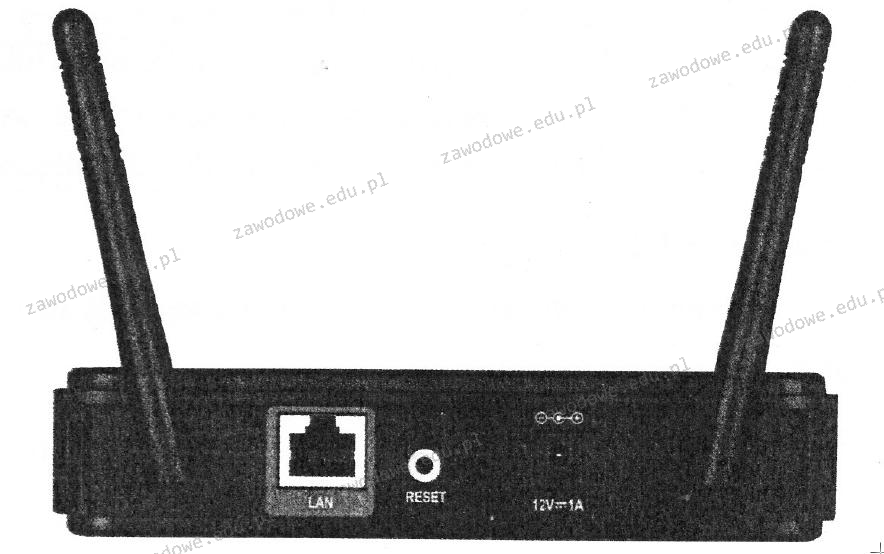

Jakie urządzenie zostało pokazane na ilustracji?

W systemie Linux komenda usermod -s umożliwia dla danego użytkownika

Jakie urządzenie powinno zostać wykorzystane do podłączenia komputerów, aby mogły funkcjonować w odrębnych domenach rozgłoszeniowych?

Ile jest klawiszy funkcyjnych na klawiaturze w układzie QWERTY?

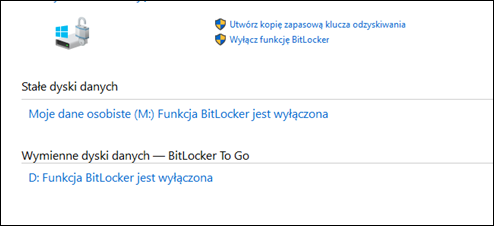

Przedstawione wbudowane narzędzie systemów Windows w wersji Enterprise lub Ultimate służy do

Który z poniższych adresów należy do klasy B?

Który kolor żyły nie występuje w kablu typu skrętka?

Komputer zarejestrowany w domenie Active Directory nie ma możliwości połączenia się z kontrolerem domeny, na którym znajduje się profil użytkownika. Jaki rodzaj profilu użytkownika zostanie utworzony na tym urządzeniu?

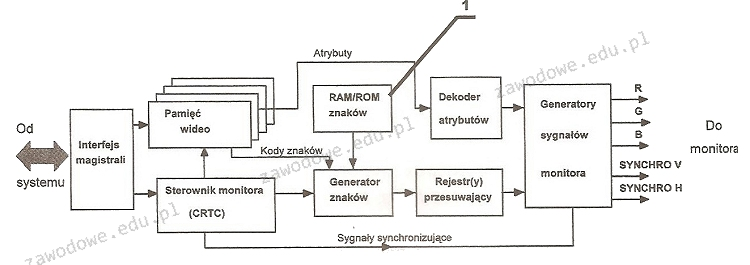

Element oznaczony cyfrą 1 na diagramie blokowym karty graficznej?

Ile sieci obejmują komputery z adresami IP i maskami sieci wskazanymi w tabeli?

Aby uruchomić monitor wydajności oraz niezawodności w systemie Windows, należy skorzystać z przystawki

Brak odpowiedzi na to pytanie.

Jednym z rezultatów wykonania poniższego polecenia jest ```sudo passwd -n 1 -x 5 test```

Jaką wartość liczbową ma BACA zapisaną w systemie heksadecymalnym?

Brak odpowiedzi na to pytanie.

Aby zrealizować alternatywę logiczną z negacją, konieczne jest zastosowanie funktora

Do monitorowania aktywnych połączeń sieciowych w systemie Windows służy polecenie

Aby monitorować przesył danych w sieci komputerowej, należy wykorzystać program klasy

W systemie Windows mechanizm ostrzegający przed uruchamianiem nieznanych aplikacji oraz plików pobranych z Internetu funkcjonuje dzięki

Oprogramowanie, które regularnie przerywa działanie przez pokazanie komunikatu o konieczności uiszczenia opłaty, co prowadzi do zniknięcia tego komunikatu, jest dystrybuowane na podstawie licencji

W jakiej topologii fizycznej sieci każde urządzenie w sieci posiada dokładnie dwa połączenia, jedno z każdym z sąsiadów, a dane są przesyłane z jednego komputera do drugiego w formie pętli?

Podaj nazwę funkcji przełącznika, która pozwala na przypisanie wyższego priorytetu dla transmisji VoIP?

W którym z rejestrów wewnętrznych procesora są przechowywane dodatkowe informacje o wyniku realizowanej operacji?

Brak odpowiedzi na to pytanie.

Najłatwiej zidentyfikować błędy systemu operacyjnego Windows wynikające z konfliktów sprzętowych, takich jak przydzielanie pamięci, przerwań IRQ oraz kanałów DMA, przy użyciu narzędzia

Najlepszym narzędziem służącym do podgrzania znajdującego się na karcie graficznej elementu SMD, który ma zostać usunięty, jest

Który z adresów IPv4 jest odpowiedni do ustawienia interfejsu serwera DNS zarejestrowanego w lokalnych domenach?

Brak odpowiedzi na to pytanie.

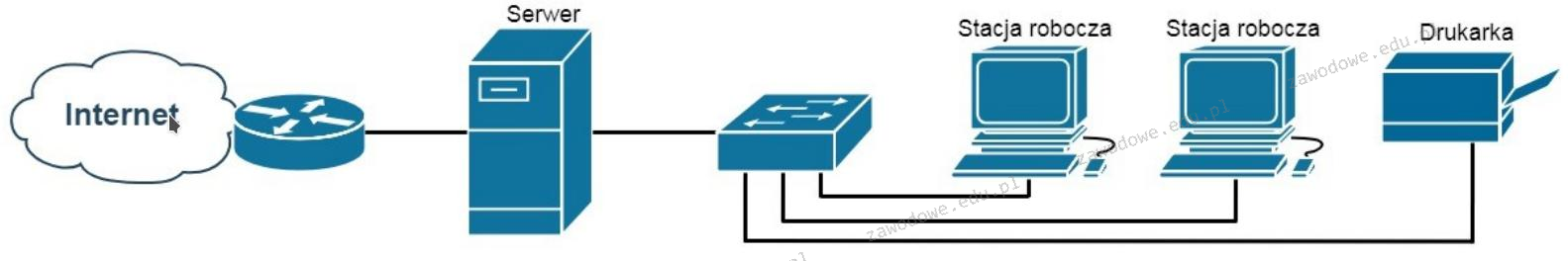

Która z usług na serwerze Windows umożliwi użytkownikom końcowym sieci zaprezentowanej na ilustracji dostęp do Internetu?

W systemie Linux plik posiada uprawnienia ustawione na 541. Właściciel ma możliwość pliku

Termin gorącego podłączenia (hot-plug) wskazuje, że podłączane urządzenie działa

Brak odpowiedzi na to pytanie.

W systemie plików NTFS uprawnienie umożliwiające zmianę nazwy pliku to

Brak odpowiedzi na to pytanie.

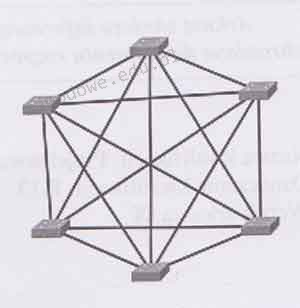

Jakiego rodzaju fizycznej topologii sieci komputerowej dotyczy przedstawiony obrazek?

Włączenie systemu Windows w trybie diagnostycznym umożliwia

Brak odpowiedzi na to pytanie.

Aby zmierzyć moc zużywaną przez komputer, należy zastosować

Brak odpowiedzi na to pytanie.

W hierarchicznym modelu sieci, komputery należące do użytkowników są składnikami warstwy

Brak odpowiedzi na to pytanie.

Najlepszą metodą ochrony danych przedsiębiorstwa, którego biura znajdują się w różnych, odległych miejscach, jest wdrożenie

Brak odpowiedzi na to pytanie.

Jaką topologię fizyczną wykorzystuje się w sieciach o logice Token Ring?

Brak odpowiedzi na to pytanie.

Aktualizacja systemów operacyjnych to proces, którego głównym zadaniem jest

Brak odpowiedzi na to pytanie.

Sieć, w której funkcjonuje komputer o adresie IP 192.168.100.50/28, została podzielona na 4 podsieci. Jakie są poprawne adresy tych podsieci?

Brak odpowiedzi na to pytanie.

Kabel pokazany na ilustracji może być zastosowany do realizacji okablowania sieci o standardzie

Brak odpowiedzi na to pytanie.

Aby chronić urządzenia w sieci LAN przed przepięciami oraz różnicami potencjałów, które mogą się pojawić w trakcie burzy lub innych wyładowań atmosferycznych, należy zastosować

Brak odpowiedzi na to pytanie.

Umowa, na podstawie której użytkownik ma między innymi dostęp do kodu źródłowego oprogramowania w celu jego analizy i ulepszania, to licencja

Brak odpowiedzi na to pytanie.