Pytanie 1

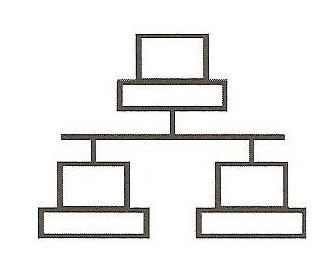

Jakie urządzenie sieciowe powinno zastąpić koncentrator, aby podzielić sieć LAN na cztery odrębne domeny kolizji?

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Jakie urządzenie sieciowe powinno zastąpić koncentrator, aby podzielić sieć LAN na cztery odrębne domeny kolizji?

Na ilustracji ukazano narzędzie systemowe w Windows 7, które jest używane do

Która z usług umożliwia rejestrowanie oraz identyfikowanie nazw NetBIOS jako adresów IP wykorzystywanych w sieci?

Dokumentacja końcowa zaprojektowanej sieci LAN powinna zawierać między innymi

Licencja na Office 365 PL Personal (na 1 stanowisko, subskrypcja na 1 rok) ESD jest przypisana do

W systemie Windows mechanizm ostrzegający przed uruchamianiem nieznanych aplikacji oraz plików pobranych z Internetu funkcjonuje dzięki

Jakie urządzenie powinno być użyte do segmentacji domeny rozgłoszeniowej?

Pozyskiwanie materiałów z odpadów w celu ich ponownego użycia to

Do zarządzania konfiguracją grup komputerowych oraz użytkowników w systemach Windows Server, należy wykorzystać narzędzie

Złącze SC stanowi standard w cablach

W systemie Windows 7, aby skopiować katalog c:\est wraz ze wszystkimi podkatalogami na zewnętrzny dysk, należy zastosować polecenie

Określ rezultat wykonania zamieszczonego polecenia

| net user Test /expires:12/09/20 |

Który system plików powinien być wybrany podczas instalacji Linuxa, aby umożliwić ustalanie uprawnień dla plików i katalogów?

Jakie złącze na tylnym panelu komputera jest przedstawione przez podany symbol graficzny?

Minimalna zalecana ilość pamięci RAM dla systemu operacyjnego Windows Server 2008 wynosi przynajmniej

Transmisja w standardzie 100Base-T korzysta z kabli skrętkowych, które mają

Sprzęt, który umożliwia konfigurację sieci VLAN, to

Jakie polecenie w systemie Linux pozwala na zarządzanie uprawnieniami do plików oraz katalogów?

Podczas pracy z bazami danych, jakiego rodzaju operację wykonuje polecenie "SELECT"?

Jaką nazwę powinien mieć identyfikator, aby urządzenia w sieci mogły działać w danej sieci bezprzewodowej?

Podstawowym celem użycia przełącznika /renew w poleceniu ipconfig w systemie Windows jest

Jakie urządzenie umożliwia testowanie strukturalnego okablowania światłowodowego?

Jakie urządzenie umożliwia połączenie sieci lokalnej z siecią rozległą?

Jakie będą całkowite wydatki na materiały potrzebne do wyprodukowania 20 kabli połączeniowych typu patchcord o długości 1,5 m każdy, jeżeli koszt jednego metra kabla wynosi 1 zł, a wtyk to 50 gr?

Jakie narzędzie chroni komputer przed niechcianym oprogramowaniem pochodzącym z sieci?

W jakiej fizycznej topologii sieci komputerowej każdy węzeł ma łączność fizyczną z każdym innym węzłem w sieci?

Pamięć, która działa jako pośrednik pomiędzy pamięcią operacyjną a procesorem o dużej prędkości, to

Która operacja może skutkować nieodwracalną utratą danych w przypadku awarii systemu plików?

Podczas realizacji projektu sieci LAN zastosowano medium transmisyjne zgodne ze standardem Ethernet 1000Base-T. Które z poniższych stwierdzeń jest prawdziwe?

Jakie urządzenie pozwoli na podłączenie drukarki, która nie jest wyposażona w kartę sieciową, do lokalnej sieci komputerowej?

Który z interfejsów umożliwia transfer danych zarówno w formacie cyfrowym, jak i analogowym pomiędzy komputerem a wyświetlaczem?

W sieci lokalnej, aby chronić urządzenia sieciowe przed przepięciami oraz różnicami napięć, które mogą wystąpić w trakcie burzy lub innych wyładowań atmosferycznych, należy zastosować

Po zainstalowaniu Windows 10, aby skonfigurować połączenie internetowe z ograniczeniem danych, w ustawieniach sieci i Internetu należy ustawić typ połączenia

Czym jest kopia różnicowa?

Ile punktów abonenckich (2 x RJ45) powinno być zainstalowanych w biurze o powierzchni 49 m2, zgodnie z normą PN-EN 50167?

Użytkownicy sieci WiFi zauważyli problemy oraz częste zrywanie połączenia z internetem. Co może być przyczyną tej sytuacji?

Na którym z domyślnych portów realizowana jest komunikacja protokołu ftp?

Aby oddzielić komputery pracujące w sieci z tym samym adresem IPv4, które są podłączone do przełącznika zarządzalnego, należy przypisać

Który z wymienionych protokołów przekształca 48-bitowy adres MAC na 32-bitowy adres IP?

Pamięć RAM ukazana na grafice jest instalowana w płycie głównej z gniazdem