Pytanie 1

Jakie będą skutki wykonania podanego fragmentu kodu w języku C++?

vector <int> liczby; for(int i=0; i<10; i++) { liczby.push_back(2*i); }

Wynik: 8/40 punktów (20,0%)

Wymagane minimum: 20 punktów (50%)

Jakie będą skutki wykonania podanego fragmentu kodu w języku C++?

vector <int> liczby; for(int i=0; i<10; i++) { liczby.push_back(2*i); }

Który z podanych terminów najlepiej odnosi się do składnika statycznego w klasie?

Jak nazywa się technika umożliwiająca asynchroniczne wykonywanie operacji w JavaScript?

Pierwszym krokiem w procesie tworzenia aplikacji jest

Która z metod zarządzania projektami jest najbardziej odpowiednia, gdy w początkowej fazie projektu zakres nie jest w pełni określony, wymagania mogą zmieniać się podczas realizacji, a także mogą wystąpić nowe potrzeby?

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

Który z objawów może sugerować zawał serca?

Jaką strukturę danych stosuje się w algorytmie BFS (przeszukiwanie wszerz)?

Jaki jest główny cel normalizacji baz danych?

Ergonomiczną oraz właściwą pozycję do pracy przy komputerze zapewni fotel, którego

Zaprezentowany symbol odnosi się do

W jakim przypadku należy umieścić poszkodowanego w pozycji bocznej bezpiecznej?

Który protokół jest wykorzystywany do transferu plików między klientem a serwerem?

Zaprezentowany kod zawiera pola danej klasy. Które pole (pola) mogą być dostępne z poziomu głównego programu poprzez odwołanie w formie nazwaObiektu.nazwaPola?

private int p1; private short p2; public string p3; protected string p4; protected float p5;

Jaką rolę odgrywa interpreter w kontekście programowania?

Podaj przykład incydentu w miejscu pracy?

Metodyka zwinna (ang. agile) opiera się na

Jakie jest podstawowe zadanie firewalla w systemie komputerowym?

Brak odpowiedzi na to pytanie.

Na jakim etapie cyklu życia projektu tworzony jest szczegółowy opis wymagań funkcjonalnych oraz niefunkcjonalnych?

Brak odpowiedzi na to pytanie.

Zgodnie z informacjami zawartymi w ramce, wskaż, który z rysunków ilustruje element przypisany do klasy Badge określonej w bibliotece Bootstrap?

Brak odpowiedzi na to pytanie.

Jakie znaczenie ma określenie "klasa zaprzyjaźniona" w kontekście programowania obiektowego?

Brak odpowiedzi na to pytanie.

Jakie środowisko deweloperskie jest najczęściej wykorzystywane do budowy aplikacji na platformę Android?

Brak odpowiedzi na to pytanie.

Cytat przedstawia charakterystykę metodyki RAD. Pełne znaczenie tego skrótu można przetłumaczyć na język polski jako:

...(RAD)..., is both a general term for adaptive software development approaches, and the name for James Martin's method of rapid development. In general, RAD approaches to software development put less emphasis on planning and more emphasis on an adaptive process. Prototypes are often used in addition to or sometimes even instead of design specifications. Źródło: https://en.wikipedia.org/ |

Brak odpowiedzi na to pytanie.

Który element HTML5 służy do osadzania wideo na stronie?

Brak odpowiedzi na to pytanie.

Programista może wykorzystać framework Angular do realizacji aplikacji:

Brak odpowiedzi na to pytanie.

Który z wymienionych elementów może stanowić część menu w aplikacji desktopowej?

Brak odpowiedzi na to pytanie.

Co zostanie wyświetlone po wykonaniu poniższego kodu?

class Animal { constructor(name) { this.name = name; } speak() { return `${this.name} makes a noise.`; } } class Dog extends Animal { speak() { return `${this.name} barks.`; } } let dog = new Dog('Rex'); console.log(dog.speak());

Brak odpowiedzi na to pytanie.

Wskaż język programowania, który pozwala na stworzenie aplikacji mobilnej w środowisku Android Studio?

Brak odpowiedzi na to pytanie.

Podczas programowania kontrolki stepper przedstawionej na ilustracji w aplikacji mobilnej, należy zarządzać zmienną, która zawsze przechowuje jej bieżącą wartość. Jakie zdarzenie można wykorzystać do osiągnięcia tej funkcjonalności?

Brak odpowiedzi na to pytanie.

Jaką funkcję pełnią mechanizmy ciasteczek w aplikacjach internetowych?

Brak odpowiedzi na to pytanie.

Jakie środowisko developerskie służy do tworzenia aplikacji na platformę iOS?

Brak odpowiedzi na to pytanie.

Jaką technologię stosuje się do powiązania aplikacji internetowej z systemem baz danych?

Brak odpowiedzi na to pytanie.

W zamieszczonej ramce znajdują się notatki testera dotyczące przeprowadzanych testów aplikacji. Jakiego typu testy planuje przeprowadzić tester?

|

Brak odpowiedzi na to pytanie.

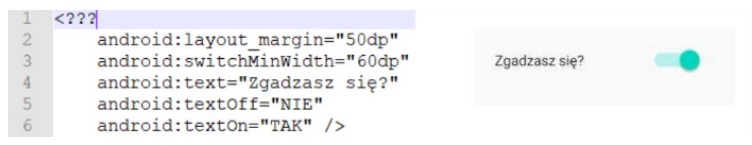

Jaką nazwę kontrolki powinno się umieścić w początkowej linii kodu, w miejscu <???, aby została ona wyświetlona w podany sposób?

Brak odpowiedzi na to pytanie.

Który z wymienionych algorytmów sortujących posiada średnią złożoność obliczeniową równą O(n log n)?

Brak odpowiedzi na to pytanie.

Która z właściwości przycisków typu Radio-button opisanych w przedstawionym fragmencie dokumentacji jest poprawna?

Radio-button label ... The label can be positioned before or after the radio-button by setting the labelPosition property to 'before' or 'after'. Radio groups Radio-buttons should typically be placed inside of an <mat-radio-group> unless the DOM structure would make that impossible ... The radio-group has a value property that reflects the currently selected radio-button inside of the group. Źródło: https://material.angular.io/components/radio/overview |

Brak odpowiedzi na to pytanie.

Czym jest 'refaktoryzacja' w kontekście inżynierii oprogramowania?

Brak odpowiedzi na to pytanie.

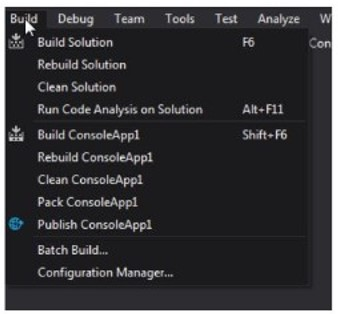

W środowisku do tworzenia aplikacji, gdzie przedstawiono menu, aby usunąć wszystkie pliki tymczasowe oraz wyniki projektu, należy wybrać opcję

Brak odpowiedzi na to pytanie.

Który z frameworków bazuje na budowaniu komponentów przy użyciu języka JavaScript?

Brak odpowiedzi na to pytanie.

Który z wymienionych składników wchodzi w skład podstawowego wyposażenia środowiska IDE?

Brak odpowiedzi na to pytanie.